REGISTRO DOI: 10.69849/revistaft/dt10202507201102

Valciene Rufino Ferreira de Azevedo

Bruno Setton Gonçalves

RESUMO

Esta revisão sistemática da literatura tem como objetivo identificar os estudos existentes sobre a integração entre práticas de compliance e políticas de segurança patrimonial em hospitais. A pesquisa foi realizada na base Scopus, considerando publicações entre 2020 e 2024. Os resultados apontam que a sinergia entre compliance e segurança patrimonial é fundamental para a mitigação de riscos operacionais, financeiros e reputacionais em ambientes hospitalares. Identificou-se ainda uma lacuna na literatura sobre diretrizes integradas que abordem especificamente essa interseção. Porém, evidenciou-se bastante a necessidade da segurança da informação e a proteção de dados nesta intercessão.

Palavras-chaves: Segurança Patrimonial; Hospitais; Controle de Acesso; Pessoas;

1. INTRODUÇÃO

O ambiente hospitalar é caracterizado por sua complexidade, envolvendo diversos processos, tecnologias e profissionais que interagem para proporcionar cuidados de saúde de qualidade. Nesse contexto, a segurança patrimonial hospitalar, que abrange a proteção de bens, informações e pessoas, torna-se essencial para garantir a continuidade e a eficácia dos serviços prestados.

Paralelamente, o compliance, entendido como o conjunto de práticas que asseguram a conformidade com leis, regulamentos e padrões éticos, tem ganhado destaque no setor da saúde. A implementação de programas de compliance visa prevenir, detectar e responder a condutas inadequadas, promovendo uma cultura organizacional pautada na integridade e na responsabilidade.

A interseção entre compliance e segurança patrimonial hospitalar é um tema emergente, cuja compreensão é vital para o fortalecimento da governança e da gestão de riscos nas instituições de saúde. Assim, esta Revisão Sistemática da Literatura (RSL) tem como objetivo geral, analisar, como as práticas de compliance se relacionam com as políticas de segurança patrimonial no ambiente hospitalar.

De maneira específica, busca-se identificar práticas, desafios e oportunidades para a integração eficaz dessas áreas e fortalecer a governança nessas instituições. Detectar quais tecnologias poderão ser utilizadas para o exercício dessa proteção em áreas hospitalares e avaliar evidências de inter-relação entre programas de compliance e políticas de segurança patrimonial em instituições hospitalares. Dessa forma, segundo khalil et al., (2022) será possível subsidiar elementos estratégicos na busca da eficiência técnica dos mecanismos de anteparo e da própria segurança nesses locais.

Assim, a estrutura dessa pesquisa consistirá em cinco seções (Ubaid, 2023. A primeira se trata da Seção I – Introdução; a Seção II – o Referencial Teórico; Seção III – Metodologia; Seção IV – Resultados; Seção V – Considerações finais, limitações e recomendações.

2. GESTÃO DA COMPLIANCE NA SEGURANÇA PATRIMONIAL HOSPITALAR

Em meio à urgência e à complexidade inerentes à criação e implementação de um programa de compliance em hospitais, é fundamental reconhecer as adversidades encontradas na construção de uma cultura de conformidade, especialmente em relação aos aspectos práticos do dia a dia dessas instituições. Adotar medidas preventivas para proteger o patrimônio e explorar oportunidades de aprimoramento torna-se uma necessidade premente nesses ambientes hospitalares (Vemuri, 2024; Goodman, 2021).

Para garantir essa proteção e explorar essas oportunidades, o método da estratégia reflete decisões institucionais significativas da escolha dos serviços oferecidos com eficiência e efetividade e tanto econômicas quanto sociais (Dela, 2022). E com o advento da pandemia, tornaram-se visíveis as fragilidades das estruturas dos hospitais que revelaram claramente os enormes desafios e riscos enfrentados por eles (Kim et al., 2021).

Para Tiwari et al., (2024), poucos foram os estudos conduzidos que examinaram de forma abrangente, o impacto das estratégias nas operações do desempenho das políticas de segurança patrimonial hospitalar. E que talvez este, esteja entre os principais desafios gerenciais nessas organizações (Dela, 2022).

Entretanto, para Atlam et al., (2020) um dos componentes para resolver os desafios relacionados à segurança é construir um controle de acesso eficiente e eficaz, capaz de controlar os sujeitos do sistema (usuários, funcionários e demais prestadores de serviços) para que então, possam permitir a entrada ou saída de pessoas autorizadas e ou autenticadas para prestar tais serviços.

Porém, vulnerabilidades afrontam esses nosocômios, que se reflete na aparente violência sofrida por profissionais de saúde em todo mundo e que se tornara ainda mais durante a crise pandêmica da covid 19 (Guo, 2022). Tanto pelo aumento do stress e de outras patologias provocadas por longas filas de espera, quanto por aglomerações e a falta de controle de indivíduos nas diversas instalações hospitalares. E que, por conseguinte, percebeu-se a necessidade de implantar políticas de segurança patrimonial que protegessem o patrimônio hospitalar, o que inclui também as pessoas como instrumentos dessa proteção (Khalil et al., 2022).

Segundo o supramencionado, os aspectos estruturais (ou construtivos) e não estruturais (infraestrutura), juntamente com a agilidade para reorganizar o espaço enquanto hospital, requerem a exigência de equipes de liderança e coordenação, envolvimento da comunidade, juntamente com comunicação, informação e sistemas de aprendizagem, bem como, finanças, logística e cadeias de suprimentos que integre a organização na busca desse resultado ou o objetivo comum entre essas lideranças (Nabil et al., 2021)

Para Fournier et al. (2022) esses grupos de trabalhos organizados e alinhados ao enfrentamento de situações adversas, faz resultar hospitais mantenedores de sua função essencial e fornecedores de qualidade em serviços críticos, vitais e essenciais contínuos em meio a possíveis crises.

Segundo Kaurs et al., (2020), a qualidade dos serviços tem sido um desses desafios, tradicionalmente, no tocante a padrões da prática profissional nesses locais. No entanto, nos últimos tempos, a percepção do paciente sobre os cuidados de saúde tem sido cada vez mais aceita como uma medida importante para se calcular esse nível de qualidade, bem como, um componente crítico de melhoria de desempenho e eficácia clínica hospitalar (Alshurideh, 2022).

Quanto ao hospital ser considerado um enorme sistema e de prontidão funcional segundo Heidaranlu (2022), que envolve grandes depósitos de remédios e de outros diversos, como equipamentos médicos valiosos, como também, departamento financeiro etc. Para Wang et al., (2023) esses locais são fatores de aspectos que devem ser rigorosamente vigiados.

Para Guo. (2022), além do patrimônio de pessoas, essas organizações têm em seu corpo estrutural serviços de lavanderia, serviço de cozinha, serviço de farmácia, que infere grandes almoxarifados de medicamentos, insumos diversos e materiais de pequenos e grandes valores, que segundo (Khalil et al., 2022) merecem atenção por seus simultâneos riscos.

Segundo Ouma (2023) vulnerabilidade pode existir em qualquer parte do hospital e que podem provocar acidentes de segurança, poluição ambiental e uma ampla gama de infecções. No entanto, para Raja et al., (2023) é essencial fortalecer a supervisão e eliminar constantemente os perigos ocultos da falta de segurança.

Diante disso, a segurança é um pré-requisito para desenvolver e construir um ambiente de trabalho seguro e saudável para a comunidade hospitalar (Ouma, 2023). O hospital, como um local público especial, não é apenas densamente equipado, mas também composto por pessoal extremamente complexos, com homens, mulheres, crianças, jovens e idosos, ou seja, ajuizado de pessoas de qualquer idade, independentemente de gênero ou condição social e que, portanto, a qualidade desse pessoal também é desigual, o que pode sim, segundo o autor, Wang et al., (2023) representar um risco à segurança para o hospital.

A literatura ainda aponta que hospitais que integram políticas de compliance e programas de integridade às rotinas de segurança patrimonial tendem a apresentar maior maturidade institucional, menor índice de irregularidades e maior resiliência frente a crises operacionais. Tais práticas incluem auditorias internas regulares, canais de denúncia, treinamentos de integridade, análise de riscos e segregação de funções (Kasse, et al., 2020; Zhang, et al., 2023).

Segundo o supracitado, a gestão da integridade exige o envolvimento da alta liderança hospitalar, o comprometimento das equipes e o monitoramento contínuo de indicadores de desempenho relacionados à segurança de ativos. A ausência dessa integração pode resultar em ambientes vulneráveis, permissivos a atos ilícitos ou negligentes, especialmente em instituições com estruturas administrativas complexas e processos descentralizados (Vemuri, 2024; Dela, 2022).

Nesse contexto, Daoudagh S. (2022) destaca que o êxito organizacional depende do desenvolvimento e da implementação de múltiplas estruturas de governança, capazes de articular os diferentes agentes e processos envolvidos. Em hospitais públicos federais, a governança corporativa é crucial para assegurar a prestação de serviços de saúde de qualidade, bem como a gestão adequada dos recursos públicos e a demonstração de um sistema de controle corporativo eficaz, ou seja, são dirigidos e controlados por um programa de conformidade.

3. PERCURSOS METODOLÓGICOS

A presente pesquisa foi desenvolvida com base em uma RSL, com o intuito de analisar, como as práticas de compliance se relacionam com as políticas de segurança patrimonial no ambiente hospitalar, bem como considerando a importância da segurança e proteção dos bens. Assim, a utilização da RSL justifica-se por sua eficácia em reunir e avaliar, de forma criteriosa e isenta, as evidências disponíveis na literatura científica indexada na base de dados Scopus, em um campo específico e diretamente relacionado ao tema proposto (Patino e Ferreira, 2018).

3.1 Fonte de Coleta dos Estudos Primários

A opção pela base de periódicos Scopus fundamenta-se em sua ampla e diversificada coleção de conhecimento científico, organizada de forma a facilitar a realização de buscas simples e avançadas com elevado grau de confiabilidade (Saadia, 2023; Cannarella et al., 2023). Comparada com a Web of Science, apesar dessa base ser uma referência tradicional, a base Scopus conta com um número expressivo de periódicos em seu acervo, o que a coloca em ascensão, além de disponibilizar uma vasta base de dados da literatura científica internacional, o que a torna uma fonte relevante e abrangente para pesquisas acadêmicas (Sevillano, 2023).

A predominância maior dos artigos desta base Scopus foram relativos ao idioma inglês. Porém, houve alguns artigos em outro idioma, o chinês (tradicional), todavia, mínimos, em torno de um ou dois, o que não impediu sua inclusão na base Scopus, bem como a coerência dos dados analisados.

3.2 Critérios Definidos para a Seleção dos Artigos do Corpus

Segundo Pegueroles (2018), os critérios utilizados para a seleção das amostras em estudos científicos são fundamentais para assegurar que a Revisão Sistemática da Literatura (RSL) se baseie nas melhores evidências disponíveis. Nesse sentido, os critérios de inclusão e exclusão representam instrumentos estratégicos e rigorosos para a elaboração da revisão, uma vez que, conforme destaca Saadia (2023), a definição clara de limitações é essencial para evitar extrapolações indevidas dos resultados.

De acordo com Patino e Ferreira (2018), os critérios de exclusão correspondem a características adicionais dos estudos que possam comprometer a qualidade ou a relevância dos achados, interferindo negativamente no êxito da pesquisa. Ainda que tenha sido utilizado um conjunto ampliado de descritores de busca, conforme apresentado na Tabela 1, a seleção dos estudos considerou, entre outros critérios, a presença obrigatória do Digital Object Identifier (DOI), garantindo a rastreabilidade e autenticidade das publicações (Saadia, 2023cinco).

Em relação ao recorte temporal da pesquisa, optou-se por incluir apenas artigos publicados entre 2020 e 2024. Essa delimitação está alinhada tanto com os avanços tecnológicos mais recentes aplicados à segurança patrimonial, quanto a preocupação da participação da compliance (Vemuri, 2024).

3.3 Definição das Palavras-Chave e Formulação da String de Busca

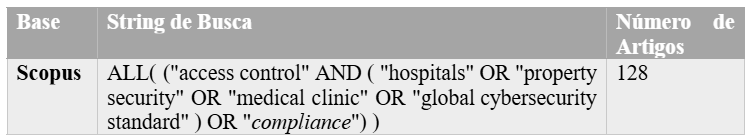

As palavras-chave utilizadas na Revisão deste estudo foram definidas com base no problema de pesquisa apresentado na introdução. A formulação da estratégia de busca envolveu a combinação do termo ‘access security’ com os termos ‘hospital’ ou “compliance”, e seus respectivos sinônimos em inglês, utilizando o operador booleano AND para refinar os resultados. A Tabela 1 apresenta a relação completa dos descritores empregados.”

Tabela 1 – String de Busca e número de artigos em 20 de maio de 2025.

Cabe destacar, que em todos os casos, os termos usados na formulação da string de busca, TITLE-ABSKEY “controle de acesso” E (“hospitais” OU “segurança de propriedade” OU “clínica médica” OU “padrão global de segurança cibernética”) OU “conformidade”) foi traduzido para a língua inglesa.

Salienta-se que, após a execução inicial da string de busca, foram identificados 1.937 artigos científicos, considerando publicações finais e antecipadas. No entanto, com base nos critérios de inclusão e exclusão previamente definidos e aplicados por meio dos filtros disponíveis na base Scopus (Sevillano, 2023), procedeu-se à limitação temporal, considerando apenas os estudos publicados nos últimos cinco anos, o que reduziu o número de documentos para 834.

Na etapa seguinte, foram eliminados estudos pertencentes a áreas temáticas não diretamente relacionadas à segurança patrimonial hospitalar, tais como Medicina, Bioquímica, Genética e Biologia Molecular, Química, Ciências Agrárias, Ciências da Terra e Planetárias, Veterinária, Farmacologia, Física e Astronomia, Ciências Ambientais, Matemática, Energia, Enfermagem, Artes e Humanidades, o que reduziu o conjunto para 463 artigos.

Adicionalmente, restringiu-se a busca exclusivamente a artigos científicos, resultando em 407 registros. Posteriormente, realizou-se uma filtragem por palavras-chave que não guardavam relação direta com os objetivos da presente pesquisa, tais como, ‘imagiologia médica’, ‘plano de saúde’, ‘insegurança alimentar’, ‘experimento humano’, automação, títulos de nuvem, metadados, ‘Etiópia’, ‘malware’ e ‘diagnóstico médico por imagem’. Após essa etapa, obteve-se um total final de 128 artigos, conforme descrito na Tabela 1. Ressalta-se, ainda, que o recorte temporal da coleta foi limitado ao intervalo permitido pela base Scopus.

Não foi necessário aplicar o limitador de idioma, tendo em vista que a maioria dos artigos eram no idioma inglês. Outros idiomas eram mínimos, em torno de um a dois artigos nesta base. O que reduziu possíveis barreiras operacionais na tradução, bem como sua exclusão acarretaria perda de informações e dificultaria a necessidade de ampliar a exploração de críticas na literatura.

3.4 Aderência dos artigos do Corpus

A fase da aderência do conteúdo a ser explorado, resultado desta RSL, segundo Tubis (2023) refere-se à averiguação do conteúdo descrito nos resumos dos 128 artigos que tratava do relacionamento entre as temáticas: “Segurança e seus sinônimos”, “patrimonial” e “compliance”. Após a leitura minuciosa desses resumos dispostos na planilha eletrônica em Excel, chegou-se à conclusão de que os artigos que farão parte do Corpus Final correspondeu a um montante de 60 artigos que abordam simultaneamente a temática pesquisada.

Entretanto, segundo Paul et al., (2021) esse conjunto de documentos com 60 artigos, representa uma instância que evidencia que o estudo desse assunto para uma revisão de literatura está em um patamar principiante e que ainda não atingiu o seu estado de plenitude, o que se pode compreender que ainda representa pouco interesse entre os exploradores.

3.5 O Protocolo de Pesquisa Adotado na RSL

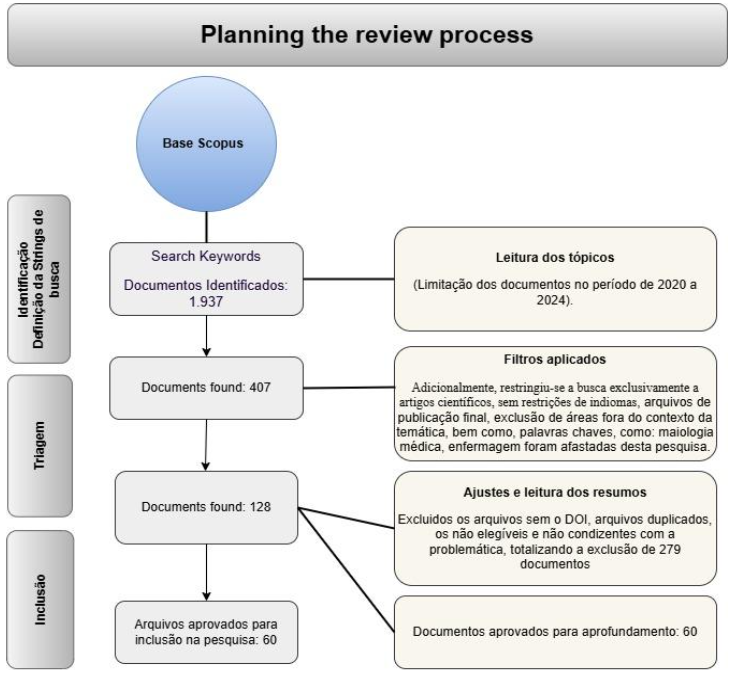

O procedimento de pesquisa usado neste artigo pode ser sumarizado no Fluxograma disposto na Figura 1, que diz respeito a todas as etapas apresentadas anteriormente, e que é aplicável nas pesquisas que visam compreender o fenômeno investigado, sendo passível de reprodutibilidade (Thomas et al., 2023).

O Protocolo de Kraus, Breier & Dasí-Rodríguez (2020) sintetiza expandir conforme necessário para garantir que a pesquisa seja abrangente. Dessa forma, a seleção adequada dos trabalhos do corpus é um aspecto considerado como fundamental para a confiabilidade do estudo desenvolvido, dado que a omissão das etapas e procedimentos pode ameaçar a idoneidade e a validade de uma RSL (Ubaid, 2023).

Deste modo, esta etapa é compreendida pela seleção dos trabalhos por meio de filtros relacionados a base de pesquisa, tipos documentos, idioma, áreas de pesquisa e reputação dos periódicos (Houghton et al., 2023).

Figura 1. Fluxograma de pesquisa do corpus textual

Na Figura 1, tem-se um resumo do protocolo adotado pelo PRISMA (Preferred Reporting Items of Systematic Reviews and Meta-Analyses) é um checklist que assegura o rigor do relatório final dos achados de uma RSL, onde abrange os critérios de inclusão e exclusão dos artigos da amostra.

Segundo Pegueroles (2018) a amostra do estudo e os critérios de acesso são elementos essenciais que fazem parte do estudo de pesquisa, elas mostram que os indicadores adotados para selecionar a amostra contendo 60 artigos científicos é uma condição necessária para atender à pergunta de pesquisa, de modo que à avaliação dos estudos primários (artigos) possa fornecer uma representação visual a partir das decisões tomadas durante o processo (Houghton et al., 2023).

3.6 Os Pacotes Bibliométricos Usados na RSL

No que diz respeito ao pacote bibliométrico a ser utilizado nesse trabalho, uma questão bibliométrica descritiva deve ser avaliada a fim de dar as diretrizes necessárias para melhorar a qualidade das publicações (Sevillano, 2023).

Em relação ao Biblioshiny e o VOSviewer, suas populares funções de análise de concorrência e esquematização de dados, foi empregada para identificar os principais grupos nos quais a pesquisa foi realizada. E podem ser vistos como um pacote de softwares que fornecem possibilidades para visualização de mapas formados por um conjunto de palavras do corpus dos documentos que foram importados da base de periódicos Scopus (Saadia, 2023).

4. APRESENTAÇÃO E ANÁLISE DOS RESULTADOS

Este estudo utiliza uma análise bibliométrica de artigos revisados extraídos da base Scopus sobre compliance e políticas de segurança patrimonial hospitalar. Segundo Xiangdong (2023), esse método quantitativo de análise permite descrever e analisar os resultados do objeto estudado.

Com o alicerce no problema apresentado na introdução, elaborou-se uma análise bibliométrica para os 60 documentos aceitos, conforme é explanado na figura (figura 2) para que se permitisse apresentar os resultados dessa Revisão Sistemática de Literatura. De modo a responder às questões de pesquisa e cumprir os objetivos declarados nas seções anteriores (Youssef, 2023).

Assim, o objetivo dessa seção é mostrar através do uso dos softwares, VOSviewer, e o uso do software Bibliometrix (2025) maior compreensão sobre o campo de pesquisa investigado. Além disso, esses sistemas permitirão pontuar os artigos mais citados, a evolução de publicações nos últimos cinco anos, os autores que mais se destacaram, à análise de concorrência, o acoplamento bibliográfico e o mapa temático perante esta revisão literária.

4.1 Análise da produção científica do corpus

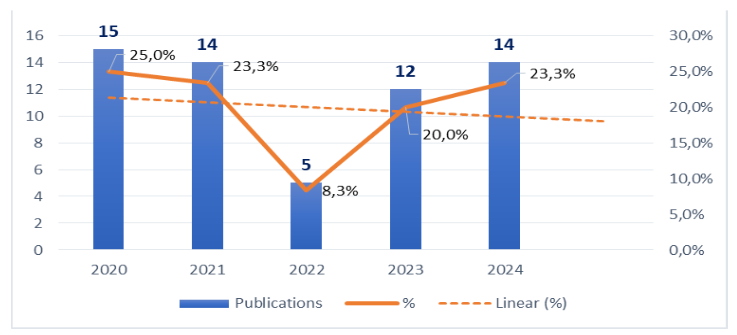

A possibilidade de aplicação de métodos estatísticos para estabelecer padrões dentro de um campo específico segundo Nyakurukwaÿ (2023), leva a uma importância de atempar essa análise descritiva para melhor investigar os avanços das políticas de segurança patrimonial estabelecidas em hospitais. Dessa forma, e conforme depreende-se da figura 2, analisou-se 60 artigos com o intuito de situar os leitores sobre o comportamento das publicações relativas à temática explorada nos últimos cinco anos.

Figura 2. Painel de indicadores de produção científica do corpus

Tem-se na Figura 2 as principais estatísticas descritivas dos artigos publicados sobre essa temática. Foram analisados 60 periódicos e 205 autores e coautores, identificados na base escolhida. Percebe-se ainda que a taxa de crescimento anual é negativa, no entanto, a produção dos artigos relacionados às políticas de segurança estabelecidas em hospitais têm cada vez mais ganhando discussões no campo dos sistemas computacionais (Chuma, 2022). E nos últimos cinco anos, em paralelo aos avanços tecnológicos, estão cada vez mais atrelados, quando o assunto é segurança patrimonial (Kayiga et al., (2021).

Salienta-se que nos últimos anos, devido a disseminação mundial da doença provocada pelo Coronavírus (covid-19) que acarretou uma crise pandêmica internacional que se alastrou pelo mundo afora, onde em 2019, foram notificados pelas autoridades competentes, os primeiros casos, optou-se por avaliar publicações considerando o marco temporal de um ano após início da pandemia (Zhang, et al., 2023).

Esse marco temporal dos últimos cinco anos, justifica-se também, pelo aumento considerável de clientes buscando assistência médica de urgência nos ambientes hospitalares, o que tangenciou maior atenção da vigilância patrimonial desses locais. Tanto no controle de acesso do grande fluxo de cidadãos procurando ou prestando atendimento, quanto na proteção dessas pessoas (Kjamilji et al., 2021).

Reforçando tal entendimento, é possível inferir na figura 3, uma evolução histórica dos artigos que tratam da temática em conexão dos achados publicados e indexados na base Scopus. Constata-se que as publicações sobre o tema em 2022 apresentou maior queda com mais de 64% em relação ao ano de 2021. O que demonstra um momento de menor inquietação, comparado aos anos anteriores, que apresentaram maior pico pandêmico e maior necessidade de busca de informações sobre o tema. O que verifica-se no ano de 2020, no olho da pandemia, maior percentual de interesse pelo tema, quando houve naquele ano, quinze publicações. Porém, apesar da queda expressiva em 2022, nos anos seguintes, 2023 e 2024, houve crescimento, de aproximadamente 117%, comparado ao ano anterior 2023, anos esses que já não se ouvia falar de pandemia.

Figura 3. Gráfico da evolução histórica dos artigos

Isso possibilitou identificar os principais periódicos que influenciam fortemente essa revisão sistemática de literatura, por exemplo, a Revista Científica de acesso aberto do Instituto de Engenheiros Elétricos e Eletrônicos -IEEE Access, com cinco produções publicadas neste periódico. Seguida da Public Library of Science – PLoS ONE, que trabalha com publicações de ligadas a área da medicina e da ciência.

Por meio da contagem do número de publicações, notou-se que no período de 2021, conforme a figura 3, houve um aumento significativo na literatura sobre políticas de segurança patrimonial em hospitais, essa análise pode ser reforçada nos trabalhos apresentados pelos autores Nabil et al.; Kjamilji et al.; e Kayiga H et al., (2021). Esses autores também trouxeram a discussão do despreparo dos hospitais para enfrentar os desafios impostos pela pandemia diante do inimaginável aumento do número de clientes em busca de atendimento.

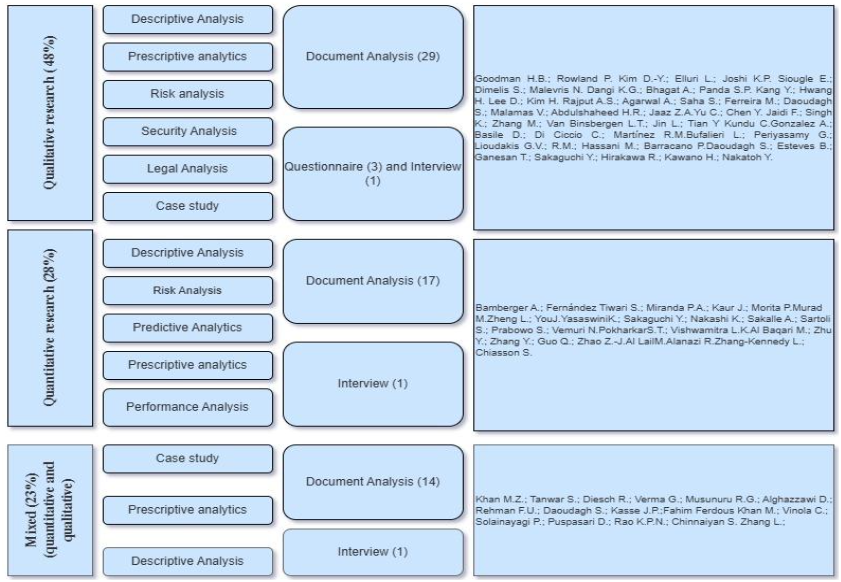

Na Figura 4 temos um diagrama com análises dos trabalhos dos autores da base Scopus. Nota-se que alguns estudos utilizam mais de um método de análise na mesma produção científica.

Figura 4. Tabela exploratória da pesquisa

Verifica-se que dos 60 artigos analisados, 48,33% utilizaram análise qualitativa, demonstrando uma tendência a descrever ou interpretar os fenômenos estudados de forma descritiva e/ou prescritiva. Já 28,33% dos trabalhos adotaram uma abordagem quantitativa, buscando mensurar os resultados obtidos com base em dados numéricos e indicadores de desempenho. Por fim, 23,33% dos estudos recorreram a métodos mistos, combinando as análises qualitativa e quantitativa com o objetivo de oferecer uma compreensão mais ampla e integrada dos temas investigados.

4.1.1 Análise das Citações dos Autores

O objetivo dá análise das citações dos autores é identificar as ideias de desenvolvimento e pensamento científico mais influentes nos artigos pesquisados (Xiangdong, 2023).

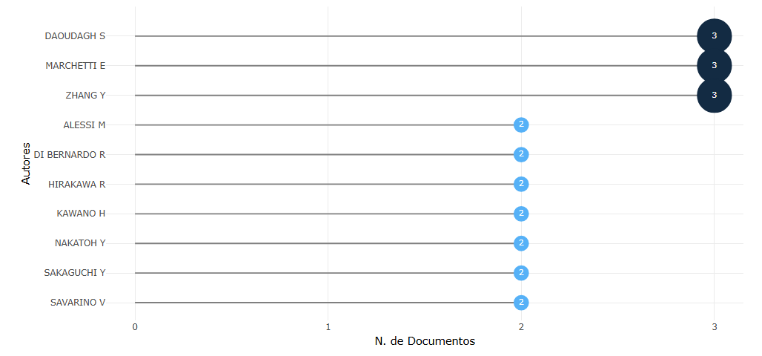

Na figura 5, lista os dez principais autores mais relevantes no período escolhido para análise envolvendo conformidade e políticas de segurança patrimonial em ambientes hospitalares.

Figura 5. Os autores mais relevantes

Eles possuem um H.index de 2 e 3, que significa que eles foram citados no mínimo duas e no máximo três vezes referentes aos trabalhos publicados. A maioria desses autores são afiliados a instituições com sede na China, Japão, Itália e Estados Unidos da América, o que demonstra que os estudos nesses países estão impulsionando a agenda de pesquisa na área de políticas de controle de acesso e compliance.

Destaca-se ainda, a produção por cada autor ao longo do tempo. O autor Daoudagh S., et al., (2021), de relevante destaque, nos anos de 2021 e 2022, salientou em suas publicações soluções de privacidade por design baseada em Gerenciador de Consentimento e Controle de Acesso ligado ao Regulamento Geral sobre a Proteção de Dados (RGPD), na busca de fornecer uma visão geral dos desafios e questões de pesquisa relativos às atividades de análise, projeto, implementação e teste de mecanismos de sistemas e políticas para garantir a conformidade na RGPD.

Observa-se que o autor Zheng Y, et al., (2023), destacou-se com maior participação em publicações no ano de 2021 e 2023, com mais de 9 publicações nestes anos. Em seu artigo, “Medical Information Attribute Encryption Access Control Scheme Based on Blockchain;”, publicado na Chinese Academy of Sciences, uma editora chinesa de periódicos acadêmicos e científicos de acesso aberto, dimensiona o controle de acesso a um importante mecanismo de segurança no cenário de compartilhamento de dados médicos, englobando o fortalecimento do relacionamento e a proteção das informações.

4.2 Análise de Acoplamento Bibliográfico

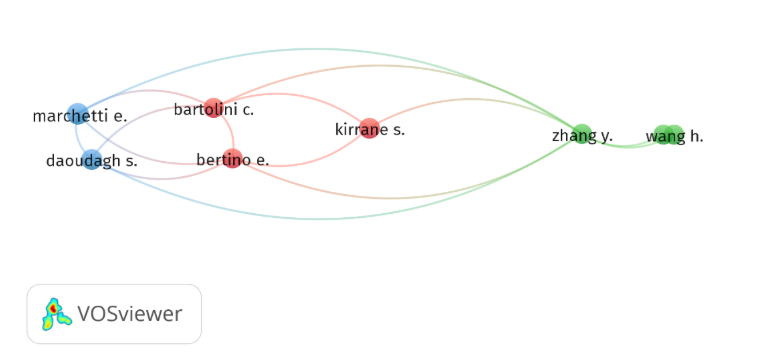

O objetivo dessa seção de análise de acoplamento bibliográfico, por autores, é permitir identificar com precisão tópicos da pesquisa bibliográfica produzidas por esses autores e poder, através desses trabalhos produzidos, identificar e analisar as conexões entre eles, revelando padrões de colaboração, influência e interconexão com o tema desta presente revisão sistemática de literatura (Jotaba, 2021; Xiangdong, 2022).

Para explanar essas correlações e visualizar o time de pesquisadores que colaboram frequentemente entre si, se utilizou Software VOSviewer (2025), um software de código aberto para examinar e manejar redes (Dalcin, 2018).

Através desse software, bem como, a utilização da base Scopus, tomou-se o conjunto de autores mais produtivos (citantes) que tiveram pelo menos um artigo publicado no período de cinco anos. Com isso foi possível refletir a relação de peso entre o compartilhamento de Rede de Acoplamento Bibliográfico desses autores com publicações semelhantes e relacionadas as políticas de segurança patrimonial, compliance e hospitais públicos.

Esta análise nos permitiu gerar uma visualização de três clusters coloridos nas cores, azul, vermelho e verde, aglomerados em pelo menos entre dois autores, que tiverem no mínimo uma referência representativa citada, o que possibilitou haver uma ligação entre os 8 nós correspondentes e suas 15 arestas, como pode ser visto na Figura 7:

Figura 7. Rede de Acoplamento Bibliográfico de Autores Citados no Corpus

Depreende-se da figura 7 que o primeiro cluster azul inclui artigos que focam em propor solução que ofereça sistemas que são compatíveis por design com o GDPR através de esquemas de identificação de usuários integrando um Gerenciador de Consentimento. Essas ferramentas, segundo o autor Betweenness Centrality, de vértice central com maior carga de influência, Marchetti (2021), implantadas em ambientes com infraestrutura crítica, como hospitais, proporcionam maior proteção de segurança nesses locais, além de poder implementar solução de controle de acesso.

O Cluster 2, colorido na cor vermelho, representado pelo author (Kirrane s, 2023) com seu artigo: “Blockchain based resource governance for decentralized web environments”, publicado na Frontiers Media SA, Department of Computer Science, Sapienza University of Rome, Rome, Italy. Gira em torno de uma combinação de blockchain e ambientes de execução confiáveis. Por meio dessa tecnologia blockchain, registra-se políticas que expressam as condições de uso associadas aos recursos e monitoramento da conformidade (Basile et al., 2023).

O Cluster 3 (verde escuro) corrobora para o fortalecimento do mecanismo de segurança no cenário de compartilhamento de dados médicos. Entre eles, o mecanismo de criptografia baseado em atributos que pode realizar um controle de acesso refinado, porém, “apresenta os problemas de autorização de atributos centralizada” por uma rastreabilidade ainda pouco desenvolvida (Zheng L. et al., 2023).

A centralidade desse último cluster 3, representada pelo autor Zheng Y, et al., (2023) em seu artigo publicado no “Institute of Electrical and Electronics Engineers Inc., School of Computer Science, China, Wuhan” estabelece ainda Sistemas eletrônicos de saúde (e-saúde) têm recebido interesse renovado, particularmente com a então “pandemia de COVID-19 (por exemplo, lockdowns e mudanças nas políticas hospitalares)”. O que se pode inferir que essas soluções contribuem e muito para tomadas de decisão quando se verbaliza controle de segurança.

4.3 Mapas Temáticos

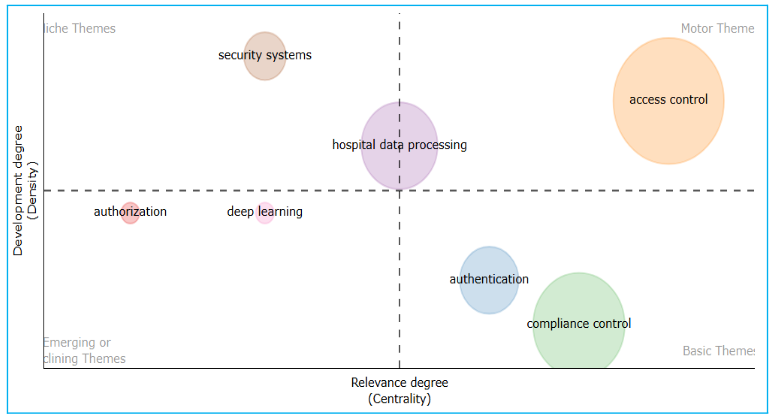

Segundo Nussbaum (2021), a importância dos mapas temáticos na análise dos dados proporciona uma exploração mais eficaz da evolução das temáticas e sua integração com os elementos mais amplos da arte, o que acaba destacando sua importância contínua na gleba do conhecimento literário.

Assim, o objetivo dessa seção é verificar as temáticas que se manifestam de forma generalizada sobre políticas de segurança patrimonial no exercício dessa proteção em áreas hospitalares, bem como, poder identificar mudanças, padrões emergentes ou tendências relacionadas ao tema aqui representado (Youssef, 2025).

O mapa temático permite quatro diferentes tipologias de temas (Shukor, 2023). Nesse sentido, temos na Figura 8, a apresentação de sete temas representando um tipo distinto de tópicos com base em sua centralidade e densidade, onde a centralidade diz respeito à relevância do tema no estudo geral, enquanto a densidade vai de encontro à progressão do tema.

Figura 8. Mapa Temático

Na Figura 8 o quadrante superior direito (Motor Themes), são temas centrais e bem desenvolvidos, apresentando alta centralidade e densidade. O que significa que o Access Control é uma área altamente relevante e bem consolidado na área e fundamental para a segurança patrimonial hospitalar, pois estaria fortemente relacionado a outros temas, amplamente estudado, com várias abordagens e soluções. O que implica uma consideração estratégica fundamental para a segurança patrimonial hospitalar.

O tema central, próximo ao centro do gráfico, Hospital Data Processing, apresenta um tema com equilíbrio entre desenvolvimento e centralidade. Por estar bem posicionado conecta-se a várias áreas e representando razoável grau de desenvolvimento. Segundo Abdulshaheed, et al., (2022), o processamento de dados hospitalares estão no núcleo da discussão, envolvendo questões de proteção, sigilo, interoperabilidade e segurança da informação. Além de conectar compliance, tecnologia e segurança física e lógica (Saha, et al., 2020).

O quadrante superior esquerdo (Niche Themes), são temas muito desenvolvidos, mas pouco conectados com outros nichos. O nichado, Security Systems, apesar de especializado, apresenta menor impacto geral. Por tratar de sistemas específicos de segurança (como a tecnologia de reconhecimento facial (FRT) tem sido amplamente utilizada em finanças, segurança inteligente, controle de acesso e muitos outros campos, e o mercado tem visto um rápido crescimento sustentado) que são altamente especializados. Segundo Yu C. (2023), são consideradas ferramentas de controle de acesso e defesa do patrimônio.

Já o quadrante inferior direito (Basic Themes), representa temas centrais, mas ainda pouco desenvolvidos. Segundo Siougle (2024), o Compliance Control é um tema central para a estruturação de políticas e práticas importantes, fortalecido principalmente no contexto de regulamentações (LGPD, normas ISO, etc.).

Já a Authentication, também é central, mas em estágio menos maduro. Segundo Musunuru (2023), abrange mecanismos de identificação segura de usuários e dispositivos, como o sistema proposto em seu artigo: “Contactless Palm Vein Recognition System with Integrated Learning Approach System”, aborda um sistema que emprega técnicas avançadas de pré-processamento e técnicas aprimoradas de segmentação de imagens para melhorar continuamente a precisão do reconhecimento, através do sistema ILA também “é um Sistema de Reconhecimento de Veias da Palma da Mão sem Contato com inúmeras aplicações, como controle de acesso e autenticação segura” (Yu C.,2023)

O quadrante inferior esquerdo (Emerging or Declining Themes), apesar do tema ser pouco desenvolvido e com baixa relevância, pode estar emergindo ou em declínio. O tema Authorization, refere-se à concessão de permissões e privilégios. Ainda não aparece como tema estruturante, mas tem potencial de crescimento, dado seu vínculo com compliance e controle de acesso (Tiwari S. et al., 2024; Alghazzawi, et al., 2024).

Já o Deep Learning, apesar de ser uma tecnologia promissora, ainda não está fortemente conectada às aplicações em segurança hospitalar. Mas sua utilização pode representar um tema emergente, especialmente para detecção automática de ameaças, reconhecimento de padrões e análise preditiva, o que tornaria uma ferramenta de fortalecimento do processamento de informações hospitalares (Sakalle, et al., 2021).

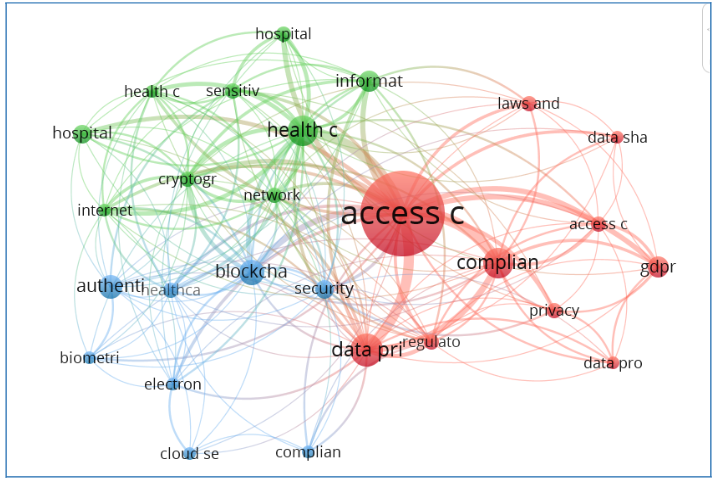

4.3.1 Análise da Rede de Coocorrência de Palavras do Corpus

A Figura 9 apresenta os resultados da análise de coocorrência geral das palavras-chave, com um limite de 27 palavras e as 386 conexões de força mais altas.

De acordo com Niaraki (2023), a análise das conexões permitiu identificar as palavras-chave mais recorrentes nas publicações, destacando-se aquelas com maior frequência de coocorrência. Essa abordagem possibilitou compreender as relações semânticas entre os termos e os principais focos temáticos abordados na literatura.Como demonstra a Figura 9, ela se divide em 3 agrupamentos de cores vermelha, verde, azul e vermelho. Esses clusters apresentam conexões relevantes através das palavras destaques da base da pesquisa de segurança patrimonial em hospitais e a compliance.

Figura 9. A coocorrência das palavras-chave no tema com um limite mínimo de ocorrência de 2 e 200 links.

A análise de coocorrência de termos dessa figura 9, evidencia a centralidade do conceito de controle de acesso (“access control”) nos estudos revisados, configurando-se como o eixo articulador entre três grandes áreas temáticas: segurança e privacidade de dados, conformidade regulatória e ambiente hospitalar e de saúde digital.

O grafo semântico revela a formação de três clusters principais: o primeiro, em tom avermelhado, associa termos relacionados à compliance, como GDPR, privacy, laws and regulations; Logo, este agrupamento trata de assuntos que envolvem conformidade com os requisitos regulatórios. Segundo Kasse (2020), fundamental para a execução bem-sucedida de processos de negócios colaborativos, que propicia atender o Regulamento Geral sobre a Proteção de Dados (RGPD). Emergindo a necessidade de conformidade com a privacidade de dados quando se conecta a controle de acesso (Daoudagh S., 2022).

O segundo, em verde, agrupa conceitos vinculados ao ambiente hospitalar e à sensibilidade dos dados de saúde, como health care, hospital e informatization; Nota-se que essas palavras demonstram uma grande conexão de força entre os clusters apresentados. Para esse cluster, é possível mencionar o artigo “Blockchain-based electronic healthcare record system for healthcare 4.0 applications” Tanwar, (2020). Que enfatiza que os sistemas de saúde contemporâneos são marcados por elevada complexidade e altos custos operacionais. No entanto, esses desafios podem ser mitigados por meio de estratégias como a melhoria na gestão dos registros de saúde, a integração eficiente de operadoras de seguros e a adoção de tecnologias emergentes, como o blockchain, que oferece maior transparência, segurança e rastreabilidade na troca de informações clínicas. (Zhu Y, et al., 2020; Tanwar, 2020).

Já o terceiro, em azul, concentra termos voltados à infraestrutura tecnológica de segurança, como blockchain, authentication, biometrics e cloud security. Essa estrutura evidência que os estudos convergem para uma abordagem integrada, na qual a proteção dos dados sensíveis em saúde depende não apenas de mecanismos tecnológicos, mas também da adesão às normativas legais e da adaptação às especificidades do setor hospitalar. (Murad, 2021; Rao, 2024). Para Murad, (2021), os sistemas biométricos deixaram de proteger apenas instalações governamentais de missão crítica e passaram a ser utilizados por praticamente qualquer organização que possa arcar com o controle de acesso, incluindo hospitais que visam proteger dados sensíveis e se alinhar a conformidade, como prevenir atividades ilegais.

4.4 Discussão dos Resultados

Os resultados da pesquisa apresentados, revelam os desafios da implementação de soluções tecnológicas que buscam oportunidades para otimizar e, ou aumentar a eficiência dos processos da segurança patrimonial e fortalecer o seu controle de acesso.

A maioria desses achados na base Scopus apresentou resultados focados em soluções tecnológicas específicas (Internet das Coisas, tecnologias emergentes, sistemas de CFTV e controle de acesso).

A análise crítica da literatura permitiu identificar lacunas de pesquisa significativas do ponto de vista do aprofundamento do conceito de vigilância patrimonial.

Porém, o foco da atenção apenas em artigos, e a falta de documentos não revisados na análise, que muitas vezes aparecem em revistas e sites do setor, podem ser considerados uma limitação desses resultados.

4.5 Sugestões para Trabalhos Futuros

A presente pesquisa pode ter algumas limitações por ter sido baseada na base de dados Scopus constantemente atualizada. Assim, pode haver diferenças na análise dependendo do número de artigos publicados e devido às frequentes atualizações da base de dados Scopus. Trabalhos futuros podem usar outros bancos de dados, como o Web of Science, para garantir a seleção completa e minuciosa das fontes.

Além disso, pesquisas futuras devem incluir outras fontes, como artigos de revisão, livros, pois a análise bibliométrica atual utiliza apenas estudos empíricos. Por último, outros aspectos da análise bibliométrica, como estrutura social, educação de compliance, violência no trabalho e assédio moral contra profissionais da área de segurança e gestão de crise podem ser abordados no futuro.

5. CONSIDERAÇÕES FINAIS

Ao analisar a interface entre compliance e políticas de segurança patrimonial hospitalar, por meio de uma Revisão Sistemática da Literatura (RSL) apoiada em técnicas bibliométricas. A partir da análise de 60 artigos indexados na base Scopus, foi possível mapear tendências temáticas, identificar lacunas de pesquisa, reconhecer os principais autores e periódicos envolvidos, além de caracterizar os avanços tecnológicos que têm influenciado a gestão da segurança em instituições hospitalares.

Os resultados indicam que, embora a produção científica na área apresente uma taxa de crescimento anual negativa, observa-se um aumento de interesse no tema em função das implicações trazidas pela pandemia de COVID-19, sobretudo no que tange à proteção de ativos físicos, lógicos e informacionais no ambiente hospitalar. Nesse contexto, o termo “access control” emergiu como eixo estruturante das discussões, articulando-se com subtemas como conformidade regulatória (em especial com o GDPR), privacidade e segurança de dados sensíveis, e incorporação de tecnologias digitais como blockchain, biometria e autenticação multifatorial.

A predominância de contribuições oriundas de países como China, Japão, Itália e Estados Unidos reflete a centralidade de contextos com alta capacidade tecnológica e regulatória na produção do conhecimento sobre o tema. Além disso, identificou-se que grande parte dos estudos possui abordagem qualitativa, sinalizando a necessidade de investigações empíricas mais robustas que mensurem os efeitos práticos da implementação de políticas de compliance e tecnologias de segurança nos ambientes hospitalares.

O uso combinado das ferramentas Bibliometrix/Biblioshiny e VOSviewer permitiu a construção de visualizações que potencializaram a compreensão das inter-relações entre os principais elementos do campo, contribuindo para uma análise mais sistematizada e integrada da literatura. As evidências reunidas sugerem que a segurança patrimonial hospitalar está intrinsecamente relacionada à governança institucional e à gestão de riscos, demandando soluções interdisciplinares que integrem aspectos regulatórios, tecnológicos e organizacionais.

Como contribuição, este artigo oferece uma síntese crítica da produção científica recente, subsidiando tanto a comunidade acadêmica quanto gestores e formuladores de políticas na formulação de estratégias mais eficazes de segurança e conformidade em instituições de saúde. Recomenda-se, como desdobramento futuro, a realização de estudos comparativos entre diferentes sistemas de saúde, bem como a análise da eficácia de modelos híbridos que combinem tecnologias emergentes e práticas consolidadas de governança hospitalar.

REFERÊNCIAS

Vemuri, N. AI-Driven DevOps Practices for Healthcare Data Security and Compliance. International Journal of Intelligent Systems and Applications in EngineeringVolume 12, Issue 16s, Pages 297 – 305 (2024) ISSN – 21476799

Siougle, E., Dimelis, S. and Malevris, N. (2024), “Does personal data protection matter for ISO 9001 certification and firm performance?”, International Journal of Productivity and Performance Management, Vol. 73 No. 3, pp. 749-774. https://doi-org.ez9.periodicos.capes.gov.br/10.1108/IJPPM-07-2022-0345

S. Tiwari, P. Gupta, K. Panjwani, A. Shrivastava and J. Kalwani, “Addressing Security Challenges in Artificial Intelligence Driven Clinical Environments,” 2024 First International Conference on Data, Computation and Communication (ICDCC), Sehore, India, 2024, pp. 586-592, doi: 10.1109/ICDCC62744.2024.10961891.

Rao, Narasimha K.P., & Chinnaiyan, S. (2024). Blockchain-Powered Patient-Centric Access Control with MIDC AES-256 Encryption for Enhanced Healthcare Data Security. Acta Informatica Pragensia, 13(3), 374-394. doi: 10.18267/j.aip.242

Basile D.; Di Ciccio C.; Goretti V.; Kirrane S. Blockchain based resource governance for decentralized web environments. Front. Blockchain, 08 May (2023) Sec. Smart Contracts Volume 6 – 2023 | https://doi.org/10.3389/fbloc.2023.1141909

Yu C.; Chen Y. H3S: A Hospital Staff Sign-in System Based on Face Recognition. ICBIP ’23: Proceedings of the (2023) 8th International Conference on Biomedical Signal and Image Processing Pages 104 – 110 https://doi- org.ez9.periodicos.capes.gov.br/10.1145/3613307.3613326

Musunuru R.G.; Sivaprakasam T.; Kishore G.K., “Contactless Palm Vein Recognition System with Integrated Learning Approach System” International Journal of Advanced Computer Science and Applications(IJACSA), 14(11), 2023. http://dx.doi.org/10.14569/IJACSA.2023.0141146

Abdulshaheed, H. R. S. A. Mohammed Al–Juboori, I. A. M. Al Sayed, I. A. Barazanchi, H. M. Gheni and Z. A. Jaaz, “Research on optimization strategy of medical data information security and privacy,” 2022 9th International Conference on Electrical Engineering, Computer Science and Informatics (EECSI), Jakarta, Indonesia, 2022, pp. 132-136, doi: 10.23919/EECSI56542.2022.9946606.

Goodman, Howard B. Deficiencies of Compliancy for Data and Storage: Isolating the CIA Triad Components to Identify Gaps to Security. Volume 1271 AISC, Pages 170 – 192 (2021) National Cyber Summit, NCS 2020Huntsville2 June 2020through 4 June 2020Code 245029. DOI 10.1007/978-3-030-58703-1_11

Abdulshaheed H.R.; Mohammed Al-Juboori S.A.; Al Sayed I.A.M.; Barazanchi I.A.; Gheni H.M.; Jaaz Z.A.

D. -Y. Kim, L. Elluri and K. P. Joshi, “Trusted Compliance Enforcement Framework for Sharing Health Big Data,” (2021) IEEE International Conference on Big Data (Big Data), Orlando, FL, USA, 2021, pp. 4715-4724, doi: 10.1109/BigData52589.2021.9671834.

Sakalle A.; Tomar P.; Bhardwaj H.; Acharya D.; Bhardwaj A., A LSTM based deep learning network for recognizing emotions using wireless brainwave driven system, Expert Systems with Applications, Volume 173, (2021), 114516, ISSN 0957-4174, https://doi.org/10.1016/j.eswa.2020.114516. (https://www.sciencedirect.com/science/article/pii/S095741742031160X)

Kayiga H, Genevive DA, Amuge PM, Ssemata AS, Nanzira RS, Nakimuli A (2021) Lived experiences of frontline healthcare providers offering maternal and newborn services amidst the novel corona virus disease 19 pandemic in Uganda: A qualitative study. PLoS ONE 16(12): e0259835. https://doi.org/10.1371/journal.pone.0259835

Ubaid, A.M. (2023), “The critical success factors of the highly competitive organizations; a systematic literature review”, The TQM Journal, Vol. ahead-of-print No. ahead-of-print.

https://doi-org.ez9.periodicos.capes.gov.br/10.1108/TQM-11-2022-0333

Zhang, M., Shao, F., Zheng, R., Liu, M., & Ji, Z. (2023). An Efficient Encryption Scheme with Fully Hidden Access Policy for Medical Data. Electronics, 12(13), 2930. https://doi.org/10.3390/electronics12132930

Tubis, A.A.; Rohman, J. Intelligent Warehouse in Industry 4.0—Systematic Literature Review. Sensors 2023, 23, 4105. https://doi.org/10.3390/s23084105

Ubaid, A.M. (2023), “The critical success factors of the highly competitive organizations; a systematic literature review”, The TQM Journal, Vol. ahead-of-print No. ahead-of-print. https://doi-org.ez9.periodicos.capes.gov.br/10.1108/TQM-11-2022-0333

SAADIA Mahmud & Imran Ali (2023) Evolution of research on honesty and dishonesty in academic work: a bibliometric analysis of two decades, Ethics & Behavior, 33:1, 55-69, DOI: 10.1080/10508422.2021.2015598.

Kasse J.P.; Xu L.; Devrieze P.; Bai Y. Process driven access control and authorization approach. Volume 1041, Pages 313 – 322 (2020) 4th International Congress on Information and Communication Technology. DOI 10.1007/978-981-15-0637-6_26

PATINO, C. Maria; Ferreira, J. Carvalho. “Inclusion and exclusion criteria in research studies: definitions and why they matter”, Continuing Education: Scientific Methodology • J. bras. pneumol. 44 (02) • Mar-Apr (2018), https://doi.org/10.1590/S1806-37562018000000088

BALDWIN Z-AV, Busby S, Allsup D, Cohen J, Bamidele O (2023) Provision and delivery of survivorship care for adult patients with haematological malignancies: A scoping review protocol. PLoS ONE 18(3): e0282458. https://doi.org/10.1371/journal.pone.0282458

SEVILLANO-Jimenez J, Carrión-Chambilla M, Espinoza-Lecca E, Mori-Quispe E, Contreras-Pulache H, Moya-Salazar J. A bibliometric analysis of 47-years of research on public health in Peru. Electron J Gen Med. 2023;20(4):em488. https://doi.org/10.29333/ejgm/13103

Tubis, A.A.; Rohman, J. Intelligent Warehouse in Industry 4.0—Systematic Literature Review. Sensors 2023, 23, 4105. https://doi.org/10.3390/s23084105

Ubaid, A.M. (2023), “The critical success factors of the highly competitive organizations; a systematic literature review”, The TQM Journal, Vol. ahead-of-print No. ahead-of-print.

https://doi-org.ez9.periodicos.capes.gov.br/10.1108/TQM-11-2022-0333

Dela Cruz, RZ e Ortega-Dela Cruz, RA (2022), “Estrutura de gerenciamento de tecnologia de instalações para instituições de saúde pública em um país em desenvolvimento”, Journal of Facilities Management , vol. 20 No. 5, pp. 609-628. https://doi-org.ez9.periodicos.capes.gov.br/10.1108/JFM-12-2020-0094

KHALIL M, Ravaghi H, Samhouri D, Abo J, Ali A, Sakr H and Camacho A (2022) What is “hospital resilience”? A scoping review on conceptualization, operationalization, and evaluation. Front. Public Health 10:1009400. doi: 10.3389/fpubh.2022.1009400

NABIL, M. A. Sherif, M. Mahmoud, W. Alsmary and M. Alsabaan, “Privacy-Preserving Non-Participatory Surveillance System for COVID-19-Like Pandemics,” in IEEE Access, vol. 9, pp. 79911-79926, 2021, doi: 10.1109/ACCESS.2021.3082910.

WANG, Li. Xiang Li , Le Luo1 Gangue Cao3 Chenglin He4. Problemas E Soluções De Gestão De Segurança Hospital Pública. Departamento de Assuntos Gerais, O Primeiro Hospital Afiliado da Universidade Médica de Nanjing, Nanjing, Jiangsu 210029, China (2023). DOI: 10.19193/0393-6384_2023_1_23

Saha, S. A. K. Sutrala, A. K. Das, N. Kumar and J. J. P. C. Rodrigues, “On the Design of Blockchain-Based Access Control Protocol for IoT-Enabled Healthcare Applications,” ICC 2020 – (2020) IEEE International Conference on Communications (ICC), Dublin, Ireland, 2020, pp. 1-6, doi: 10.1109/ICC40277.2020.9148915.

Daoudagh, S., Marchetti, E., Savarino, V., Di Bernardo, R. and Alessi, M. (2021). How to Improve the GDPR Compliance through Consent Management and Access Control. In Proceedings of the 7th International Conference on Information Systems Security and Privacy – ICISSP; ISBN 978-989-758-491-6; ISSN 2184-4356, SciTePress, pages 534-541. DOI: 10.5220/0010260205340541

Daoudagh, S. and Marchetti, E. (2022). The GDPR Compliance and Access Control Systems: Challenges and Research Opportunities. In Proceedings of the 8th International Conference on Information Systems Security and Privacy – ICISSP; ISBN 978-989-758-553-1; ISSN 2184-4356, SciTePress, pages 571-578. DOI: 10.5220/0010912300003120

Murad M. Key markets for iris biometrics, Biometric Technology Today, Volume 2021, Issues 7–8, (2021), Pages 5-7, ISSN 0969-4765, https://doi.org/10.1016/S0969-4765(21)00082-5. (https://www.sciencedirect.com/science/article/pii/S0969476521000825)

Zhu Y.; Zhang Y.; Wang D.; Qin B.-H.; Guo Q.; Feng R.-Q.; Zhao Z.-J. (2020) Research on blockchain evaluation methods under the classified protection of cybersecurity; [网络安全等级保护下的区块链评估方法] Gongcheng Kexue Xuebao/Jornal Chinês de Engenharia , 42(10), págs. 1267–1285 – DOI: 10.13374/j.issn2095-9389.2019.12.17.007

Tanwar S.; Parekh K.; Evans R., Blockchain-based electronic healthcare record system for healthcare 4.0 applications, Journal of Information Security and Applications, Volume 50, (2020), 102407, ISSN 2214-2126, https://doi.org/10.1016/j.jisa.2019.102407. (https://www.sciencedirect.com/science/article/pii/S2214212619306155)