CYBER SECURITY COVERED BY INFORMATION SYSTEMS: Social Engineering as problems for companies

REGISTRO DOI: 10.5281/zenodo.10425672

Geciany dos Santos Melo1

Paulino Wagner Palheta Viana2

RESUMO

A segurança cibernética é abrangida pelo sistema de informação e juntas se tornam um conjunto de ações voltadas para proteger as informações de uma empresa no mundo digital. Como as empresas estão cada vez mais interconectadas, pensar em cibersegurança tornou-se fundamental para qualquer organização. O objetivo portanto da pesquisa é analisar a importância dos sistemas de informação na segurança cibernética, assim como apresentar tecnicas de defesa cibernetica para conter ataques da engenharia social.

Palavras-Chave: Cibernética-Sistema de informação e engenharia social

Cybersecurity is covered by the information system and together they become a set of actions aimed at protecting a company’s information in the digital world. As companies are increasingly interconnected, thinking about cybersecurity has become fundamental for any organization. Therefore, the objective of the research is to analyze the importance of information systems in cybersecurity, as well as to present cyber defense techniques to contain social engineering attacks.

Keywords: Cybernetics-Information system and social engineering

1 INTRODUÇÃO

A segurança da informação (SI) pode ser entendida como a barreira que impede o uso ou acesso não autorizado à informação, que também garante a preservação da integridade e confidencialidade dessas informações (SILVA; STEIN, 2007). Métodos como a criptografia vem sendo usados desde 600 A.C. pelos hebreus, já nas décadas de 1950 e 1960, a ameaça de espiões na Guerra Fria levou oficiais a utilizar práticas de proteção da informação. Portanto, é evidente, que a preocupação do ser humano em cuidar adequadamente da informação não é recente, registros históricos demonstram que essa questão é mais antiga do que se imagina

(PERALLIS).

Com as empresas cada vez mais conectadas o fluxo de informações são maiores, gerando assim a probabilidade de vários riscos como a infecção por vírus de computador. De acordo com Norton (2021), “um vírus é um tipo de programa ou código malicioso criado para alterar a forma como um computador funciona e desenvolvido para se propagar de um computador para outro”.

Para este estudo a forma de ameaça que se destaca , é “engenharia social”, é uma forma de manipulação do comportamento humano, por indivíduos mal- intencionados, que busca violar a confidencialidade e integridade de dados dos cidadãos e das empresas (GLOBALSIGN, 2020). A tecnologia evolui, as plataformas de armazenamento se renovam, mas o fator humano permanece o mesmo.

É vital que as empresas entendam os riscos e saibam se proteger implementando políticas de seurança que garantam a confidencialidade, integridade e disponibilidade da informação . E uma dessas é a cibersegurança que é um conjunto de medidas tomadas para proteger as informações de uma empresa no mundo digital, prevenindo o vazamento de dados e informações. Itens como dados de clientes, documentos da empresa, informações confidenciais ou sensíveis que precisam ser protegidos para manter os clientes e a própria empresa seguros. Ou seja, não protege apenas as informações internas, mas também trata os dados externos.

De acordo com isso, a segurança da informação existe principalmente para assegurar que a tecnologia e a informação sejam manuseadas da forma correta, implementando políticas de segurança que garantam a confidencialidade, integridade e disponibilidade da informação. Sendo assim, objetivo desse artigo é aborda a importância da cibersegurança no sistema da informação, assim como apresentar técnicas de cibernética para conter ataques da engenharia social.

2 REVISÃO DA LITERATURA

O campo do Sistema da informação desenvolve a análise e proteção de um conjunto de riscos as informações armazenadas digitalmente e é, inicialmente, embasada em conceitos de cibersegurança.

2.1 Sistema da Informação e cibersegurança

Começando pela compreensão do que seria sistema de informação, é definida

por Lacombe (2004, p. 286) como sendo um “conjunto integrado de elementos dinamicamente inter-relacionados, desenvolvendo uma atividade ou função, para atingir um ou mais objetivos comuns ao conjunto”. Além de dar suporte à tomada de decisões, à coordenação e ao controle, esses sistemas também auxiliam os gerentes e trabalhadores a analisar problemas, visualizar assuntos complexos e criar novos produtos. ” (LAUDON; JANE, 2004, p. 7).

Os sistemas de informação avançam de maneira rápida, pois as empresas também vêm mudando a maneira de gerir seus negócios. Uma das mudanças que influenciou o amadurecimento dos sistemas de informação foi a visão sistêmica de todas as áreas da empresa. De acordo com Rezende (2005, p. 36) “não existe mais separação formal dos sistemas de informação estratégico, gerencial, tático e operacional”.

Chiavenato (2002, p. 571), discorre sobre informação sugerindo que: As informações podem provir do ambiente externo (de fora da organização, como o mercado de trabalho, concorrentes, fornecedores, agências reguladoras, outras organizações etc.) ou do ambiente interno (de dentro da organização, como o organograma de cargos e respectivos salários na organização, pessoas que nela trabalham homens/horas trabalhadas, volume de produção e de vendas, produtividade alcançada, etc.)

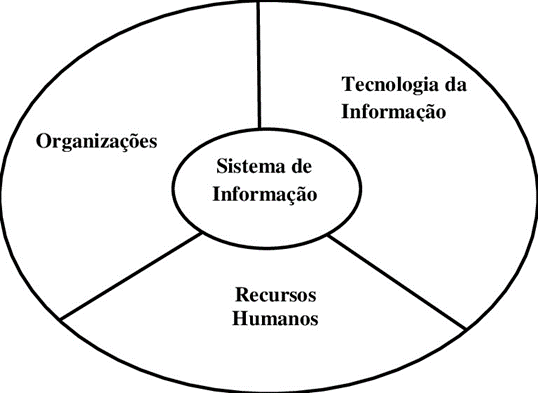

Um sistema de informação quando aplicado às organizações é, de acordo com Laudon e Laudon (1999), a integração de três aspectos, conforme apresentado na Figura 1.

Figura 01: Componentes de um sistema de informação Fonte: Adaptado de Laudon e Laudon, (1999, p. 11).

Para uma segurança cibernética eficaz, uma organização precisa coordenar

seus esforços em todo o seu sistema de informações. Segundo (ALURA, 2022) a cibersegurança, também conhecida como segurança da tecnologia da informação, é uma área que envolve técnicas e ações que juntas almejam defender sistemas, programas, equipamentos, redes e indivíduos de ataques cibernéticos, crimes virtuais e terrorismo cibernético.

Nos últimos anos, a engenharia social se tornou o método de ataque favorito dos criminosos cibernéticos. Está provado que é a maneira mais bem-sucedida de um criminoso entrar “dentro” de uma organização. Segundo Beal (2015) os cibe criminosos estão usando táticas cada vez mais sofisticadas para golpes de hacking humano. Um engenheiro social descobrirá tudo o que quiser sobre um indivíduo ou uma empresa. Isso pode ser por meio da mídia social ou localizando os dados do alvo online.

No mundo da cibersegurança, existe o conceito de vulnerabilidade. A ISO 27000 apresenta uma visão geral e de vocabulário para Sistemas de Gestão de Segurança da Informação. A norma define uma vulnerabilidade como “uma fraqueza de um ativo que poderia ser potencialmente explorada por uma ou mais ameaças”.

Correlacionada a esta definição, a norma ISO também descreve o termo ameaça como qualquer “causa potencial de um incidente não desejado que possa resultar em dano ao sistema ou organização” (ADVISERA, 2015). Compreendendo esses dois últimos conceitos, podemos entender que o ataque seria a relação que ocorre de fato entres a vulnerabilidade e a ameaça; dessa forma, o ataque cibernético seria uma tentativa de desabilitar computadores, roubar dados ou usar um sistema de computador violado para lançar ataques adicionais (UNISYS, c2023).

Dessa forma as melhores práticas de segurança cibernética devem evoluir para acomodar os ataques cada vez mais sofisticados realizados por invasores. Segundo Alexandria (2019) mostra que combinar medidas de segurança cibernética sólidas com uma base de funcionários instruída e preocupada com a segurança fornece a melhor defesa contra criminosos cibernéticos que tentam obter acesso aos dados confidenciais de sua empresa.

Mencionando alguns dos princípios básicos da cibersegurança, podem ser citados e explicados brevemente os cinco pilares da segurança da informação. Os quais consolidam a fundação e estabelecem o propósito para a racionalização e desenvolvimento deste trabalho, definidos segundo Barcelos (2019), GATInfoSec (c2020) e Senhasegura (2021) e ilustrados a seguir na Figura 2:

Figura 02: Os cinco pilares da segurança da informação https://www.bing.com

- Confidencialidade: o primeiro princípio é aquele que garante o acesso aos dados e à informação exclusivamente para as pessoas ou entidades devidamente autorizadas. 18 Estabelecendo privacidade e evitando ataques cibernéticos ou espionagem, se aplica especialmente a dados pessoais, sensíveis, financeiros, psicográficos e outras informações sigilosas. Esta proteção pode ser feita por autenticação de senha, verificação biométrica e criptografia, por exemplo. Deve também se atentar ao fato de que a confidencialidade de dados pessoais de usuários é um dos requisitos centrais para estar em conformidade com a LGPD e com o Regulamento Geral sobre a Proteção de Dados (GDPR).

- Integridade: este é o princípio responsável por manter a veracidade, originalidade, preservação, precisão, consistência e confiabilidade dos dados, não permitindo a alteração destes sem autorização. Havendo modificações inadequadas nos dados, a informação contida neles pode se tornar incorreta, comprometendo a sua integridade; são necessários mecanismos de controle para mediar uma interação adequada. Assim se garante a integridade dos dados, que frequentemente é afetada por erros humanos, políticas de segurança inadequadas, processos falhos e ciberataques.

- Disponibilidade: é o princípio que garante que os dados estejam disponíveis para serem acessados pelos indivíduos, entidades ou processos sempre que o acesso à informação for necessário. Para isso, é necessária a estabilidade e acesso aos dados nos sistemas, por intermédio de atualizações, manutenções, solução de vulnerabilidades e protocolos para gerenciamento de crises. É importante ressaltar que os sistemas são vulneráveis a diversas ameaças que prejudicam este pilar, tais como blecautes, ataques de negação de serviços, incêndios e ainda desastres naturais, entre outros.

- Autenticidade: pilar responsável pela validação do usuário para acessar, transmitir e receber determinadas informações. Seus mecanismos básicos são logins e senhas, mas também podem ser utilizados recursos como a autenticação biométrica, por exemplo. Esse pilar confirma a identidade dos usuários antes de liberar o acesso aos sistemas e recursos, garantindo que não se passem por terceiros.

- Irretratabilidade: ou o “não repúdio”, esse pilar garante que uma pessoa ou entidade não possa negar a autoria da informação fornecida, como no caso do uso de certificados digitais para transações online e assinatura de documentos eletrônicos. Na gestão da segurança da informação, isso significa ser capaz de provar o que foi feito, quem fez e quando fez em um sistema, impossibilitando a negação das ações dos usuários

3 . CIBERSEGURANÇA E POLITICAS DE LEGISLAÇÃO

Nos últimos 5 anos têm sido criadas ou aperfeiçoadas diversas leis de privacidade, regulamentos e diretrizes no setor de segurança de dados, isto porque, na mesma medida em que as ocorrências de violações de segurança aumentam, cresce também o número de pessoas que buscam soluções legais para se prevenir contra possíveis danos (TALESH, 2018). Tais danos podem ter efeitos que ultrapassam os dados e software da empresa, fazendo com que a mesma incorra em responsabilidade. Ou seja, ela será obrigada a pagar uma indenização às partes que sofrerem algum tipo de dano (GORDON; LOEB; SOHAIL, 2003).

Apesar de todas essas medidas que vêm sendo tomadas, as ameaças à segurança cibernética não estão prestes a desaparecer. Os ataques continuam acontecendo e as empresas precisam estar preparadas para proteger seus clientes, suas informações, sua reputação e seus resultados financeiros (MANWORREN; LETWAT; DAILY, 2016).

Por esse fator em 2018 foi editada a lei 13.708/18 Lei Geral de proteção de

dados, com a obrigatoriedade de cumprimento a partir de 2020. A edição da lei 13.709/2018 trata da proteção de dados A LGPD cria regras para o armazenamento e coleta de dados buscando oferecer segurança nas informações que são fornecidas e recebidas a todos momento.

A Lei Geral de Proteção de Dados (LGPD) é o mecanismo para padronizar e assegurar que os dados fornecidos serão tratados de forma transparente e segura. (SCHIRMER; THAINES, 2021).

Dentre as novidades trazidas pela nova legislação está o princípio da segurança, que determina a utilização de medidas técnicas e administrativas aptas para proteger os dados pessoais. (SCHERER FILHO, 2020 apud STALLINGS, 2015). A LGPD não tem como escopo os dados das empresas (pessoas jurídicas),

mas sim dos dados que as empresas têm das pessoas físicas, sejam elas funcionárias, terceiras, clientes, acionistas, etc. – ou seja todo mundo. (GARCIA; AGUILERA-FERNANDES; GONÇALVES; PEREIRA-BARRETTO, 2020).

A Lei Geral de Proteção de Dados (LGPD) determina que uma pessoa natural ou jurídica, de direito público ou privado, deve deixar claro para qual finalidade utilizará dados pessoais, solicitar o consentimento de seus titulares e realizar o devido tratamento dos dados.

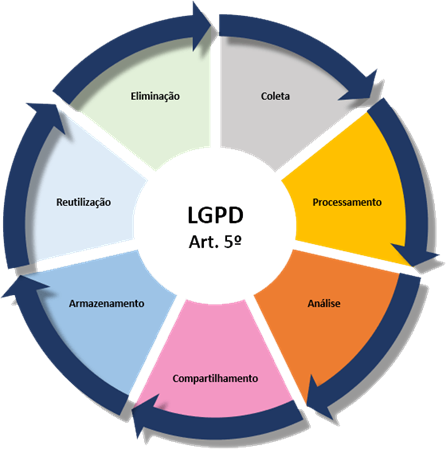

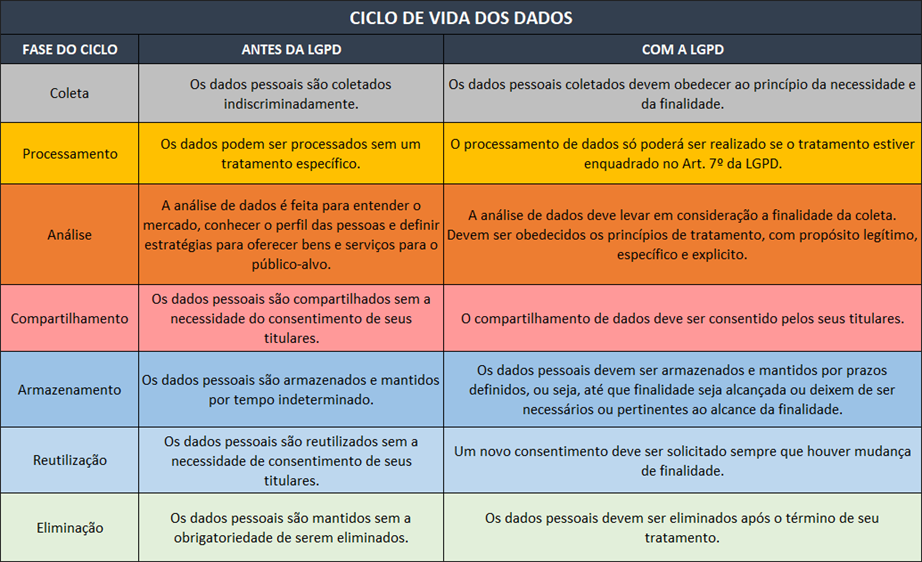

Entender e classificar corretamente os dados se torna um processo importante para estar em conformidade com a lei, através da implementação de políticas, processos e programas apropriados para gerenciar a forma de coletar, processar, analisar, armazenar, compartilhar, reutilizar e eliminar esses dados.

Diante desse contexto, a Gestão do Ciclo de Vida dos Dados deve ser incorporado ao negócio, considerando a finalidade do fornecimento de seus bens e serviços.

FIGURA 04: Ciclo de vida dos dados https://www.xpositum.com.br

A Lei Geral de Proteção de Dados (LGPD) traz um novo desafio para o processamento de dados. A correta implementação da Gestão do Ciclo de Vida dos Dados permitirá que seu negócio seja conduzido de maneira adequada quanto à proteção de dados, além de garantir a sua permanência no mercado que exigirá que você esteja em conformidade

Quadro01: ciclo de vida dos dados https://www.xpositum.com.br

3.1 LGPD no Brasil

A LGPD foi promulgada pelo presidente Michel Temer no dia 14 de agosto de 2018. O prazo inicial para adaptação às novas regras foi de dezoito meses, tanto para iniciativa pública quanto privada, considerando qualquer porte e segmento de mercado. (PINHEIRO,2020).

A Lei Geral de Proteção de dados brasileira (LGPD- Lei n 13.700/18) surgiu diante da necessidade, de enquadrar todo tratamento de dados em uma base legal determinada. (TEFFÉ; VIOLA, 2019).

É uma regulamentação que traz princípios, direitos e obrigações relacionadas ao uso de um dos ativos mais valiosos da sociedade digital, que são as bases de dados relacionadas às pessoas. (PINHEIRO, 2020).

Segundo o artigo 1º da Lei 13.709/18, coloca que “Esta Lei dispõe sobre o tratamento de dados pessoais, inclusive nos meios digitais, por pessoa natural ou por pessoa jurídica de direito público ou privado, com o objetivo de proteger os direitos fundamentais de liberdade e de privacidade e o livre desenvolvimento da personalidade da pessoa natural”.

Todo esse esforço tem o intuito de não deixar dúvida de que está falando de todo e qualquer sistema que utilize o dado de uma pessoa natural. Desse artigo já se depreende que os dados de pessoa jurídica não estão no escopo da lei. (GARCIA; AGUILERA-FERNANDES; GONÇALVES; PEREIRA-BARRETTO, 2020).

A Lei 13.709/18 está dividida em dez capítulos com sessenta e cinco artigos e trouxe alguns pontos de insegurança jurídica por permitir espaço para a subjetividade onde deveria ser mais assertiva. Como exemplo à determinação de prazos, enquanto sua referência europeia (GDPR) prevê prazos exatos como de setenta e duas horas, a LGPD prevê “prazo razoável” (PINHEIRO, 2020).

Pela LGPD, as atividades de tratamento legítimo, específico e explicito de dados pessoais informados previamente ao titular devem estar orientados pelos seguintes princípios: finalidade, adequação, necessidade, livre acesso, transparência, segurança, responsabilização e prestação de contas. (PINHEIRO, 2020).

Para que uma organização consiga atender continuamente e de maneira

sustentável aos requisitos da LGPD, será preciso implementar um sistema de gestão que permeie todas as áreas do negócio, constituído por processos, pessoas e tecnologias. (GARCIA; AGUILERAFERNANDES; GONÇALVES; PEREIRA- BARRETTO, 2020).

4 RISCOS CIBERNETICOS

O crime cibernético é um tipo de risco que tem sido um grande motivador de preocu pações no mundo todo, pois as mais variadas organizações têm sofrido ataques dessa espécie como, por exemplo, agências do governo, universidades, setores financeiros e, em geral, todas as indústrias, como os serviços de emergência e saúde (PETERS; SHEVCHENKO; COHEN, 2018). Este risco pode ser causado por diferentes tipos de ataques e causar, consequentemente, diferentes problemas (SHIM, 2012)

Bonner (2012) afirmou que esse tipo de risco está entre as novas grandes ameaças enfrentadas por empresas e consumidores e envolve a ação de transgressores da lei que procuram efetivamente atacar os detentores de dados e adquirir informações pessoais através do uso de equipamentos eletrônicos, computadores, tecnologia da informação e realidade virtual. À medida que as pessoas dependem cada vez mais da comunicação eletrônica e também as organizações coletam e mantêm mais informações sobre seus consumidores, a oportunidade para os malfeitores causarem problemas para as organizações e o público aumenta exponencialmente (TALESH, 2018).

Os danos cibernéticos podem ser de diversos tipos: econômico, psicológico, reputacional, social, etc (AGRAFIOTIS et al., 2018). Um exemplo desta categoria de risco foi a violação de dados ocorrida na Sony, em 2011. Tal exposição resultou num custo de dezenas de bilhões de dólares, incluindo políticas de proteção contra roubo de identidade para usuários, exames e investigação forense eletrônica. Há também as responsabilidades enfrentadas em ações judiciais coletivas que acusam a Sony de negligência e violação de privacidade. Este caso demonstrou o impacto devastador que os ataques cibernéticos podem ter nas empresas. Sem proteção adequada contra riscos cibernéticos, o risco de perdas desastrosas é altíssimo (BONNER, 2012).

Gerenciar a segurança cibernética da melhor forma tornou-se algo crucial, pois

as informações do consumidor, financeiras e de saúde são cada vez mais armazenadas em formato eletrônico. Por esse motivo estão cada veis mais vulneraveis aos ataques principalmente pelos engenheiros sociais.

4.1 Engenharia Social

Engenharia Social é uma técnica praticada virtualmente por pessoas que são denominadas “criminosos cibernéticos” e que visam manipular os usuários da internet para conseguir obter informações confidenciais do próprio usuário ou da organização considerada alvo.

A eficácia dessa tática de engenharia social depende de o criminoso pesquisar seus alvos que desejam personificar ou atacar. Segundo Alexandria (2019) os constantes avanços do phishing são um dos muitos motivos pelos quais eles ainda são bem-sucedidos e continuarão a ser até que todos saibam como identificá-los. Os sinais de alerta típicos para ataques de phishing serão um e-mail com um link suspeito, um e-mail procurando informações bancárias ou de login, um e-mail de um ‘funcionário’ que você não conhece. Saber os sinais indicadores e sinalizar e-mails suspeitos o mais rápido possível ajudará a reduzir o risco imediato para a empresa (ATTIE, 2018).

Este é um método mais incomum de engenharia social, que envolve um site legítimo ou conhecido o poço de água. O criminoso escolherá primeiro seus alvos, como funcionários da empresa que deseja atacar. Em seguida, eles determinam quais sites esses funcionários visitam com frequência, o “poço” visitado pelos funcionários visados. O hacker infectará o ‘watering hole’ com malware. Este código irá redirecionar o alvo escolhido para um site separado, onde o malware está sendo hospedado, o site comprometido agora está pronto para infectar os alvos com malware em seu acesso (BEAL, 2015).

Estar alerta pode ajudá-lo a se proteger contra a maioria dos ataques de engenharia social que ocorrem no mundo digital. Além disso, algumas dicas podem ajudar a melhorar sua vigilância em relação a hacks de engenharia social. Não abra e-mails e anexos de fontes suspeitas. Se não conhece o remetente em questão, não precisa responder a um e-mail. Mesmo que você os conheça e desconfie da mensagem, cruze e confirme as notícias de outras fontes, como por telefone ou

diretamente do site de um provedor de serviços.

4.2 Como a engenharia social funciona?

“A engenharia social funciona aproveitando os vícios cognitivos das pessoas. Quem usa engenharia social se apresenta como uma pessoa simpática, confiável ou com autoridade para ganhar a confiança da vítima. Uma vez que o invasor ganha essa confiança, a vítima é manipulada para entregar informações privadas.” (Bodnar, Danielle. Avast, 2020).

O principal alvo destes criminosos são empresas de grande porte, em razão de que estas possuem uma grande quantidade de dados confidenciais, entretanto empresas pequenastambém podem ser um alvo fácil, visto que possuem diversos dados que são manipulados por usuários que nem sempre percebem o verdadeiro valor dos dados e não sabem propriamente como defendê-los ou se quer manipulá- los da forma correta, podendo ser considerado uma vulnerabilidade.

Hackers especializados em engenharia social são profissionais na manipulação de sentimentos humanos, como curiosidade e medo, para realizar ataques cibernéticos. Esses hackers usam a manipulação psicológica para enganar e induzir a vítima a cometer erros de segurança ou revelar suas informações pessoais e confidenciais.

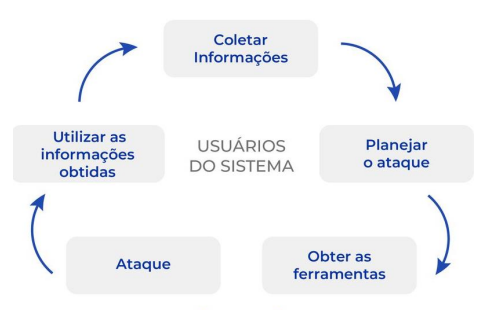

As táticas de engenharia social geralmente funcionam como um ciclo, os invasores envolve manipular alguém para divulgar informações confidenciais como mostra na figura 05.

Para completar o ciclo, os invasores geralmente empregam técnicas de engenharia social, como envolver e intensificar suas emoções.

- Primeiro, um invasor reúne informações básicas também conhecidas como criação de perfil e escolhe um ponto de entrada.

- Em seguida, o invasor inicia o contato e estabelece uma conexão.

- Depois que a conexão é feita e o invasor é visto como uma fonte confiável, o invasor explora o alvo.

- Enfim, depois que as informações confidenciais são obtidas, o invasor se desconecta e desaparece.

É valido ressaltar que existe seis tipos principais de ataques de engenharia social dos quais pessoas físicas e juridicas deve estar ciente. Baiting, Quid pro quo, Vishing, Scareware, Pretextando e o mais usado pelos engenheiros socoais é o Phishing.

3.2. Precaução contra Engenharia Social (Phishing )

O conceito do nome Phishing, vem derivado da palavra “fishing” na língua inglesa. O termo que dá o nome desse tipo de ataque cibernético consiste em um tipo de ato em que a intenção é “pescar” informações da vítima de forma online .

O primeiro passo que você deve fazer para proteger seus dados de serem hackeados é investir em software antivírus. Essas ferramentas impedirão e detectarão a presença de software malicioso antes que os hackers possam fazer algo prejudicial ao seu dispositivo.

Para garantir uma maior proteção contra esse método de ataques da Engenharia Social, é necessario ficar atento com o tipo de e-mail que se recebe, sendo necessário validar sempre a origem dele, visto que o principal meio de ataque phishing é através de e-mails e a trocas desse tipo de mensagem é ainda maior no home office por conta da distância. Dado a situação é necessário orientações a seguir:

- informando seus funcionários para que nunca acessem seus e-mails pessoais nos computadores oferecidos pela empresa para o trabalho remoto;

- não fazer cadastros em serviços com o e-mail empresarial, assim evitando que informações da empresa sejam roubadas;

- Checar sempre a origem do e-mail, pois a maioria das empresas como por exemplo Bancos, não exigem que o usuário informe seus dados pessoais por e-mail, geralmente esse tipo de e-mail é um golpe e pode ser alguém tentando roubar seus dados.

Os golpistas criativos criaram muitos tipos de ataques de engenharia social, usando diferentes técnicas e pontos de entrada para obter acesso às informações direcionadas. Infelizmente, essas técnicas de fraude são muito comuns. Mas aprender sobre a variedade de táticas de engenharia social pode ajudar a reconhecer uma tentativa, caso você mesmo encontre uma. Além do mais a cibersegurança conta com um time de defesas divididas por cores para combater esses tipos de ataques

criminosos.

4.2 Times de InfoSec

A InfoSec é um conjunto de procedimentos e ferramentas de segurança que protege informações confidenciais contra uso indevido,acesso não autorizado . Abrange segurança física e ambiental, controle de acesso e segurança cibernetica.

A ideia por trás dos times de infosec é a compreensão da segurança como uma preocupação constante, do desenvolvimento à implementação e manutenção do software. Entretanto, tornar a segurança um objetivo comum é uma tarefa complexa que perpassa a cultura da área de Tecnologia da Informação e o próprio conhecimento dos desenvolvedores sobre o tema, além de afetar as áreas de negócios e os processos das empresas.

Para tornar os softwares mais seguros e ao mesmo tempo atender às necessidades do mercado é importante que os desenvolvedores programem com segurança. Os times de infosec são uma resposta a essa questão.

Cada time é representado por uma cor do círculo cromático. São eles:

FIGURA 06: Times de segurança. https://solvimm.com/

- Red Team-O time vermelho é constituído por “hackers autorizados”. O papel dele é encontrar vulnerabilidades na aplicação que podem ser exploradas para fins maliciosos. Para isso, esse time usa técnicas de ataque com autorização da organização e mapeia as vulnerabilidades encontradas para serem corrigidas.

- Blue Team- Enquanto o time vermelho deve atacar a aplicação para expor vulnerabilidades, o time azul tem o papel de defender e antecipar esses ataques. Ele é responsável pela segurança de toda a infraestrutura da organização e tem como funções o mapeamento de riscos, controle de danos, resposta a incidentes e segurança operacional.

- Yellow Team- Esse é o time dos desenvolvedores. Suas tarefas envolvem o desempenho do backend, as funcionalidades da aplicação e a experiência do usuário.

- Purple Team-O time roxo consiste nas interações entre os times vermelho e azul e tem como objetivo maximizar os resultados do time vermelho e melhorar a capacidade de resposta do time azul. Assim, o time roxo integra os resultados dos testes de segurança à capacidade de defesa da organização.

- Orange Team-Fazem parte desse time as interações entre os times vermelho e amarelo. Essas interações são importantes para educar desenvolvedores a programar com segurança. Como as atividades do time vermelho envolvem atacar a aplicação construída pelo time amarelo e expor vulnerabilidades, as interações entre os dois times tendem a ser reativas: os problemas encontrados pelo time vermelho retornam para o amarelo, que busca resolvê-los.

- Green Team-Esse time diz respeito à comunicação entre os times amarelo e azul. O seu objetivo é melhorar as defesas baseadas em código e design da aplicação. Isso acontece através do feedback do time azul em relação a aplicação e do compartilhamento de limitações do software por parte do time amarelo. Essas interações ajudam a identificar vulnerabilidades e montar estratégias de defesa já no início do ciclo de desenvolvimento da aplicação.

- White Team O time branco é responsável por manter os padrões de segurança exigidos por auditores internos e externos (PCI, ISO 27001, entre outros) e pelas políticas e requerimentos do negócio. Esse é um time neutro que organiza os demais, planeja e monitora o seu progresso, além de definir regras de engajamento.

4. ANALISES DO RESULTADO

Quando se refere a fatores tecnológicos, tais como: sistemas, dispositivos, roteadores etc. há a possibilidade de sermos preditivos em mantê-los seguros, aplicando políticas de acesso, controles de acesso físicos e lógicos, mantendo-os atualizados e implementando camadas extras de proteção.

Há diversos tipos de ataques cibernéticos que agem de forma camuflada e que servem como ponte entre a rede interna da organização e o computador da vítima sem ser detectado, por isso é extremamente importante que a empresa invista sempre na segurança dos seus ativos e no treinamento de seus funcionários de forma a evitar estes ataques .

A cegurança cibernetica não é apenas um problema tecnico, o criminoso cibernetico entende tanto de comportamento humano quanto de softwares na maioria das vezes é explorando a confiança das pessoas ou a disposição delas em ajudar ou até uma fragilidade emocial onde vão conseguir dados pessoais ou informações sigilosas da empresa que essa vitimas trabalham.

O alvo de ataques com base em engenharia social não presisa ser executivos ou diretores envolvidos em um projeto sigiloso, pode ser qualquer pessoa que tenha uma simples senha de acesso. Onde o atacante utiliza mensagem de textos para se passar pela uma fonte confiavel como banco ou site de compras com objetivo de fazer com que a vitima acesse o link envido para que seja instalado um programa malicioso que garanta o atacante o acesso indevido ao sistema. Um exemplo comum é quando um hacker envia para a vitima uma mensagem de texto que informa que sua conta foi bloqueada e que para mais informações basta clicar no link abaixo. Ao acessar engenharia social atraves do Phishing se torna uma ameaça para a empresa e para seus clientes.

Instruir colaboradores a terem consciência de conceitos básicos de segurança, para que não sejam enganados em ataques de phishing, é extremamente importante para manter um ambiente seguro, porém é necessário ter uma política rígida de correção das vulnerabilidades encontradas, com datas, responsáveis e associar as fragilidades a áreas de negócio, a fim de mensurar setores críticos de uma empresa.

1 CONSIDERAÇÕES FINAIS

Como descrito nesse artigo, sistema da informação integrado a cibersegurança vai além de tecnologias é necessário ser estratégico e preditivo, pensar como um atacante para se proteger. Afinal, a internete , se tornou uma ferramenta tão excenssial no cotidiano das pessoas e empresas, revolucionando a maneira como compartilhamos e trocamos informações com o mundo todo em curto prazo de tempo. No entanto deu origem a novas formas de crimes e transtornos eletronicos afetando setores e pessoas. A cibersegurança que antes, que antes era um meio de proteger os computadores contra ataques simples se transformou em uma importancia defesa contra o ciber crime organizado.

Através da pesquisa pode-se observar que as empresas precisaram se adequar e adotar novos protocolos em suas atividades cotidianas, pois necessitaram revisar a maneira como os dados são tratados, armazenados e fornecidos quando solicitados.

E para melhor proteção de seus dados algumas empresas contam com a lei.13.709/2018 que trata da proteção de dados A LGPD onde cria regras para o armazenamento e coleta de dados buscando oferecer segurança nas informações que são fornecidas e recebidas a todos momentos.

Perante isso, conclui-se que a privacidade de dados é de grande relevância e deve ser tratada de forma séria e com cuidado. A cibersegurança vai além da proteção de sistemas e plataformas. Para especialistas em cibersegurança, o fator humano é importante nessa estrutura de proteção e não pode ser esquecido. Gestores preocupados com a segurança precisam reconhecer a necessidade de treinamento e integração dentro das equipes para evitar erros, criar processos e estimular esse foco sem perder os elementos essenciais da transparência do negócio.

REFERÊNCIAS

ADVISERA. Como gerenciar vulnerabilidades técnicas de acordo com o controle A. 12.6.1 da ISO 27001. 2015. Disponível em: Como gerenciar vulnerabilidades técnicas de acordo com o controle A.12.6.1 da ISO 27001 | 27001Academy (advisera.com). Acesso em: 03 maio 2023.

AGRAFIOTIS, I. et al. A taxonomy of cyber-harms: Defining the impacts of cyber- attacks and understanding how they propagate. Journal of Cybersecurity, v. 4, n. 1, p. 1–15, 2018. ISSN 20572093.

ALEXANDRIA, João C. S de. Gestão de Segurança da Informação – Uma Proposta para Potencializar a Efetividade da Segurança da Informação em Ambiente de Pesquisa Científica. São Paulo, 2019. 193f. Tese (Doutorado em Tecnologia Nuclear) – Universidade de São Paulo, São Paulo, 2019.

ALURA. O que é cibersegurança: práticas e as equipes de segurança. 2022. Disponível em: O que é cibersegurança: práticas e as equipes de segurança | Alura. Acesso em: 03 maio 2023.

BARCELOS, N. Os pilares da Segurança da Informação – Quais são e qual sua importância para uma segurança efetiva. Tripla, 2019. Disponível em: Pilares da Segurança da Informação: o que você precisa saber! (tripla.com.br). Acesso em dia: 17 jan. 2023

BEAL, Adriana. Segurança da Informação: Princípios e Melhores Práticas para a Proteção dos Ativos de Informação nas Organizações. São Paulo: Atlas, 2015, 180p.

C, 1999.

CHIAVENATO, Idalberto. Recursos Humanos: edição compacta. 7. ed. São Paulo: Atlas, 2002.

DisGORDON, L. A. et al. A framework for using insurance for cyber-risk management.

Communications of the ACM, v. 46, n. 3, p. 81–85, 2003. ISSN 00010782. 6 ponível

em: . 5, 6

GARCIA, Lara Rocha; AGUILERA-FERNANDES, Edson; GONÇALVES, Rafael

Augusto Moreno; PEREIRA-BARRETTO, Marcos Ribeiro. Lei Geral de Proteção de Dados Pessoais:

GATInfoSec. 5 Pilares da Segurança da Informação. c2020. Disponível em: 5 Pilares de Segurança da Informação nas Empresas (gatinfosec.com). Acesso em: 21 maio 2023.

LA LAUDON, Kenneth C.; LAUDON, Jane Price. Sistemas de Informação com Internet.

MANWORREN, N. et al. Why you should care about the Target data breach. Business Horizons, “Kelley School of Business, Indiana University”, v. 59, n. 3, p. 257–266, 2016. ISSN 00076813.

ORTON. O que é um vírus de computador? Disponível em: O que é um vírus de computador? (norton.com). Acesso em dia: 19 abr. 2023.

PERALLIS SECURITY. A história da segurança da informação: mais de um século protegendo conhecimento. Disponível em: A história da segurança da informação: mais de um século protegendo conhecimento — Perallis Security. Acesso em dia: 19 jan. 2023.

PETERS, G. et al. Understanding Cyber-Risk and Cyber-Insurance. SSRN Electronic Journal, 2018. 1, 4

PINHEIRO, Patrícia Peck. Proteção de dados pessoais: comentários a lei n 13.709/2018 ligada. 2. ed. São Paulo: Saraiva, 2020. 152 p.

REZENDE, Denis Alcides. Engenharia de Software e Sistemas de Informação. 3ª ed. Rio de Janeiro: Brasport, 2005Dicionário de Administração. São Paulo: Saraiva, 2004.

SCHERER FILHO, João Luiz. TRATAMENTO DE DADOS EM SISTEMAS DE INFORMAÇÕES CONTÁBEIS A PARTIR DA LEI 13.709/2018 (LEI GERAL DE

PROTEÇÃO DE DADOS PESSOAIS): um estudo multicaso. 2020. 25 f. TCC (Graduação) – Curso de Ciências Contábeis, Universidade de Caxias do Sul, Farroupilha, 2020.

SCHIRMER, Dara Luana; THAINES, Aleteia Hummes. A IMPLEMENTAÇÃO DA LEI GERAL DE PROTEÇÃO DE DADOS NAS ROTINAS DOS PROFISSIONAIS DA

ÁREA CONTÁBIL: percepções dos contabilistas associados à associação dos contabilistas do vale do paranhana/rs. Revista Eletrônica de Ciências Contábeis, Vale do Paranhana. Rs, v. 10, n. 1, p. 31-56, jan. 2021. Semestral. Disponível em: seer.faccat.br/index.phd/contabeis/article/view/ 1956/1235. Acesso em: 13 maio 2023.

SENHASEGURA. Os pilares da Segurança da Informação. 2021. Disponível em: Os pilares da Segurança da Informação – senhasegura. Acesso em dia: 17 jan. 2023.

SHIM, W. An Analysis of Information Security Management Strategies in the Presence of Interdependent Security Risk. Asia Pacific Journal of Information Systems, v. 22, n. 1, p. 79–101, 2012. 4

SILVA, D. R. P.; STEIN, L. M. Segurança da informação: uma reflexão sobre o componente humano. Ciências & Cognição, Porto Alegre, v. 10, p. 46-53, 12 mar. 2007 1806-5821. Disponível em: Reflexão sobre o componente humano.pdf. Acesso em dia: 15 Outubro. 2023

TALESH, S. A. Data Breach, Privacy, and Cyber Insurance: How Insurance Companies Act as âCompliance Managersâ for Businesses. Law and Social Inquiry, v. 43, n. 2, p. 417–440, 2018. ISSN 17474469. 3, 4, 5, 6

TEFFÉ, Chiara Spadaccini; VIOLA, Mario. Tratamento de dados pessoais na LGPD: estudo sobre as bases legais. Civilistica. Rio de Janeiro, p. 1-38. 10 dez. 2019. Disponível em: https://civilistica.emnuvens.com.br/redc/article/view/510. Acesso em: 11 mar. 2023

UNISYS. Ataques cibernéticos — O que você precisa saber. 2023. Disponível em: O que é um ataque cibernético? | Definição de ataque cibernético | Unisys. Acesso em: 03 maio 2023.