EFFICIENCY AND EFFECTIVENESS OF TWO-FACTOR AUTHENTICATION METHODS: A LITERATURE REVIEW

REGISTRO DOI: 10.69849/revistaft/pa10202409301528

Eduardo Manzini Carneiro1

Renata Mirella Farina2

Fabiana Florian3

Resumo:

O trabalho examina a eficiência e a efetividade da autenticação de dois fatores (2FA) como uma solução para proteger informações em um cenário digital vulnerável. Com o aumento das atividades online, a segurança de dados tornou-se essencial para empresas e usuários. O estudo destaca que, embora senhas continuem amplamente utilizadas, sua eficácia isolada é limitada. A 2FA combina senhas com métodos adicionais, como códigos ou biometria, oferecendo uma camada extra de proteção. A adoção crescente desse método em setores críticos, como bancos e saúde, demonstra sua eficácia na segurança digital.

Palavras-chave: Segurança da Informação. Autenticação de Dois Fatores. Proteção de Dados. Autenticação em Duas Etapas. Cibersegurança.

1 INTRODUÇÃO

Com o surgimento da internet, várias atividades do cotidiano foram virtualizadas. Além da introdução de novas atividades, essa nova rotina traz consigo desafios.

Dado o grande volume de informações em circulação é comum despertar o interesse de pessoas mal-intencionadas que buscam se aproveitar delas. Esse cenário resulta em um aumento da quantidade de indivíduos interessados em acessar tais informações, o que, por sua vez, aumenta a vulnerabilidade dos dados. Portanto, é necessário intensificar os esforços na busca por segurança dessas informações.

Atualmente, é possível realizar diversas atividades pelo celular que antes eram impensáveis, tais como: compras na internet, em supermercados e transações bancárias. É preciso ter acesso a diversos tipos de informações, como dados bancários, endereços, cartões, entre outros. Em outras palavras, de alguma forma, essas informações estão armazenadas na internet, o que implica um aumento de dados na rede e, consequentemente, um aumento dos ataques a essas informações (ALLEASY, 2020).

A segurança da informação é a prática de proteger a informação de todas as ameaças que tendem a comprometer a integridade, disponibilidade e confiabilidade (BEAL, 2005).

O conceito de segurança da informação está diretamente entrelaçado com a proteção de um conjunto de dados, visando preservar os valores que eles têm tanto para a pessoa quanto para a organização. Vale ressaltar que a proteção se estende a proteger contra-ataques que têm como objetivo comprometer tanto a confiabilidade quanto a integridade dos dados, que são os pilares da segurança da informação (OLIVEIRA; MOURA; OLIVEIRA, 2012).

O fato é que segurança da informação não é uma tecnologia pronta que pode ser adquirida e implantada, a facilidade de uso e a segurança caminham sempre em sentidos opostos (SENCIOLES, 2011).

O objetivo geral deste trabalho é realizar uma análise detalhada sobre a eficiência e efetividade da segurança de autenticação de dois fatores, explorando os benefícios que essa abordagem proporciona aos usuários.

A busca por praticidade e agilidade permeia o dia a dia das pessoas, impulsionada pelo contínuo avanço tecnológico. Basta observar a quantidade de notificações nos smartphones que incluem mensagens, transações bancárias, compras online e lembretes. No entanto, esse aumento na conveniência traz consigo uma demanda crescente: a proteção dos dados contidos nesses dispositivos.

Torna-se imperativo que os estudos relacionados à segurança e proteção de dados evoluam, a fim de desmitificar esse tema e incentivar os usuários a priorizarem a segurança na rede. A segurança da informação não diz respeito apenas aos usuários finais, mas também impacta órgãos públicos e entidades, como evidenciado pelo recente vazamento de dados ocorrido no Banco Central brasileiro (CNN-BRASIL, 2022).

A senha consiste em um grupo de caracteres que, quando digitados corretamente, permitem acessar suas informações em determinadas contas. A autenticação em duas etapas é um mecanismo de segurança adicional que dificulta o acesso caso sua senha seja comprometida (CERT.BR, 2020).

Quando se trata de segurança de suas informações, sempre que possível, utilize a autenticação de dois fatores. Atualmente, esse sistema é a maneira mais segura de proteger suas informações (OUCH, 2012).

A autenticação é uma proteção adicional para suas contas. Quando você ativa essa opção, a probabilidade de sua conta ser invadida diminui.

Diante desse contexto, é fundamental realizar estudos sobre como a autenticação de dois fatores pode ampliar a segurança do usuário. Não podemos afirmar que a autenticação de dois fatores seja infalível, porém, ela eleva o nível de segurança, dificultando o trabalho de possíveis invasores.

A autenticação de dois fatores já está presente em: contas bancárias, compras online, redes sociais, aplicativos de produtividade e gerenciamento de senhas.

Um dos líderes na verificação em duas etapas é o Google, que, com milhões de usuários e uma variedade de serviços, necessitou de uma maneira eficaz de proteger essas contas, implantando a autenticação de dois fatores para essa segurança. Além dele, outros provedores de serviço, como Dropbox, Facebook e Twitter, também utilizam este serviço para proteger as contas de seus usuários (OUCH, 2013).

Será realizada uma pesquisa bibliográfica com foco na eficiência e efetividade dos métodos de autenticação.

2 REVISÃO BIBLIOGRÁFICA

2.1 Segurança da Informação

A aplicação dessa definição de segurança da informação teve início após a criação dos sistemas. Com o aumento crescente da utilização desses sistemas, surgiu a necessidade de assegurar essa estrutura. Existem alguns princípios básicos, tais como: relação custo/benefício, concentração, proteção em profundidade, consistência do plano e redundância (SILVA; CARVALHO; TORRES, 2003).

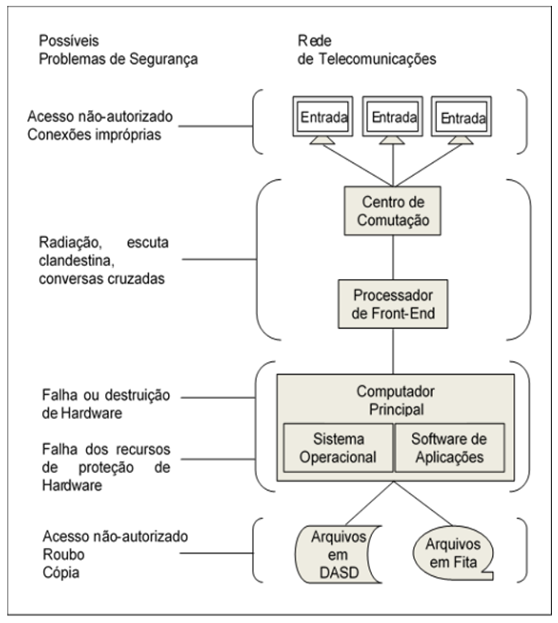

A segurança da informação tem como base garantir a segurança dos dados, proteger a rede e seus computadores e ter um plano de contingência em caso de desastres que afetam os sistemas de informação, e com a crescente demanda e o uso da internet, estes aspectos vem requisitando cada vez mais atenção (LAUDON; LAUDON, 1999).

Figura 1 – Vulnerabilidades de uma Rede de Comunicação

Fonte: Adaptado de Laudon e Laudon (1999, p. 263)

A Figura 1 apresenta os diversos riscos que estão em cada etapa da transmissão da informação. Portanto, torna-se imprescindível seguir um conjunto de etapas para assegurar a segurança dessas informações.

Ainda é comum encontrar uma grande divergência entre a segurança tradicional e a segurança de TI, muitas vezes devido a uma visão equivocada da intangibilidade desta última (CABRAL; CAPRIANO, 2015).

2.2 Identificação de Acesso

A história nos revela o uso de diferentes métodos de senhas, desde códigos até palavras secretas, como exemplificado pela máquina criada por Alan Turing. Esta máquina foi capaz de decifrar mensagens enviadas entre os alemães, tornando-se uma das mais famosas máquinas de enigma (TURING, 1940).

As informações das senhas correspondem para o construtor do software como a identidade do usuário, dentro dele correspondem com as informações do mundo. (MAZIERO, 2019).

Na identificação por meio de senha, o usuário utiliza um login, que é o nome de usuário, juntamente com uma senha, uma sequência escolhida e memorizada por ele próprio” (MAZIERO, 2019).

A senha é uma informação privada, criada por um indivíduo para seu uso exclusivo e acesso. Portanto, é de extrema importância restringir o acesso a ela, garantindo assim sua confidencialidade” (CERT.BR, 2012).

No entanto, quando o uso é realizado de forma inadequada ou ocorre divulgação indevida, podem surgir várias consequências desagradáveis, como a exposição de dados, por exemplo” (MITNICK; SIMON, 2003).

Cada senha possui um nível de segurança, que pode ser calculado através do cálculo de entropia. No entanto, é importante ressaltar que, para ser efetivamente segura, uma senha deve ser criada de forma randômica” (KISSELL, 2017).

Normalmente, as pessoas não dão muita importância à criação de senhas, pois não acreditam que possam ser alvo de ataques. Como resultado, tendem a criar senhas práticas e inseguras, e só começam a se preocupar com a segurança delas após sofrerem um ataque (MITNICK; SIMON, 2003).

Práticas inseguras incluem a criação de senhas fáceis de memorizar, com poucos caracteres ou utilizando dados pessoais, o que facilita a sua descoberta” (MITNICK; SIMON, 2003).

A importância da senha de acesso e autenticar conforme afirma Kissell (2017, p. 65):

[…] termo autenticar – que significa, literalmente, “provar a sua identidade” – com o sentido de “acessar um dispositivo ou serviço utilizando o seu nome de usuário e senha”. Ou seja, ao se autenticar em um computador ou website, você está provando que é quem diz ser. Não é possível realizar uma autenticação em um serviço que não o conhece, pois é necessário possuir uma conta já armazenada. Toda a noção de autenticação se baseia na ideia de que a parte que está realizando a sua autenticação precisa saber quem é você.

O Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil – CERT.br, com o apoio do Comitê Gestor da Internet no Brasil – CGI.br (2006), aconselha que nomes, sobrenomes, números de documentos, placas de carros e números de telefones estejam fora das senhas, além de apontar regras para a elaboração de senhas seguras.

Quando se trata da elaboração de senhas, quanto mais improvável, mais difícil de ser descoberta. Portanto, sempre se recomenda o uso de letras maiúsculas, minúsculas, sinais de pontuação e números. Uma tática frequentemente utilizada para gerar senhas é escolher uma frase e selecionar as letras, por exemplo: ‘batatinha quando nasce se esparrama pelo chão’. Podemos então gerar a senha ‘!BqnsepC’ (o sinal de exclamação foi acrescentado no início para incluir um símbolo na senha). Senhas geradas dessa maneira são facilmente lembradas e normalmente difíceis de serem descobertas. É importante ressaltar que é preferível anotar a senha e guardá-la em local seguro do que optar pelo uso de senhas fracas apenas para memorização mais conveniente” (CERT.br, 2006, p.3, grifo do autor).

2.3 Autenticação de Dois Fatores

No cenário atual, vários fatores impactam nossa segurança e a proteção de nossas senhas. Portanto, surgiu a necessidade de novos meios de segurança. Um exemplo é a verificação em duas etapas (UFPEL, 2017).

A verificação em duas etapas, ou autenticação de dois fatores (2FA), é atualmente a maneira mais segura de provar sua identidade. Em vez de utilizar apenas um método, você utiliza dois métodos de identificação. Um exemplo de verificação em duas etapas é o uso do cartão do banco. Quando você quer fazer um saque, precisa do cartão (algo que você tem) e da senha (algo que você sabe). Se você perder seu cartão, seu dinheiro estará seguro, pois a pessoa que o encontrar não saberá sua senha e, sem ela, não conseguirá efetuar o saque. Da mesma forma, se alguém souber sua senha, não poderá fazer nada sem o cartão. Por isso, a verificação em duas etapas é tão eficaz, pois envolve duas etapas de segurança (OUCH, 2013).

Quando se fala da autenticação de dois fatores online, ela funciona de modo bem parecido. Você precisa fazer o login com seu usuário e senha. Após isso, o sistema irá pedir uma segunda forma de identificação, como um código de verificação ou a sua digital, para liberar o acesso à sua conta. Sem essa segunda etapa, seu acesso é bloqueado (OUCH, 2012).

A autenticação em dois fatores é uma etapa opcional fornecida por diversos serviços, como redes sociais, webmail, internet banking, entre outros. Quando se utiliza esse recurso, obtém-se uma segurança adicional. Caso não tenha interesse, é possível desabilitar esse serviço (CERT.BR, 2020).

Esta funcionalidade já está ativa nos principais sites e aplicativos, como Instagram, Google, Amazon, Facebook, PayPal, entre outros. Cada plataforma utiliza um método específico, como código por SMS, biometria ou token, como exemplo (FREIRE, 2001).

As empresas que utilizam a autenticação de dois fatores (2FA) conseguem maior segurança para seus dados e para os dados de seus funcionários ou clientes, evitando crimes cibernéticos. Podemos listar inúmeros benefícios de utilizar este método, como a proteção adicional proporcionada pelo uso de dispositivos móveis para enviar SMS, fazer ligações ou utilizar métodos personalizados de 2FA para cada empresa (MICROSOFT, 2024).

3 DESENVOLVIMENTO

3.1 Métodos de Autenticação

A segurança do usuário e de suas informações torna a autenticação uma das premissas básicas para uma instituição permitir o acesso de seus clientes. A identificação nos diz quem é você (LEONCIO, 2006).

Por este motivo, a autenticação deve ser realizada de uma maneira que apenas o usuário possa executá-la. Pensando nisso, a autenticação possui níveis baseados nos seguintes conceitos: algo que você sabe, algo que você tem e algo que você é.

3.1.1 Algo Que Você Sabe

O caso mais comum é o uso de PINs (Números de Identificação Pessoal) e senhas. Este é o método mais utilizado para acesso a e-mails, contas bancárias, sistemas, entre outros. Apesar de ser o método mais antigo e amplamente utilizado, ele possui suas fraquezas. O princípio básico é que a pessoa memorize a senha. No entanto, como diversos serviços utilizam esse método, torna-se inviável memorizar tantas senhas, levando o usuário a criar senhas de baixa segurança, o que facilita a decodificação. Uma vantagem, porém, é que seu custo é baixo (LEONCIO, 2006).

3.1.2 Algo Que Você Tem

O exemplo mais conhecido nesse caso é o dos cartões magnéticos. Os sistemas que se baseiam nesse método utilizam cartões ou tokens para validar os usuários. É um método caro, pois necessita dos cartões e dos leitores para esses cartões. Outra desvantagem é que os usuários podem perder os cartões. No entanto, é mais seguro, pois normalmente também requer a utilização de uma senha. Ou seja, se o usuário perder o cartão, quem encontrá-lo não conseguirá acessar a conta sem saber a senha (LEONCIO, 2006).

3.1.3 Algo Que Você É

Este é um método interligado com a biometria, que torna possível autenticar o indivíduo utilizando suas características intrínsecas. Dentre todos os sistemas biométricos existentes, o mais utilizado é a impressão digital. No entanto, também existem métodos menos comuns, como a geometria da mão, a voz, a retina e a face (LEONCIO, 2006).

3.2 MÉTODOS MAIS UTILIZADOS

3.2.1 Código de Verificação

Este é um código individual fornecido por um método que você escolhe: SMS, e-mail, chamada de voz ou por um aplicativo autenticador instalado no seu dispositivo (CERT.BR, 2020).

O mecanismo mais comum de autenticação de dois fatores é o uso de códigos únicos. Normalmente, esses códigos são enviados por SMS para o número cadastrado. Além do SMS, eles também podem ser enviados por e-mail. Embora haja a opção de chamada de voz, esta é menos utilizada. Não importa o meio utilizado, a ideia básica é a mesma: verificar a autenticidade (TITTERINGTON, 2023).

Quando se fala em código de verificação as mensagens de texto são o meio mais utilizadas na autenticação de dois fatores quando o usuário solicita uma mensagem de texto com um código único enviado para um número de telefone confiável, para verificar sua identidade (MICROSOFT, 2024).

3.2.2 Token Gerador De Senha

Este método gera códigos que são utilizados na verificação da sua identidade. Cada código gerado tem um prazo de validade, normalmente válido por alguns segundos. Após este período, um novo código é gerado (CERT.BR, 2020).

Algumas empresas fornecem hardwares de tokens para seus funcionários que produzem códigos a cada determinado período, este meio utilizado é uma das maneiras mais antigas que existem. (MICROSOFT, 2024).

3.2.3 Biometria

Com a evolução tecnológica, nos é permitido observar que, há pouco tempo, a biométrica era algo exótico. No entanto, como as coisas mudaram, atualmente a grande maioria dos smartphones tem essa capacidade (TITTERINGTON, 2023).

Utilizando este método, o usuário precisa confirmar uma característica física (RENAUD, 2004).

3.3 POR QUE UTILIZAR AUTENTIFICAÇÃO DE DOIS FATORES

A autenticação de dois fatores (2FA) oferece uma camada adicional de segurança aos usuários, tornando o uso de apenas uma senha insuficiente para acessar uma conta. Isso é especialmente importante em casos de vazamento de informações dos serviços utilizados (Botta, 2020).

Muitas pessoas têm dificuldades em criar senhas seguras e acabam reutilizando a mesma senha em vários aplicativos, o que facilita o trabalho de golpistas e as torna vulneráveis a ataques externos. A implementação da autenticação de dois fatores cria uma “barreira” extra, dificultando a invasão de contas. Quando bem implementada, a autenticação de dois fatores é eficaz na prevenção de ataques e golpes (Martins, 2023).

E quais as empresas que mais utilizam a autentificação de dois fatores:

- Bancos: Um dos setores pioneiros na implementação do 2FA.

- E-commerce: Com muitos dados importantes dos clientes, como informações de cartão de crédito, a maioria das plataformas de e-commerce utiliza este método.

- Saúde: Para garantir que apenas os pacientes tenham acesso aos seus dados médicos.

- Governo: Com a pandemia, a necessidade de segurança adicional tornou-se evidente em sistemas como o Sistema Único de Saúde, benefícios sociais, pedidos de carteira de motorista e outros serviços governamentais.

- Plataformas de serviços na nuvem: A maioria das redes sociais e outros serviços online adotaram o 2FA para proteger os dados dos usuários.

4 CONCLUSÃO

Este trabalho analisou a eficiência e efetividade dos métodos de autenticação em duas etapas, destacando sua importância crescente em um cenário digital cada vez mais vulnerável a ataques cibernéticos. Com a expansão do uso da internet em atividades cotidianas, a segurança das informações tornou-se uma preocupação primordial para empresas e usuários. A autenticação em duas etapas surge como uma resposta eficaz a essa demanda, proporcionando uma camada adicional de proteção que vai além do uso tradicional de senhas.

Ao longo do estudo, verificou-se que, embora a senha continue a ser o método mais utilizado para proteger informações, sua eficácia isolada é limitada. A autenticação em duas etapas, ao combinar algo que o usuário sabe (como uma senha) com algo que ele tem (como um código enviado por SMS) ou algo que ele é (como uma impressão digital), oferece uma barreira adicional contra acessos não autorizados.

A adoção crescente desse método por grandes empresas, especialmente em setores críticos como bancos, e-commerce, saúde, governo e plataformas de serviços na nuvem, reflete sua eficácia em aumentar a segurança dos dados dos usuários. No entanto, é importante que a implementação desses métodos seja feita de forma cuidadosa e adequada para garantir que a segurança adicional não comprometa a usabilidade dos sistemas.

Dessa forma, conclui-se que a autenticação em duas etapas é uma ferramenta crucial na proteção de informações no ambiente digital, sendo uma tendência que deve ser adotada por um número cada vez maior de organizações à medida que as ameaças cibernéticas continuam a evoluir.

REFERÊNCIAS

ALLEASY. Tendências de cibersegurança: quais ameaças você precisa saber?. Mar. 2020. Disponível em: https://alleasy.com.br/tendencias-de-ciberseguranca-ameacas-voce-precisa-saber/. Acesso em: mar. 2024.

AYRES, J. Entenda o que é autenticação de dois fatores (2FA) e porque você deveria adotar. Mai. 2023. Disponível em: https://www.infobip.com/pt/blog/o-que-e-autenticacao-de-dois-fatores-2fa/. Acesso em: 1 jul. 2024.

BEAL, A. Segurança da Informação: princípios e melhores práticas para a proteção dos ativos de informação nas organizações. São Paulo: Atlas, 2005.

BOTTA, C. Saiba como a autenticação por dois fatores (2FA) pode aumentar a sua segurança na internet. Dez. 2020. Disponível em: https://www.sescsp.org.br/saiba-como-a-autenticacao-por-dois-fatores-2fa-pode-aumentar-a-sua-seguranca-na-internet/. Acesso em: 1 jul. 2024.

CABRAL, C; CAPRINO, W. Trilhas em segurança da informação: caminhos e ideias para a proteção de dados. Rio de Janeiro: Brasport, 2015.

CERT.BR. Contas e senhas. Cartilha de segurança para internet, versão 4.0. São Paulo: Comitê Gestor da Internet no Brasil, 2012. Disponível em: https://cartilha.cert.br/. Acesso em: 15 abr. 2024.

CNN-BRASIL. Banco Central anuncia vazamento de dados ligados a mais de 130 mil chaves Pix. Set. 2022. Disponível em: https://www.cnnbrasil.com.br/business/banco-central-anuncia-vazamento-de-dados-ligados-a-mais-de-130-mil-chaves-pix/. Acesso em: 28 mar. 2024.

FREIRE. Autenticação de dois fatores: o que é e para que serve o recurso. 2021. Disponível em: https://www.techtudo.com.br/noticias/2021/08/autenticacao-de-dois-fatores-o-que-e-e-para-que-serve-o-recurso.ghtml/. Acesso em: 2 mai. 2024.

KISSELL, J. Aprendendo a proteger suas senhas. Tradução: BrodTec. 1. ed. São Paulo: Novatec, 2017. 176 p.

LAUDON, J; LAUDON, C. Sistemas de informação com internet. Rio de Janeiro: LTC, 1999.

LEÓNCIO, M. O uso de certificados digitais ICP Brasil, padrão A3, como tecnologia de acesso a conta-corrente em canal de auto-atendimento internet. Brasília, 2006.

MARTINS, M. Autenticação de dois fatores: o que é e por que utilizá-la?. Set. 2023. Disponível em: https://www.tecmundo.com.br/seguranca/272022-autenticacao-dois-fatores-que-utiliza.htm/. Acesso em: 1 jul. 2024.

MAZIERO, C. A. Sistemas operacionais: conceitos e mecanismo. Curitiba: DINF-UFPR, 2019.

MICROSOFT. O que é a autenticação de dois fatores? Disponível em: https://www.microsoft.com/pt-br/security/business/security-101/what-is-two-factor-authentication-2fa/. Acesso em: 2 mai. 2024.

MITNICK, K. D.; SIMON, W. L. A arte de enganar. São Paulo: Pearson, 2003. 286 p.

OLIVEIRA, G; MOURA, R; ARAÚJO, F. Gestão da segurança da informação: perspectivas baseadas na tecnologia da informação (T.I.). 2012. 12 f. TCC (Graduação) – Curso de Biblioteconomia, Universidade Federal do Rio Grande do Norte, Natal, 2012.

OUCH! Autenticação por dois fatores. 2012. Disponível em: https://wp.ufpel.edu.br/cti/files/2014/03/OUCH-201308_pt.pdf/. Acesso em: 30 abr. 2024.

OUCH! Verificação em duas etapas. 2013. Disponível em: https://wp.ufpel.edu.br/cti/files/2014/03/OUCH-201308_pt.pdf/. Acesso em: 30 abr. 2024.

RENAUD, K. Quantifying the quality of web authentication mechanisms: a usability perspective. Journal of Web Engineering, v. 3, n. 1, 2004.

SENCIOLES, S. V. O. Proposta de critérios para avaliação da segurança da informação de uma organização. [S.l.: s.n.], 2011.

SILVA, P; CARVALHO, H; TORRES, C. Segurança dos sistemas de informação: gestão estratégica da segurança empresarial. Portugal: Centro Atlântico, 2003.

TITTERINGTON, A. Tipos de autenticação de dois fatores: os prós e os contras. 2023. Disponível em: https://www.kaspersky.com.br/blog/types-of-two-factor-authentication/21451/. Acesso em: 4 mai. 2024.

TURING, A. Mathematical theory of Enigma machine. Oxford University, 1940.

UFPEL. Autenticação de dois fatores: proteção além das senhas. 2017. Disponível em: https://wp.ufpel.edu.br/seginfo/2017/01/03/porque-utilizar-verificacao-de-duas-etapas/. Acesso em: 30 abr. 2024.

1 Eduardo Manzini Carneiro. Graduando do Curso de Sistemas de Informação da Universidade de Araraquara-UNIARA. Araraquara-SP. E-mail: eduardo_manzini@hotmail.com

2 Renata Mirella Farina. Docente do Curso de Sistemas de Informação da Universidade de Araraquara-UNIARA. Araraquara-SP. E-mail: Farina rmfarina@uniara.edu.br

3 Fabiana Florian. Docente do Curso de Sistemas de Informação da Universidade de Araraquara-UNIARA. Araraquara-SP. E-mail: fflorian@uniara.edu.br