REGISTRO DOI: 10.5281/zenodo.10393459

Marcelo Fonseca Santos,

Vitor Hugo Vianna Vidal Lobianco

RESUMO: Os crimes cibernéticos são aqueles que são cometidos por meio da internet ou dispositivos eletrônicos. Esses crimes incluem hacking, phishing, roubo de identidade, extorsão, pornografia infantil e entre outros crimes cibernéticos desses grupos de crackers. Um dos crimes mais comuns é o phisshing, que consiste em uma técnica utilizada por criminosos para obter informações pessoais e financeiras dos usuários. Eles criam sites falsos que imitam sites legítimos.

PALAVRAS – CHAVE: Segurança da Informação – Proteção dos Dados – Crackers – Dados-Crime – Cibersegurança.

ABSTRACT: The Cybercrimes are those committed through the Internet or electronic devices. These crimes include hacking, phishing, identity theft, extortion, child pornography and others cybercrimes by these groups of hackers. One of the most common crimes is phishing, which consists of a technique used by criminals to obtain personal and financial information from users. They create fakes websites that mimic legitimate sites.

KEYWORDS: Information Security – Data Protection – Crackers – Data Crime – Cybersecurit.

INTRODUÇÃO

Esse projeto como o intuito esclarecer sobre a cyber segurança e os ataques dos grupos de crakers. Esses grupos tem como objetivos sequestrar os dados das pessoas, para uso próprio ou para subornar as pessoas, através de um “resgate” dos dados em troca de dinheiro. Todos os artigos aqui citados sobre a Lei Geral de Proteção de Dados (LGPD) 13.709/2018 podem ser encontrados no site oficial do Senado Federal.

Os crimes cibernéticos tem como objetivo sequestrar os dados das pessoas, enquanto a cyber segurança tem como objetivo proteger os dados das pessoas sejam eles quais forem, como por exemplo e-mail ou contas de banco e entre outros.

A Lei de Proteção de Dados (LGPD) é composta por diversos artigos, e estabelece as regras e os princípios para a coleta, o uso, o armazenamento, bem como a proteção dos dados pessoais dos cidadãos.

Esses são apenas alguns dos principais artigos da Lei Geral de Proteção de Dados (LGPD). Essa lei pode ser consultada no site oficial do Senado Federal. 20/03/2023 no que se referente aos crimes cibernéticos, um dos casos mais famosos aonde ocorreu o roubo de dados das pessoas foi o caso do Wanna Cry, em 2017 de 12 de maio pelo o programador Marcus Hutchins, no qual trabalhava no grupo de hackers denominados como Shadow Brokers, usou uma vulnerabilidade do sistema operacional Windows conhecida como EternalBlue, para se restringir por redes de computadores e criptografar os arquivos dos usuários, tornando-os inacessíveis. O ataque se segui rapidamente por todo mundo, afetando em mais de 150 países, entre eles governos, empresas de transporte e hospitais.

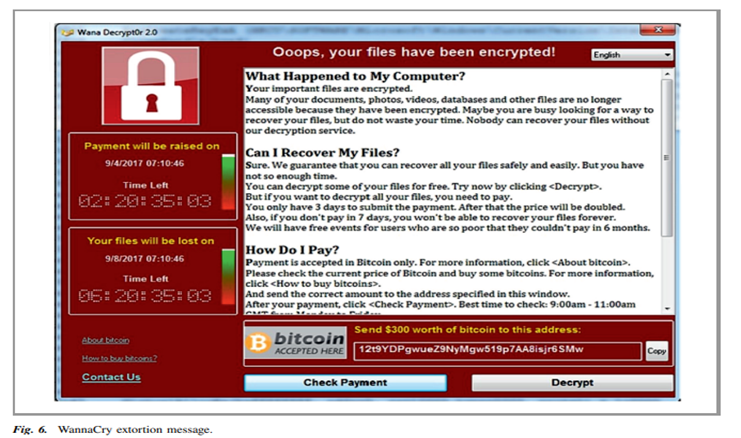

Acredita-se que o ataque tenha sido realizado por um grupo de criminosos digitais na Coreia do Norte, embora a autoria nunca tenha sido de fato confirmada. O objetivo do ataque era gerar lucro, pedindo aos usuários afetados pagassem um resgate dos seus arquivos em bitcoin.

O ataque foi acusador da importância da segurança cibernética e da necessidade de manter os sistemas atualizados e protegidos contra vulnerabilidades conhecidas. O ataque também enfatiza a necessidade de backups regulares de dados e políticas de segurança robustas para minimizar o risco de perda de dados críticos.

O WannaCry[1] não foi completamente solucionado, mas os investigadores de segurança conseguiram encontrar uma maneira de impedir que o ransomware continuasse a se restringir. O controlado do WannaCry. Além disso, a Microsoft emitiu uma correção de segurança para a vulnerabilidade do Windows.

[1] O WannaCry é um ransomware que ficou amplamente conhecido em maio de 2017 devido a um ataque cibernético em grande escala que afetou sistemas de computadores em todo mundo. O ransomware é um tipo de malware que criptografa os arquivos do computador da vítima.

Os principais culpados pelo o ataque do WannaCry são os governos dos EUA, Microsoft e as empresas e os profissionais de TI. Por conta dessa falta de precauções vários países foram afetados pelo o vírus sendo o Brasil entre os 5 países mais afetados pelo o WannaCry.

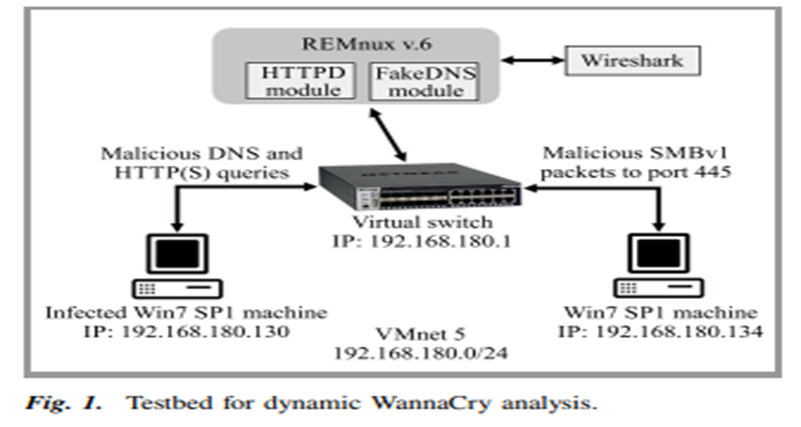

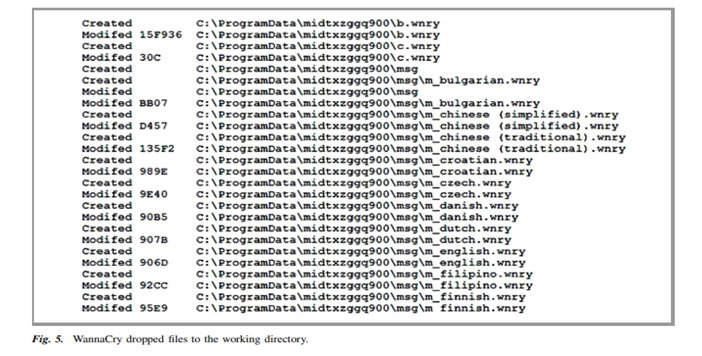

Uma análise dinâmica realizada no WannaCry. As amostras do WannaCry foram adquiridas do VirusShare. Nos quais foram analisados dois arquivos disponíveis. Nos quais são o componente worm e o componente de criptografia.

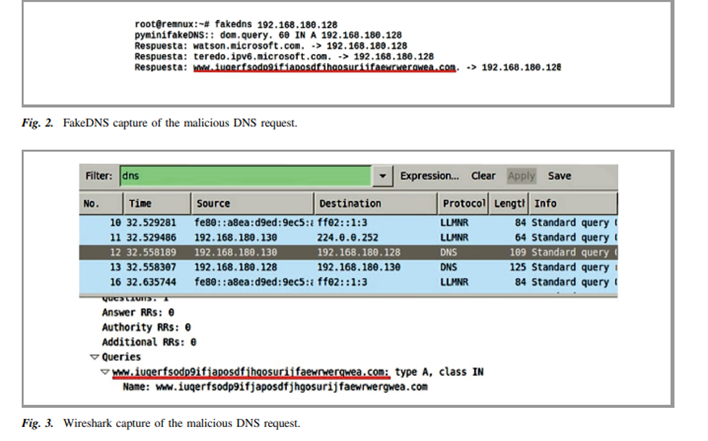

A análise dinâmica realizada revelou que, ao ser iniciado, o componente worm tenta se conectar ao seguinte domínio, utilizando a função InternetOpenURL: www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. Este domínio é um domínio de kill-switch. Isto significa que, se o componente worm interrompeu sua execução. Por outro lado, se o componente worm não conseguir estabelecer uma conexão com este domínio (por exemplo, se o domínio não estiver ativo ou se não houver conectividade), ele continua a ser executado e se registra como um processo “Microsoft Security Center (2.0) Service” (mssecvs2.0) na máquina infectada. Portando esse domínio de kill-switch pode ser utilizado como parte de uma técnica de detecção ao desenvolver um sistema de defesa. A ferramenta FakeDNS no Renux captura a solicitação DNS maliciosa na porta 80 (Fig.2), enquanto o Wireshark mostra (Fig.3) o campo de consultar de pacotes de DNS da máquina infectada (IP 192.168.180.130) para o servidor DNS (IP 192.168.180.128).

Figura 6 Mostra as condições que deveriam ser seguidas para que a pessoa pode-se ter de volta os seus dados.

1. MARCO CIVIL DA INTERNET

O Marco Civil da Internet , conforme previsto na Lei 12.965/14, regulamenta o uso da internet no Brasil, abordando temas como:

Liberdade de expressão nos meios virtuais;

Proteção de dados pessoais dos usuários;

Direito ao acesso à internet;

Deveres dos provedores de internet;

Entre outros.

O Marco Civil da Internet está previsto na Lei 12.965/14, compreendendo um total de 32 artigos. Além disso, sua concepção envolve participação e opinião pública. Dessa forma, o projeto de lei conta com a contribuição direta da sociedade por meio de plataformas tecnológicas. Em outras palavras, a população poderia comentar e sugerir artigos da lei por meio de blogs e fóruns online.

O Marco Civil da Internet foi sancionado em 2014 pela então presidente Dilma Rousseff. No entanto, a sua jornada teve início em 2009, e o projecto de lei tramitou entre as casas legislativas a partir de 2011.

Os princípios do Marco Civil da Internet incluem:

Proteção à Privacidade: A lei resguarda a privacidade dos usuários da internet.

Proteção de Dados Pessoais: Os dados pessoais dos usuários da internet são protegidos, conforme previsto na lei.

Preservação e Garantia da Neutralidade: A lei garante que todos os dados na Internet sejam tratados de maneira igual, sem discriminação de qualquer natureza.

Preservação da Estabilidade, Segurança e Funcionalidade da Rede: Isso é garantido por meio de medidas técnicas em conformidade com os padrões internacionais e pelo estímulo ao uso de boas práticas.

Responsabilização dos agentes de acordo com suas atividades: Os agentes são responsabilizados de acordo com as suas atividades, conforme estabelecido pela lei.

Preservação da natureza participativa da rede: A lei preserva a natureza participativa da internet, promovendo a inclusão e a participação ativa dos usuários.

2. COMO A LEGISLAÇÃO DE PROTEÇÃO DE DADOS PESSOAIS PODE CONTRIBUIR PARA O BRASIL?

De A Lei Geral de Proteção de Dados (LGPD) visa salvaguardar os direitos fundamentais relacionados à esfera informacional do cidadão. Nesse contexto, a legislação introduz uma série de novos direitos, proporcionando maior transparência no tratamento de dados e conferindo protagonismo ao titular em relação ao seu uso. A aprovação da LGPD e o estabelecimento.

Autoridade Nacional de Proteção de Dados (ANPD) representam passos significativos para posicionar o Brasil em consonância com outros países que já implementaram leis e estruturas institucionais semelhantes.

A criação de um ambiente jurídico focado na proteção de dados pessoais alinha-se com as diretrizes da Organização para a Cooperação e Desenvolvimento Econômico (OCDE), que há décadas desempenha um papel crucial na promoção do respeito à privacidade como um valor fundamental e como um pressuposto para o livre fluxo de dados1. Além disso, do ponto de vista dos agentes responsáveis pelo tratamento de dados, seja no setor empresarial ou no âmbito público, a LGPD proporciona uma oportunidade de aprimoramento das políticas de governança de dados. Isso ocorre por meio da adoção de boas práticas e da incorporação de medidas técnicas e administrativas para mitigar riscos, elevando a confiança dos titulares dos dados na organização.

3. OS PILARES DA SEGURANÇA DA INFORMAÇÃO

A segurança dos dados se encontra em três pilares estes pilares são a confidencialidade, integridade e disponibilidade.

A confiabilidade garante que o acesso à informação por dados sensíveis seja feito por apenas pessoas autorizadas, ou basicamente você. Já que a confiabilidade que limita o acesso à informação tão somente às entidades legítimas, ou seja, aquele autorizadas pelo proprietário da informação.

Falhas na proteção dos dados sigilosos são perigosos para clientes, funcionários, fornecedores, investidores e entre outros. Por conta dos altos prejuízos financeiros e jurídicos. Que são conhecidos também como ameaças.

Sendo uma delas a perda da confiabilidade. A perda da confiabilidade ocorre quando há uma quebra no sigilo de uma determinada informação, (como por exemplo, a senha de usuário), permitindo assim que as informações que eram para ser restritas não sejam mais, já que era para apenas ser por uma pessoa ou por um determinado grupo de usuários.

A integridade se refere às ações que preservam a precisão, a consistência e a confiabilidade dos sistemas e das informações de uma organização. A ideia é garantir que nenhuma interferência externa seja capaz de corromper, comprometer ou danificar os dados armazenados.

Além do já mencionado controle de acesso, outras medidas para assegurar a integridade dos dados incluem as ações de backup, que permitem recuperar dados alterados acidentalmente, e as de verificação, que detectam alterações indevidas. Assim, sua empresa garante que os sistemas funcionem de forma adequada.

Já a perda da integridade, ocorre quando uma determinada informação fica exposta ao manuseio por uma pessoa não autorizada, assim fazendo alterações que bem entender, já que não está mais sobre o controle do proprietário (corporativo ou privado).

A disponibilidade tem a ver com a acessibilidade dos dados armazenados pela organização. É fundamental que os usuários do sistema possam consultá-los sempre que necessário. Para isso, é necessário ter processos de manutenção rápidos e eficientes, tanto para hardware quanto para software.

A perda da disponibilidade, é ocorrida quando a informação deixa de estar acessível para quem precisa dela. Seria como (por exemplo você não poder acessar o Google).

Toda a infraestrutura tecnológica por trás dos sistemas deve ser construída para assegurar que eles não fiquem fora do ar. Além disso, é importante ter um plano de recuperação de desastres para ter uma resposta rápida em casos extremos, como catástrofes naturais, incêndios e blecautes.

Os três pilares da segurança da informação também têm relação direta com a Lei Geral de Proteção de Dados (LGPD), que exige uma série de adequação por parte das empresas que lidam com informações de uso restrito.

4. PRINCÍPIO DA SEGURANÇA DA INFORMAÇÃO A SEGURANÇA DA INFORMAÇÃO (FÍSICA E TECNOLÓGICA) NA GOVERNAÇA DE DADOS

A segurança da informação é uma parte crucial da governança de dados. A governança dos dados refere-se ao processo de gerenciamento de dados em toda a organização, incluindo sua coleta, armazenamento, uso e compartilhamento. A segurança da informação abrange a proteção desses dados, garantindo que eles sejam aceitos, íntegros e disponíveis para as pessoas que precisam deles, sendo fator fundamental da gestão dos dados e informações (pessoais e corporativos).

Existem duas áreas principais de segurança da informação que devem ser abordadas na governança de dados: segurança física e segurança tecnológica.

A segurança física envolve a proteção física dos dispositivos de armazenamento de dados, como servidores e unidades de disco rígido. Isso inclui a prevenção de acesso não autorizado aos locais onde esses dispositivos estão localizados, como salas de servidores e data centers. Também inclui proteção dos dispositivos de armazenamento em caso de danos físicos, como incêndios, inundação ou falhas de energia.

A segurança tecnológica refere-se às medidas tomadas para proteger os dados em si, bem como os sistemas de computador usados para processá-los contra acesso não autorizado, bem como a implementação de firewalls e outros controles de segurança para proteção contra ataques cibernéticos.

No Brasil, há algumas leis que se aplicam ao direito digital, como:

A Lei 12.737/2012, conhecida como Lei Carolina Dieckmann, que tipifica os crimes cibernéticos[1].

Art. 154-A. Invadir dispositivo informático de uso alheio, conectado ou não à rede de computadores, com o fim de obter, adulterar ou destruir dados ou informações sem autorização expressa ou tácita do usuário do dispositivo ou de instalar vulnerabilidades para obter vantagem ilícita: Site do Planalto dia 08/09/2023.

Pena- detenção, de 3 (três) meses a 1 (um) ano, e multa.

O valor da pensão e o calendário das visitas são definidos pelo juiz, de acordo com as necessidades do filho e as possibilidades dos pais. As visitas podem ser livres, assistidas ou supervisionadas, dependendo do caso. Resumindo a governança de dados é essencial para garantir que dados sejam atendidos de forma aos quais sejam, íntegros e disponíveis para as pessoas que precisam deles.

5. A IMPORTÂNCIA DA (S.I) SEGURANÇA DA INFORMAÇÃO PARA PREVINIR CRIMES CIBERNÉTICOS INCIDENTES DE DADOS E DEMAIS PROBLEMAS ENVOLVENDO LGPD

A segurança de informação é extremamente importante para prevenir crimes cibernéticos, incidentes de dados e demais problemas envolvendo a LGPD. A implementação de medidas de segurança implementadas ajuda a proteger as informações coletadas.

Portando, a adoção de medidas adotadas de Segurança da Informação (S.I.) é fundamental para prevenir crimes cibernéticos, incidentes de dados e demais problemas envolvendo a LGPD. Ao adotar as melhores práticas da Segurança da Informação, as organizações podem proteger suas informações pessoais e garantir a conformidade com a LGPD. Assim como as demais normais como a ISSO.

A ISO 27001 é uma norma internacional que estabelece os requisitos para um Sistema de gestão de segurança da informação (SGSI). Ela a ISO 27001 é o padrão mais conhecido do mundo, para sistemas de gerenciamento de segurança da informação (ISMS). Ele define os requisitos que uma SGSI deve atender.

A sigla ISO se refere à Organização Internacional de Normalização, no inglês Internacional Organization for Standardization.

Vale destacar que a ISO é uma organização internacional independente, não governamental e sem fins lucrativos, que desenvolve e publica técnicos em uma variedade de áreas. Os padrões ISO têm importância global, pois facilitam o comércio e promovem a confiança do consumidor.

6. METODOLOGIAS DE IMPLEMENTAÇÃO DO FRAMEWORK DE LEI GERAL DE PROTEÇÃO DE DADOS (LGPD)

A implementação de um framework da Lei Geral de Proteção de Dados pode ser um processo complexo e há várias metodologias que podem ser utilizadas para ajudar uma organização a alcançar as conformidades com as leis. Entre elas.

Avaliação de risco, para identificar ameaças e vulnerabilidades, mapeamento de dados, para que assim identificar quais dados estão sujeitos à LGPD e garantir que os dados sejam protegidos sob custódia, análise de lacunas para identificar lacunas da LGPD com as práticas atuais da organização e as exigências que se encontra com a lei. Implementação de políticas e procedimentos para garantir a conformidade que se encontra na lei e treinamentos de funcionários para conscientizar os funcionários a LGPD.

O Instituto Nacional de Padrões e Tecnologia, (NIST) do departamento de comércio dos EUA, tem como função promover a inovação através do desenvolvimento e aplicação de padrões e tecnologia. O NIST possui vários papeis entre eles a segurança cibernética.

O NIST é responsável por desenvolvimento de diretrizes e melhorias das práticas para a segurança cibernética. Através do gerenciamento de risco da cibersegurança, ela é amplamente utilizada por organizações como um guia, com o intuído de melhorar suas estratégias de segurança digital.

O NIST Cybersecurity Framework organiza seu material em cinco funções, que são divididas em um total de 23 categorias. Para cada categoria, ele define uma séria de subcategorias de resultados de segurança cibernética e controles de segurança, com 108 subcategorias ao todo. Essas são apenas algumas metodologias que podem ser usadas para implementar um framework de LGPD.

7. MAPEAMENTO DOS DADPS E PRATICA DE SEGURANÇA

Para iniciar o processo de descoberta e avaliação de forma adequada, será necessária uma investigação para entender como é feito se faz o tratamento de dados.

Para mapear os dados sensíveis deve ser feita para ajudar a identificar quais controles de segurança devem ser adotadas na proteção dessas informações. Do ponto de vista técnico é interessante que a divisão seja feita da seguinte maneira, uma vez que o artigo 5º[1], pede que seja feita as seguintes etapas:

Identificar o fluxo de tratamentos de dados;

Avaliar se a necessidade do armazenamento de dados;

Identificar e Controlar os Acessos;

Mapear os controles de segurança;

Analisar os riscos, identificar possíveis vulnerabilidades, determinar a probabilidade de uma ameaça e explorar uma vulnerabilidade existente; Monitorar o tratamento dos dados, quem está acessando e de onde, quais ações estão acontecendo, a fim de detectar a atividades suspeitas ou acesso não autorizados;

Artigo 5º considera tratamento operação como coleta, produção, recepção, classificação, utilização, acesso, reprodução, transmissão, distribuição, processamento, arquivamento, armazenamento, eliminação, avaliação ou controle da informação, modificação, comunicação, transferência, difusão ou extração.

Manter o ambiente em conformidade.

Vale ressaltar que a diferença de pessoa jurídica:

Pessoa jurídica de direito público – São entidades ligadas a União, estados Distrito Federal, territórios, municípios e autarquias como o INSS.

Pessoa jurídica de direito privado – Dividem-se entre particulares e estatais. Os particulares são formados por iniciativas privadas e constituídas apenas com recursos particulares; já as estatais são aquelas em que houve contribuição do poder público para o capital. Temos empresas, fundações associações, cooperativas, partidos políticos e outros.

8. SOFT LAW E HARD LAW

O Soft Law (Lei Suave) e o Hard Law (Lei Pesada) são conceitos do direito internacional que têm influência no ordenamento jurídico interno dos países.

O Hard Law: Por outro lado, refere-se a norma de direito internacional que estabelecem regras legalmente vinculativas, como tratados e acordos. O descumprimento dessas normas pode levar a sanções legais, seja por tribunais internacionais ou órgãos judiciais internos dos países signatários.

Ambos os conceitos têm influência no ordenamento jurídicos dos países, mas diferem em termos de obrigatoriedade e aplicação de sanções. O Soft Law é mais flexível e não vinculativo, enquanto o Hard Law estabelece obrigações legais e impõe sanções pelo o não cumprimento.

A aplicação e a influência do Soft Law e do Hard Law no direito internacional e interno são temas de debate na doutrina jurídica, com diferentes escolas de pensamento. Alguns argumentos que os compromissos assumidos pelos Estados, mesmo no âmbito do Soft Law, têm importância significativa, enquanto outros insistem na obrigatoriedade das normas do Hard Law.

A relação entre esses conceitos e a formação do direito à proteção de dados no contexto internacional e brasileiro pode ser analisada, considerando como esses instrumentos afetaram o desenvolvimento das leis de proteção de dados em nível global e nacional.

9. MODELO DE GOVERNANÇA: O SISTEMA BRASILEIRO DE AVALIAÇÃO DA CONFORMIDADE (SBAC)

O Sistema Brasileiro de Avaliação da Conformidade (SBAC) é um modelo de governança pelo o Brasil para regulamentar e supervisionar da conformidade de produtos e serviços em ralação às normas técnicas e regulamentos técnicos. Ele desempenha um papel fundamental na garantia da qualidade e segurança de produtos e serviços oferecidos no mercado brasileiro.

No qual ele também desempenha um papel no mundo digital, garantido que produtos e serviços tecnológicos atendam aos requisitos técnicos e regulamentares aos quais são necessários para proteger os consumidores e promover a segurança cibernética.

Segurança Cibernética: No ambiente digital, a segurança cibernética é uma preocupação fundamental. O SBAC desempenha um papel na avaliação da conformidade de produtos e serviços relacionados à segurança cibernética, como software, dispositivos IoT (Internet das Coisas) e sistemas de informação.

Certificação de Produtos Eletrônicos: Produtos eletrônicos, como smartphones, tablets, computadores e dispositivos de rede, são avaliados quanto à conformidade com padrões técnicos de segurança e interoperabilidade. Os organismos de certificação do SBAC podem emitir certificados de conformidade para esses produtos, garantindo que atendam aos requisitos estabelecidos.

Privacidade de Dados: No contexto digital, a privacidade de dados é uma preocupação crescente. O SBAC pode estar envolvido na avaliação da conformidade de produtos e serviços relacionados à privacidade de dados, como aplicativos e sistemas que lidam com informações pessoais.

Acreditação de Laboratórios de Testes: Laboratórios de testes especializados em segurança cibernética e tecnológica da informação podem buscar acreditação pelo Inmetro para garantir a confiabilidade dos resultados dos resultados de seus testes e ensaios.

Conformidade com Regulamentações Digitais: O SABAC também pode ajudar empresas e organizações a cumprir regulamentações específicas relacionadas ao ambiente digital, como a Lei Geral de Proteção Geral de Dados (LGPD) no Brasil ou regulamentações internacionais, como o Regulamento de Proteção de Dados (GDPR) na União Europeia.

Tecnologias Emergentes: Com o avanço de tecnologias emergentes, como inteligência artificial, blockchain e IOT, o SBAC pode desempenhar um papel crítico na avaliação da conformidade dessas tecnologias, garantindo, sua segurança e confiabilidade.

E-commerce e Transações Digitais: O SBAC pode contribuir para a avaliação da conformidade de plataformas de comércio eletrônico, sistemas de pagamento online e outras tecnologias que facilitam transações digitais.

Auditoria e Fiscalização: A governança do SBAC pode contribuir também inclui auditorias e fiscalização de organismos de certificações e laboratórios, garantindo que eles mantenham os padrões de qualidade e competência necessários.

10. ATAQUES DE DDoS E DoS

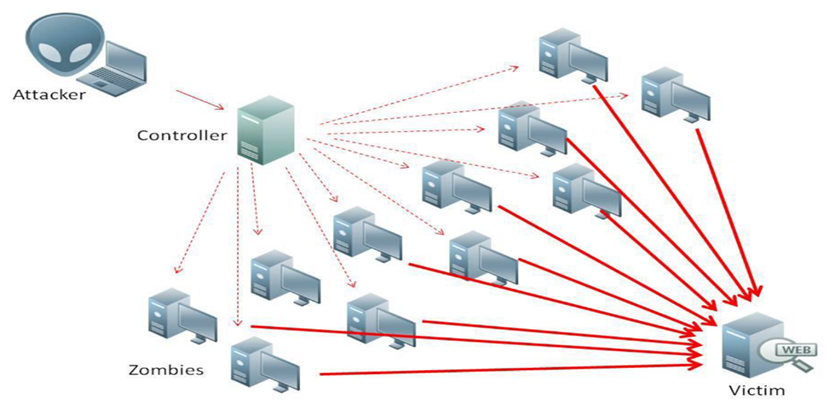

DDoS do inglês Distributed Denial of Service, é uma tentativa de causar uma sobrecarga em um servidor ou computador para que assim os recursos fiquem indisponíveis para os seus utilizadores.

O DDoS com o cenário mostrado, o atacante no qual irá se utilizar de uma máquina que será o controle, os computadores serão infectados com um script maliciosos, que podem estar espalhados por todo o globo.

O atacante vai executar o comando na máquina que está sendo controlada, fazendo com que os computadores infectados, os quais são denominados zombeis, enviem scripts de ataque DoS para a infraestrutura da vítima, de modo que essa estrutura venha a ficar indisponível.

Esse ataque é utilizado mais para atacar os sites de governamentais, bancários, políticos e servidores de jogos online.

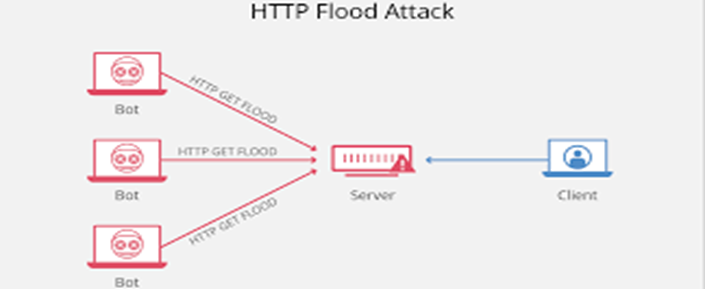

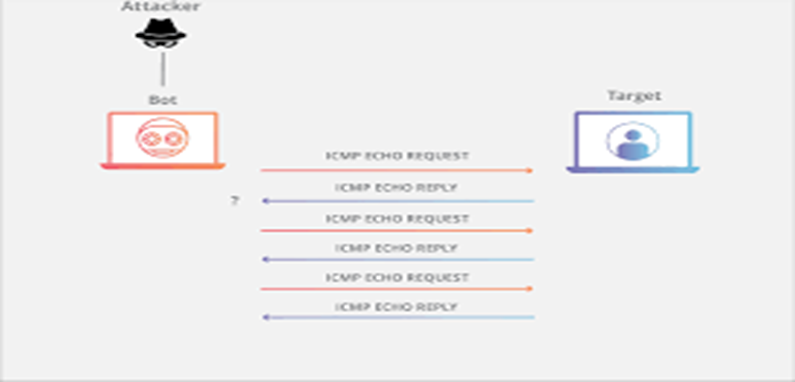

Sobre o DoS a vários tipos de ataques, HTTP GET Flood, HTTP POST Flood, HTTP SYN Flood, HTTP UPD Flood e ICMP (PING) Flood.

HTTP GET Flood: o atacante vai utilizar os botnets para realizar solicitações de downloads maliciosas de modo que o servidor seja inundado com elas.

Fazendo com o que o usuário tenha atrasos em suas respostas ou não consigam realizar as requisições, por causa das inundações das solicitações maliciosas.

HTTP POST Flood: é o mesmo modo que o GET, mas é utilizado os formulários de inscrição e para formulários de acesso via autenticação de usuário. Ou seja, invés de downloads são formulários.

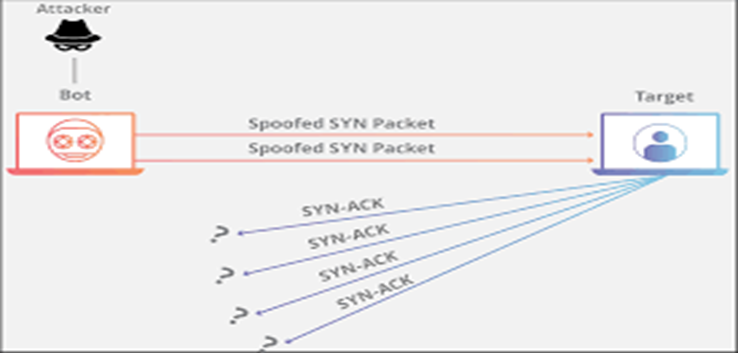

HTTP SYN Flood: Esse ataque funciona de forma semelhante ao HTTP Food. O agressor inunda a rede com os pacotes TCP do tipo SYN, frequentemente com o endereço IP de origem leva o servidor-alvo a alocar uma determinada quantidade de memória para cada conexão e retorna um pacote TCP SYN-ACK para o qual espera uma resposta ACK dos clientes, que neste caso permitirá estabelecer uma nova conexão. Como os pacotes ACK esperado nunca serão enviados pela origem, quando a memória do servidor é completamente alocada, os pedidos legítimos de conexão são impedidos de serem atendidos até que o TTL (time to live) do pacote TCP expirou ou o ataque acabe. Além disso, as conexões parciais resultantes possibilitam ao atacante acessar arquivos do servidor. Um ataque desse tipo faz com que inundação do serviço ocorra através de muitas tentativas de conexões no servidor.

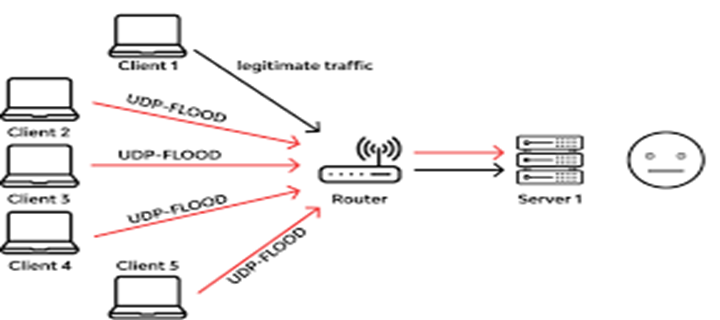

HTTP UDP Flood: O UDP é um protocolo de transmissão totalmente vulnerável a falhas que permite que as solicitações realizadas pelo o usuário sejam enviadas para o servidor sem a exigência de uma resposta ou recebimento de que a solicitação foi recebida.

Uma inundação de UDP, acontece quando vários pacotes de UDP são lançados com o endereço de origem falsos para portas aleatórias ou hosts-alvo. O host procura aplicativos associados a esses datagramas e, caso não encontre nenhum, haverá um pacote de destino inacessível. No qual o agressor deve enviar cada vez mais pacotes até que o host fique sobrecarregar e não consiga responder aos usuários legítimos.

ICMP (PING) Flood: o ataque de ICMP também conhecido como ping flood, se baseia no envio constante de uma grande quantidade de pacotes de echo requesta a partir de endereços de IPs mascarados, até qu o limite de requests ultrapasse a carga-limite.

Caso o ataque seja bem-sucedido, a banda do alvo será completamente consumida pelos os pacotes ICMP, assim enviando e impedindo que echo request legítimos sejam atendidos. Neste caso diferente dos outros, a negação do servidor não ocorre devido a falhas no servidor, mas sim pela a inundação no canal de comunicação.

Essa pesquisa tem como finalidade, demostra os crimes cibernéticos e a cibersegurança, quantos dados você fornece às empresas em compras online? para garantir que tais dados só estejam acessíveis a quem possui autorização para isso. O objetivo dela é de proteger de ataques de hackers através de programas de redes e programas.

11. VAZAMENTO DE DADOS GOVERNAMENTAIS

Os crimes organizados usam as mídias socias para reunir as informações sobre funcionários do Governo e a agentes da lei. Como por exemplo, quando dois assistentes do xerife de Maricopa Country, Arizona, param um condutor em 2010 por dirigir embriagado, uma busca do veículo revelou uma variedade de CDs de dados que incluíam fotos nomes, fotos de perfis do Facebook de quase 30 policiais, patrulheiros a paisana. Os grupos não estatais e hacktivistas[1], procurarão dados sociais vazados por colaboradores do governo.

Um incidente de 2012, o grupo hacktivistas LulzSec demostrou seu poder até contra o FBI, eles haviam grampeado os endereços de e-mail pessoal de policiais, incluindo os que trabalhavam em operações de cibercrime, eles foram capazes de interceptar uma mensagem de e-mail no qual se tratava de uma conferência telefônica com o FBI, Scotland Yard e outras agências policias globais, o tema da conferência “as investigações em curso relativo ao Anonymous, LulzSec, Antisec e outros grupos associados” os hacktivistas apenas utilizaram as informações da discagem e código de acesso para participar silenciosamente da chamada. A chamada foi gravada pelo LulzSec, e então postada no YouTube, causando muitos problemas para às autoridades policias envolvidas.

12. O PROBLEMA DO BIG DATA

Com as mídias sociais, smartfones, aplicativos, nuvem e uma série de outras tecnologias, não apenas Facebook e Google são capazes de nos encontrar quando quiserem, mas também os Zetas, Lashkar-e-Taiba, agressores domésticos e stalkers (perseguidores). O que a maioria das pessoas não endente, é que os dados coletados invariavelmente vazarão. Nossos sistemas de computação atuais são muito inseguros para armazenar com segurança os volumes de informações que geramos. Até o momento, as principais ameaças ao big data são roubo e vazamento.

Tanto que os hackers para ter acesso aos e-mails das pessoas, eles utilizam os e-mails antigos delas, para ter o acesso ao e-mail atual da pessoa, ou seja, um e-mail que a pessoa criou a dez anos pode ser usado para ter acesso, a um e-mail que ela tem hoje em dia.

13. BIG DATA

Curiosamente, os governos não são apenas as vítimas de vazamento de dados, são também vazadoras de dados como por exemplo, os Estados Unidos já vazaram diversas vezes os dados do CIA, os governos de todos os tamanhos sabem que a informação é uma demonstração de força, não é à toa que eles focam na big data[1]. Não são apenas os chineses que estão hackeando o mundo, mas também os norte-americanos, britânicos, russos, australianos, canadenses, sírios, israelenses, egípcios, iranianos, etíopes e entre outros. Já que existe mais de uma centena de países com programas ativos e ofensivos de hackeamento de computadores, mas talvez nenhuma tão extenso como China e Estados Unidos segundo a NSA (National Security Agency) interceptar e armazena de 1,7 bilhão de e-mails, telefonemas e mensagens de SMS, compilando um banco de dados de cerca de 20 trilhões de transações de dados desde o ataque de 11 de setembro de 2001.

As revelações de Edward Snowden documentaram um grande número de fluxos de dados perseguido pela NSA, um dos principais pontos o programa PRISM da NSA permitiu ao governo coletar volumes abundantes de dados de empresas como Microsoft, Google, Facebook, Skype, AOL e Apple, incluindo e-mails dos usuários, vídeos, fotos, atualizações de status e localizações.

Snowden também revelou que a NSA acessou e capturou as conexões interpessoais dos usuários de mídia social (com quem falaram, quantas vezes e onde estavam localizados).

A NSA também replicou as técnicas já comprovadas de anunciantes e profissionais de marketing e suas operações de coleta de dados comercias. Por exemplo, a agência de espionagem criou e instalou cookies de rastreamento em discos rígidos e celulares para registrar locais e hábitos online das pessoas sob vigilância. Snowden, afirma que a NSA estava até mesmo grampeando apps de smartphones, como o jogo Angry Birds uma vez que National Security Agency reconheceu que o Angry Birds estava fazendo um excelente trabalho de furto de dados, ela apenas interpretou as quantidades colossais de dados.

Uma vez que esses sistemas de vigilância de dados em massa são estabelecidos, eles podem ser usados para o bem comum, como interromper um ataque terrorista iminente.

14. NUVEM E A LEI GERAL DE PROTEÇÃO DE DADOS (LGPD)

Quem vai garantir que os provedores de serviços de nuvem estão tratando os meus dados de maneira segura?

Quando se decide usar um provedor de serviços de nuvem ou se assim desejar terceirizar os recursos de T.I, questões desse tipo sempre geram preocupações no que diz respeito a LGPD, sobre o controlador e do operador.

Art. 37. O controlador e o operador devem manter registro das operações de tratamento de dados pessoais que realizarem, especialmente quando baseado no legítimo interesse.

Art. 38. A autoridade nacional poderá determinar ao controlador que elabore relatório de impacto à proteção de dados pessoais, inclusive de dados sensíveis, referente a suas operações de tratamento de dados, nos termos de regulamento, observados os segredos comercial e industrial.

Portando não podemos esquecer que o controlador é a empresa que decide adotar um serviço de nuvem, e o operador é o provedor de serviço de nuvem. Graças a lei sabemos que a destintas responsabilidades em relação ao tratamento de dados.

Os provedores de soluções em nuvem possuem diversas opções sobre os controles de segurança em seus sistemas que assim dão aos seus clientes a garantia que os dados serão tratados em segurança, uma das opções que os provedores possuem ao tratar da segurança de dados na nuvem é a Segurança física dos data centers[1].

15. OS HACKERS QUAIS SÃO?

Para que esses ataques cibernéticos não aconteçam é importante saber como evitá-los como, identificar e a avaliar as ameaças e vulnerabilidades de computadores, implementar medidas preventivas e corretivas para reduzir os riscos dos ataques cibernéticos e monitorar as atividades dos sistemas e redes, para detectar possíveis incidentes de segurança.

Tipos de Hackers: Chapéu preto Hacker: Malicioso, Chapéu branco: Hacker ético, Chapéu cinza: Não Malicioso, mas também nem sempre ético, Chapéu verde: Novo e inexperiente hacker, Chapéu azul: Hacker vingativo e Chapéu vermelho: Hacker vigilante.

White Hat: Eles optam por usar suas habilidades para o bem também conhecidos como hackers éticos, podem ser empregados de uma empresa, ou contratados para uma demanda específica, que atuam como especialistas em segurança e tentam encontrar falhas técnicas nos sistemas.

Black Hat: Geralmente tem um amplo conhecimento sobre a invasão de redes de computadores e a ignorância de protocolos de segurança. Eles também são responsáveis por escreverem malwares, que são usados para obter acesso aos sistemas.

Sua principal motivação é, ganhos pessoais ou financeiro, mas eles podem estar envolvidos em espionagem cibernética, hacktivistamo ou apenas viciados na emoção do cibercrime.

Grey Hat: Esse seria uma mistura do Black Hat e do White Hat, eles procuram vulnerabilidade em um sistema sem a permissão ou o conhecimento do proprietário. Se os problemas forem encontrados, eles os denunciam ao proprietário, ou solicitam uma taxa para corrigir o problema. Se o proprietário não responde ou não cumpre com um acordo, as vezes O Grey Hat pública a falha para que todos possam ver.

Blue Hat: Eles aplicam suas habilidades de maneira ética e não maliciosa, sendo comumente contratados por empresas e órgãos governamentais para identificar possíveis fragilidades em sistemas e redes de computadores. Eles operam de acordo com as diretrizes e regulamentações governamentais e nunca têm a intenção de causar danos a um sistema. Em vez disso, seu objetivo principal é detectar pontos fracos que podem ser corrigidos e aprimorar a segurança daquele sistema em que ele está explorando.

Red Hat: Eles são indivíduos que tomam medidas agressivas para combater os black hats. Embora não sejam necessariamente mal-intencionados, eles desejam fazer o que for preciso para impedir os criminosos cibernéticos, inclusive intervindo diretamente. Isso pode envolver a realização de ataques em larga escala para neutralizar os servidores usados por cibercriminosos ou interromper ataques cibernéticos e desabilitar seus recursos.

Os red hackers muitas vezes são vistos como defensores virtuais, o que fez que eles fossem apelidados de Robin Hood do mundo digital.

Green Hat: É geralmente um iniciante no mundo do hacking, que pode não possuir um conhecimento completo das complexidades da área e, portanto, está sujeito a cometer erros. Eles fazem parte de um grupo mais amplo de hackers éticos, que inclui profissionais conhecidos com “testadores de penetração” ou “pentesters”. O principal papel de um hacker green hat é participar de atividades relacionadas à segurança cibernética, com o objetivo de identificar vulnerabilidades e avaliar os riscos em sistemas e redes.

Eles realizam testes de segurança em sistemas, aplicativos e redes, a fim de encontrar falhas e fraquezas que possam ser exploradas por hackers maliciosos. Eles desempenham um papel importante no fortalecimento da segurança online, ajudando empresas e organizações a identificar e corrigir. Embora possam ser menos experientes que os demais hackers, eles têm uma ética sólida e trabalham para o bem maior, contribuindo para a proteção da infraestrutura digital.

Esses são apenas alguns exemplos que podem ser seguidos para se evitar esses tipos de ataques pelas redes e dispostos eletrônicos para que os dados não sejam roubados por ataques desses grupos de hackers também conhecidos como black hats ou crackers.

O objetivo é demonstrar a importância da cibersegurança em manter protegido os sistemas redes e dispositivos eletrônicos contra os ataques cibernéticos, assim visando garantir a integridade e disponibilidade das informações e dos serviços oferecidos por essas tecnologias. Para que esses crimes não aconteçam é importante saber como evitá-los como e identificá-los, para detectar possíveis incidentes de segurança. Como o caso do incidente WannaCry.

16. CENARIO MUNDIAL DE CIBERATAQUES

Com o avanço da tecnologia, a segurança de dados pessoais tornou-se uma preocupação global. A maioria das informações em empresas e instituições é armazenada em bancos de dados, seja em discos rígidos ou na nuvem, ocorrendo com segurança. No entanto, mesmo com essas restrições, as informações pessoais podem não ser totalmente protegidas, devido a vulnerabilidades criadas pelos próprios usuários, muitas vezes por falta de conhecimento em segurança da informação. Essas falhas de segurança podem ser exploradas por invasores em busca de acesso não autorizado aos dados armazenados nos sistemas.

Artigo 46 da LGPD (Lei Geral de Proteção de Dados), as organizações são obrigadas a adotar medidas de segurança, tanto técnicas quanto administrativas, para proteger os dados pessoais contra acesso não autorizado, bem como contra situações acidentais, destruição, perda, alteração, comunicação indevida ou qualquer outra forma de tratamento inadequada ou ilegal.

Conforme previsto no Artigo 46, a importância de manter os dados seguros é fundamental. Isso significa examinar os tratamentos inadequados, destruição acidental ou perda. As empresas devem garantir que suas informações sejam protegidas contra acessos não autorizados.

Além disso, é crucial destacar a distinção entre diferentes tipos de “hackers”. Existem os chamados “White Hats”, que são hackers éticos, especializados em cibersegurança e buscam resolver problemas em sistemas, principalmente no ambiente cibernético. Por outro lado, os “Black Hats” são criminosos que usam seu conhecimento para fins maliciosos, invadindo sistemas e coletando ilegalmente dados pessoais. Isso pode resultar em ameaças e extorsões, como o famoso ataque de ransomware, no qual os criminosos bloqueiam o acesso aos sistemas e bloqueiam um resgate em criptomoedas para restaurá-lo.

Os ataques cibernéticos são uma realidade constante, e a falta de profissionais envolvidos e investimentos em tecnologia avançada de segurança podem tornar as empresas vulneráveis a essas ameaças.

É essencial que as organizações estejam cientes dos riscos e tomem medidas proativas para proteger os dados pessoais e evitar consequências graves, como as noticiadas no recente ataque ao Ministério da Saúde do Brasil. A cibernética é uma prioridade que não pode ser ignorada pela segurança.

CONCLUSÃO

Conclui-se da pesquisa que deste estudo é que a proteção de dados se tornou uma crítica prioritária para organizações e indivíduos em todo o mundo. A quantidade crescente de informações protegidas digitalmente, juntamente com o aumento das ameaças cibernéticas, torna essencial implantar medidas robustas de segurança da informação.

A implementação de regulamentações de proteção de dados, como LGPD, além disso este estudo destacou a diversidade de ameaças cibernéticas que existe nos ataques feitos. A conscientização e a educação são ferramentas essências na prevenção dessas ameaças, além da implementação de soluções técnicas de segurança.

REFERÊNCIAS

AKBANOV, Maxat; G. VASSILAKIS, Vassilios; D. LOGOTHETIS, Michael. WannaCry Ransomware: Analysis of Infection, Persistence, Recovery Prevention and Propagation Mechanisms. Journal of Telecomunications and Informariona Techology, Nova York. 12 p, 30 03 2019. Disponível em: file:///C:/Users/Vitor%20Hugo%20Lobianco/Desktop/WannaCry_Ransomware_Analysis_of_Inf.pdf. Acesso em: 15 out. 2023.

ANAP. Perguntas Frequentes – ANPD: Do que trata a Lei Geral de Proteção de Dados pessoais – LGPD?. Gov.br. Brasil. 9 p. Disponível em: https://www.gov.br/anpd/pt-br/perguntas-frequentes.pdf. Acesso em: 18 nov. 2023.CECYBER. O que é hacktivismo. https://cecyber.com/hacktivismo-saiba-o-que-e/. 2022. Disponível em: Acesso em: 20 nov. 2023.

ARYRES BRITTO. SOFT LAW E HARD LAW COMO CAMINHO PARA AFIRMAÇÃO DO DIRETO À PROTEÇÂO DE DADOS.. Aryres Britto. Brasil, 2020. Disponível em: https://ayresbritto.adv.br/soft-law-e-hard-law-como-caminho-para-afirmacao-do-direito-a-protecao-de-dados/. Acesso em: 10 set. 2023.

BRASIL. Supremo Tribunal Federal. LGPD n. 13.709, de 13 de agosto de 2023. Diário Oficial da União, Brasília, 15 de agosto de 2023, ano 2018. Disponível em: https://normas.leg.br/?urn=urn:lex:br:federal:lei:2018-08-14;13709. Acesso em: 8 ago. 2023.

BRASIL. Supremo Tribunal Federal. LGPD n. 13.709, de 13 de agosto de 2018. Diário Oficial da União: Seção 1, Brasília, 15 de agosto de 2018, ano 2018, p. 1-55. Disponível em: https://www.planalto.gov.br/ccivil_03/_ato2015-2018/2018/lei/l13709.htm. Acesso em: 8 ago. 2023.

CECYBER. O que é hacktivismo. cecyber. 2022. Disponível em: https://cecyber.com/hacktivismo-saiba-o-que-e/. Acesso em: 20 nov. 2023.

DO NASCIMENTO ALAN DA SILVA CAVALCANTE, EDSON RODRIGUES. OBRIGATORIEDADE DA IMPLEMENTAÇÃO DA LGPD-LEI GERAL DE PROTEÇÃO DE DADOS PESSOAIS NO AMBIENTE CORPORATIVO. JUAZEIRO DO NORTE-CE, f. 18, 2022. 18 p Trabalho de Conclusão de Curso (REDES DE COMPUTADORES COM ÊNFASE EM SEGURANÇA DA INFORMAÇÃO) – Centro Universitário Doutor Leão Sampaio.

DONDA, Daniel. Guia prático de implementação da LGPD: Conheça estratégias e soluções para deixar sua empresa em conformidade com a lei. 1 ed. Editora Labrador, 2020. 144 p.

FIA BUSINESS SCHOOL. Cibersegurança: o que é, importância, tipos e carreira na área. FIA BUSINESS SCHOOL. 2022. Disponível em: https://fia.com.br/blog/ciberseguranca/. Acesso em: 22 set. 2023.

FRAGA, Bruno. Técnicas de Invasão: Aprenda as Técnicas Usadas por Hackers em Invasões Reais. 1 ed. Editora Labrador, 2019. 296 p.

GOODMAN, Marc. Future Crimes: Everything Is Connected, Everyone Is Vulnerable and What We Can Do About It. 1 ed. HSM, 2018. 424 p.

ISO. ISO: Padrões globais para bens e serviços confiáveis. ISO. Disponível em: https://www.iso.org/home.html. Acesso em: 11 ago. 2023.

ISO. ISO/IEC 27001:2022: Segurança da informação, cibersegurança e proteção da privacidade Sistemas de gestão de segurança da informação Requisitos. ISO. 2022. Disponível em: https://www.iso.org/standard/27001. Acesso em: 11 ago. 2023.

NIST. https://documentacao.senior.com.br/seguranca-da-informacao/frameworks/nist.htm. 2018. Disponível em: Acesso em: 1 set. 2023.

PRIVACY SENSE. Hacker de chapéu azul. Privacy Sense. USA, 2023. Disponível em: https://www.privacysense.net/terms/blue-hat-hacker/. Acesso em: 10 ago. 2023.

PRIVACY SENSE. Hacker de chapéu verde. Privacy Sense. USA, 2023. Disponível em: https://www.privacysense.net/terms/green-hat-hacker/. Acesso em: 10 ago. 2023.

SERV FAZ. Os 3 pilares da Segurança da Informação. Serv Faz Movido por pessoas. Brasil, 2022. Disponível em: https://www.servfaz.com.br/os-3-pilares-da-seguranca-da-informacao/. Acesso em: 12 ago. 2023.

TECHSLANG. O que é um hacker Red Hat?: Uma breve definição de Red Hat Hacker. Techslang. USA. Disponível em: https://www.techslang.com/definition/what-is-a-red-hat-hacker/%20publica%C3%A7%C3%A3o/. Acesso em: 10 ago. 2023

Imagem do FakeDNS capture of the malicious DNS request, Wireshark capture of the malicious DNS request, WannaCry dropped files to the working directory e WannaCry extortion message do journal of telecommunications and information technology. 15/10/2023.

LinkedIn. “Why Color of Hacker’s Hat Matters.” Imagem de https://www.linkedin.com/pulse/why-color-hackers-hat-matters-brett-gallant 22/09/2023.

Imagem do Google Imagem https://www.baeldung.com/cs/http-flood-attacks.

Imagem do Google Imagem https://www.cloudflare.com/pt-br/learning/ddos/http-flood-ddos-attack/ 18/11/2023.

Imagem do Google Imagem https://www.cloudflare.com/pt-br/learning/ddos/syn-flood-ddos-attack/ 18/11/2023.

Imagem do Google Imagem https://www.cloudflare.com/pt-br/learning/ddos/ping-icmp-flood-ddos-attack/ 18/11/2023.

Imagem do Google Imagem Proteger servidores é a melhor medida contra ataques DDoS, diz estudo – Olhar Digital https://olhardigital.com.br/2020/06/24/noticias/proteger-servidores-e-a-melhor-medida-contra-ataques-ddos-diz-estudo/ dia 10/09/2023.

Imagem do Google Imagem https://www.wallarm.com/what/udp-flood-attack 18/11/2023.