REGISTRO DOI: 0.5281/zenodo.10200973

Adrian Lucas Tavares da Piedade1

Orientador: Felipe Diniz Dallilo2

Coorientadora: Fabiana Florian3

RESUMO

Os sistemas ERP’s (Enterprise Resource Planning) são ferramentas essenciais para empresas por serem capazes de integrar e otimizar processos internos oferecendo uma solução para gerenciar diversas atividades empresariais como finanças, contabilidade, recursos humanos, cadeia de suprimentos, produção e vendas. O SAP (Systems, Applications, and Products in Data Processing) é um sistema de gestão empresarial ERP utilizado em empresas de grande porte onde a manutenção de perfis e a segurança de usuários são técnicas importantes que visão a integridade dos dados e segurança de um ambiente por meio de transações utilizadas para realizar o controle de acesso, conceituando a criação do servidor de aplicação até a utilização do próprio ambiente SAP, trazendo como ponto principal o gerenciamento eficaz de processos de negócios destacando a necessidade de segurança com o desenvolvimento e instalação do ambiente SAP em um servidor virtual por meio de transferência de arquivos via FileZilla Server, e a instalação do SAPGUI para permitir a conexão ao ambiente SAP. Os resultados foram positivos destacou-se a eficiência na criação de um sistema de segurança robusto. Conclui-se que o SAP permitiu o desenvolvimento de um ambiente seguro, com controle de acesso, prevenção de fraudes e criação de acessos temporários, apesar do investimento elevado, o SAP se destaca como uma ferramenta que atende às necessidades de gerenciamento organizacional e de segurança de dados.

Palavras-chave: Manutenção; Perfis; Segurança; Usuários; SAP.

ABSTRACT

ERP systems (Enterprise Resource Planning) are essential tools for companies as they are capable of integrating and optimizing internal processes, offering a solution to manage various business activities such as finance, accounting, human resources, supply chain, production and sales. SAP (Systems, Applications, and Products in Data Processing) is an ERP business management system used in large companies where maintaining profiles and user security are important techniques that ensure the integrity of data and security of an environment. through transactions used to carry out access control, conceptualizing the creation of the application server up to the use of the SAP environment itself, bringing as its main point the effective management of business processes highlighting the need for security with the development and installation of the environment SAP on a virtual server through file transfer via FileZilla Server, and the installation of SAPGUI to allow connection to the SAP environment. The results were positive, highlighting the efficiency in creating a robust security system. It is concluded that SAP allowed the development of a secure environment, with access control, fraud prevention and creation of temporary access, despite the high investment, SAP stands out as a tool that meets the needs of organizational and security management of data.

Keywords: Maintenance; Profiles; Security; Users; SAP.

1. INTRODUÇÃO

A análise e o gerenciamento de dados são primordiais para as organizações, pois são através de dados que empresas realizam transações, controle, monitoramento e gerenciamento dos negócios, onde o armazenamento e o gerenciamento de dados tem evidenciado cada vez mais a importância da segurança da informação como uma ferramenta utilizada para garantir que os dados essenciais para o funcionamento dos negócios não sejam utilizados de maneira ilícitas ou como forma de privilégios, por qualquer pessoa que possa cometer atos que comprometam a integridade e a dignidade de pessoas ou instituições. Desse modo possuir softwares ERP (Enterprise Resource Planning) é fundamental para que as organizações gerenciem seus processos de negócios vitais, permitindo a automação e a integração de uma variedade de funções, como contabilidade, recursos humanos, vendas, compras, gestão de estoque, produção e muito mais, utilizar ERP (Enterprise Resource Planning) também é um método de gerenciar e manter a segurança dos dados.

Segundo Hirao (2008), o SAP (Systems, Applications, and Products in Data Processing) é um software que se apresenta como uma solução de gerenciamento de dados, pois se baseia em uma arquitetura de cliente e servidor e os dados podem ser trocados perfeitamente entre as aplicações e os sistemas, onde as autorizações de acessos são necessárias e liberadas por meio de autenticação de usuário como um importante item, pois é verificado se o usuário possui ou não liberação através da identidade do usuário, permitindo apenas o acesso ao sistema com base em autenticação bem-sucedida, prevenindo ameaças como softwares maliciosos, acessos não autorizados que podem causar problemas e danos ao sistema gerando horas de perda produtiva e indisponibilidade do sistema.

Dados e informações carregadas pelos usuários são itens importantes que exigem proteção, assim como qualquer outro recurso que necessite de sigilo, a proteção de dados e informações são cruciais para que nenhum invasor tenha acesso a informações privilegiadas e nem a dados pessoais, para que essas informações se mantenham seguras existem diretrizes gerais que devem ser seguidas, para que todas as informações sejam mantidas em sigilo e somente usuários pertencentes a organização terão acesso.

O sistema deve garantir a integridade dos dados, pois as regras e restrições garantem com que as informações permaneçam precisas e completas, os acessos a esses dados são definidos por autenticação de usuários e desse modo é possível impedir que usuários não autorizados possam acessar o sistema, como por exemplo a autenticação multifatorial, que combina dois ou mais fatores de autenticação, usando senha, token de segurança ou impressão digital. Um forte controle é feito para restringir o acesso a informações e recursos nos quais os usuários precisam para realizarem tarefas diárias. Os requisitos de segurança evoluem com o tempo, a segurança do sistema deve ser reavaliada periodicamente, evoluindo os controles e políticas internas de segurança.

O objetivo principal deste trabalho é abordar as técnicas as aplicações específicas para gerenciar efetivamente as permissões de acesso e mitigar riscos de segurança explorando a arquitetura de segurança do SAP, os conceitos de autorização, as melhores práticas para gerenciamento de perfis e a proteção contra ameaças internas e externas.

SAP Security é um campo importante no contexto do sistema SAP, que abrange várias áreas essenciais de segurança cibernética, incluindo controle de acesso, segurança de dados e aplicativos, abordando a necessidade de informações práticas sobre segurança para usuários, consultores e gerentes que atuam na área. No contexto da manutenção de perfis e segurança do usuário é fundamental compreender os aspectos-chave relacionados a esse tópico no SAP.

Tendo em vista a segurança da informação de um sistema SAP, a pesquisa aborda um estudo de técnicas e aplicações que permitiru o desenvolvimento de estratégias eficazes na manutenção de perfis e segurança de usuário, fortalecendo a proteção das informações, promovendo a cultura de segurança interna de uma organização.

Foi realizada metodologia de investigação, pois os desafios e as necessidades relacionadas às técnicas com foco na manutenção de perfis e segurança de usuário, exploram problemas que ocorrem no contexto de segurança de um sistema SAP.

A aplicação de técnicas e soluções contribuem na redução de riscos de violações de segurança e proteção de dados que garantem a integridade do sistema seguindo a política de segurança da organização.

2. REVISÃO BIBLIOGRÁFICA

O trabalho apresenta a importância do controle de acesso, e a necessidade de revisões periódicas para garantir conformidade e minimizar riscos utilizando um sistema ERP que tem como nome a sigla SAP (Systems, Applications, and Products in Data Processing).

2.1. SISTEMA SAP DE GERENCIAMENTO DE SEGURANÇA

Segundo Hirao (2008) um solido sistema SAP de gerenciamento de segurança precisa ter perfis de usuários condizentes com seu respectivo cargo, responsabilidade ou atribuição, ressaltando a relevância de definições de acesso a transações, relatórios de dados, buscando evitar concessões excessivas e promover o princípio de “privilégio mínimo”, também enfatiza a importância de revisões periódicas dos acessos concedidos, garantindo a conformidade dos acessos e as funções dos usuários.

No que tange ao controle de acesso Hirao (2008) destaca a implementação de mecanismos, como a lista de controles de acessos e políticas de segregação de funções visando prevenir conflitos de interesse e proteção de dados sensíveis, mediante a restrição de acessos específicos restringidos apenas às funções essenciais para o desempenho das atividades de um usuário, tendo como objetivo minimizar as possibilidades de acesso indevido ou abusivo, fortalecendo a segurança de um sistema.

No que se refere a manutenção de perfil Hirao (2008) enfatiza a importância de estabelecer procedimentos adequados para a criação, modificação e exclusão de perfis, envolvendo a definições de funções e autorizações apropriadas para cada perfil, fazendo com que as permissões sejam estritamente compatíveis com as atribuições dos usuários e ressaltando a necessidade de conter revisões regulares dos perfis, mantendo a sua pertinência e atualidade em consonância com mudanças organizacionais e elevações de responsabilidades que podem ser elevadas para os usuários, como medida essencial na manutenção de perfil a separação adequada de tarefas e privilégios que visam prevenir conflitos de interesses com foco na redução de riscos e fraudes internas, preservando a integridade dos processos empresariais, estabelecendo limites claros entre funções e responsabilidades de usuários, possibilitando mitigar possíveis vulnerabilidades e aumentar a eficiência de controles internos.

O usuário e senha são mecanismos de autenticação padrões suportados por todos os produtos disponibilizados pela SAP, onde o sistema realiza verificações para validar se pode ser realizado o logon com a senha indicada, não bloqueada pelo administrador. Inicialmente quando um usuário é criado, o administrador define uma senha inicial e quando realizado o primeiro logon é solicitando a alteração da senha para uma que atenda as regras pré-definidas pela SAP seguindo as configurações de parâmetros de perfil relacionados à segurança em que apenas o dono do usuário poderá saber e ter acesso podendo repetir a tentativa de logon até o número permitido liberado pelo sistema (HIRAO, 2008).

De acordo com Hirao (2008) no SAP o conceito de autorizações envolve o provisionamento de acesso para os usuários, utilizando uma abordagem de gerenciamento de identidade que é baseado em funções, impedindo o acesso não autorizado, garantindo a proteção dos dados importantes e confidenciais dentro da infraestrutura de segurança. Quando um login é realizado por um usuário o sistema autêntico e define os acessos verificando objetos de autorização que foram atribuídos, garantindo a execução de transações programadas e específicos serviços que lhe foram concedidos. Para que uma transação seja executada cada usuário precisa ter uma série de objetos alocados em seu registro combinando autorizações, dentro de um perfil que é criado com base no cargo que o usuário irá exercer dentro da organização, correspondendo a uma combinação lógica de transações para executar uma função ou tarefa dentro de uma empresa. A combinação de funções únicas (Simples) ou uma função composta (Um grupo de funções únicas alocadas dentro de uma só função pode ser considerado uma função composta) define o cargo dentro de uma organização sendo atreladas diretamente aos usuários em seus registros mestres.

O registro mestre do usuário agrupa informações respectivas ao usuário que inclui perfis de autorização, dados pessoais, dados de contato e outras configurações de usuário onde o administrador é responsável por criar o usuário no registro mestre permitindo o logon ao sistema e o acesso a funcionalidades dentro dos limites dos perfis autorizados pelas funções. Dentro do sistema o administrador possui acesso a uma transação chamada SU01 (Criar/Manter Usuários), que possibilita o desbloqueio/bloqueio, exclusão, alteração de dados e funções relacionado a usuários (HIRAO, 2008).

Hirao (2008) diz que funções representam uma combinação lógica de transações necessárias para executar uma função ou tarefa específica. A transação PFCG (Gerador de perfil), permite a criação de funções simples ou funções compostas. A função única (Simples), armazena dentro de si todos os dados de autorização e estrutura do menu de logon que consiste em transação que são atreladas a funções, e quando atribuídas a um usuário o acesso a uma determinada transação e liberado. Uma função composta não possui em si dados de autorização, pois ela funciona com uma caixa que armazena um conjunto de perfis simples assim gerando um conjunto de autorizações diferentes correspondendo com a função que o usuário irá exercer dentro da empresa.

Um objeto de autorização existe para que seja possível a atribuição de autorizações, permitindo verificações complexas determinando qual acesso é alocado aos usuários. Um objeto consiste em campos de autorizações permitindo o agrupamento de até dez campos. Os campos armazenam valores que são nomeados “autorizações”, e com isso os perfis de acessos são criados com base em cada função que será exercida pelo usuário (HIRAO, 2008).

Hirao (2008) destaca uma visão abrangente dos desafios e considerações especificas em sistemas SAP, a importância da segurança e explorando as principais ameaças e riscos que organizações podem enfrentar. Pontos importantes como controle de acesso, que é considerado um componente crítico e frisa que a inclusão de gerenciamento de função e permissões, autorizações e autenticações, se encaixa em um dos componentes imprescindíveis.

Batista e Barros (2008) destacam a importância da proteção dos dados com técnicas de criptografia, gerenciamento de chaves, anonimização de dados buscando garantir a segurança dos dados confidenciais que estão armazenados. No que se diz respeito a monitoramento e auditoria, ressalta e explora ferramentas e técnicas de monitoramentos ressaltando a importância do monitoramento contínuo de ambientes SAP.

Hirao (2008) enfatiza a importância do gerenciamento eficaz de um usuário por ser um aspecto fundamental onde são abordados assuntos como atribuições de funções, revisões periódicas e desativação de contas. Em um contexto crescente, a adoção de soluções em nuvem em ambientes SAP, vem explorando considerações especificas de segurança, discutindo os desafios e as melhores práticas que garantem a segurança de aplicativos e dados em um ambiente SAP que fica em nuvem.

2.2. SISTEMA OPERACIONAL LINUX (OPENSUSE)

Linux é um sistema operacional e ao mesmo tempo um kernel, criado em 1991 por Linus Torvals na Finlândia, sendo muito semelhante ao sistema operacional UNIX, se tornando um sistema muito utilizado. O sistema operacional Linux pode ser executado em vários dispositivos como hardwares de smartphones e supercomputadores, e por ser um sistema de código aberto possui várias distribuições que foram criadas por outras empresas como Red Hat, Novell/Suse, Mandriva (CAMPOS 2006).

OpenSUSE é uma distribuição Linux que se originou na Alemanha em 1994 através do Software und System-Entwicklung (S.u.S.E), voltado para usos corporativos e em servidores, atuando como um sistema operacional híbrido, trazendo uma interface gráfica junto ao prompt de comando, tendo sua primeira versão gratuita em 2006 (OpenSUSE WIKI, 2023).

2.3. VM – VIRTUAL MACHINE

Segundo Mattos (2008), a criação de maquinas virtuais (VM – Virtual Machine) permitem a execução de várias máquinas sendo executadas de forma simultânea, tendo como principal funcionalidade a criações de máquinas virtuais com diferentes tipos de sistemas operacionais, que simula um hardware real, onde cada sistema virtualizado dependera do hardware da máquina física sendo muito utilizada na área da TI, trazendo um número significativo da utilização esse método para realizar simulações.

A técnica utilizada para realizar a virtualização deixou de ser utilizada somente em corporações, se tornando uma técnica utilizada por todos no mundo da TI, proporcionando um ambiente que possibilita a execução de varia aplicações em um único hardware trazendo como benefícios a redução de custos, diminuindo o consumo de energia por ser um sistema que cria varias maquinas virtuais dentro de um hardware físico (SILVA et al, 2017).

De acordo com SILVA et al (2017), existem alguns tipos de aplicações utilizadas para criar maquinas virtuais que são ferramentas de aplicações, como XEN, VIRTUALBOX, MICROSOFT HIPER-V e VMWARE, para essas aplicações existem algumas definições e conceitos que caracterizam o tipo de uso para cada uma delas, por exemplo:

- XEN: Funciona como um monitor de virtual machine disponibilizado para a arquitetura x86 como um software livre que utiliza a para virtualização onde ocorrem interações entre o sistema hospedeiro e a máquina virtual.

- VIRTUALBOX: Utiliza como abordagem a virtualização total, sendo executado em computadores que utilizam os sistemas operacionais Windows, Linux, Solaris e Macintosh.

- MICROSOFT HIPER-V: Tem como princípio a criação de um ambiente de computação virtual usando a tecnologia do Windows Server, fornecendo um ambiente que possibilita a execução de vários ambientes operacionais.

- VMWARE: Infraestrutura de virtualização utilizada em ambientes de datacenter e desktop, sendo executado como um programa no espaço de aplicação no interior de um sistema hospedeiro.

Com diversas ferramentas possibilitando o uso da virtualização, esta cada vez mais fácil o acesso a esse tipo de tecnologia que possibilita a realização de testes em ambientes de sistemas operacionais controlados, minimizando os custos de hardware (SILVA et al, 2017).

2.4. FILEZILLA SERVER

Filezilla é um provedor de conexão FTP que possui uma interface simples e intuitiva, sendo um projeto livre, dando a possibilidade de transferência de arquivos de forma virtual entre servidores, empresas e usuários de forma prática e segura. A aplicação surgiu por volta de 2001, e com o passar dos anos ficou popular se mantendo até os dias atuais como o principal cliente FTP (XU et al., 2012).

Xu et al, (2012) afirma que amplamente utilizado como protocolo de transferência de arquivos o FileZilla Server é um programa muito utilizado em sistema de computadores remotos e transferência de arquivos entre sistemas(servidores), muito utilizado como implementação de servidores FTP esse software tem se tornado cada vez mais popular pela facilidade de se aplicar seus métodos, esse software tem se tornado muito popular chegando a ficar em sétimo lugar em 2010, como um do programas mais baixados no site do SouceForce que é um site que disponibiliza programas de código aberto. Algumas versõe do FileZile Server como a versão 0.9.34 possui 88.596 linhas de código em linguagem C++ em 107 classes. Além de suas capacidades básicas de servidor FTP, o software oferece outros recursos adicionais que o tornam uma ferramenta versátil no gerenciamento de servidores que incluem:

- Interface de usuário amigável: sua interface é intuitiva que facilita o gerenciamento e a navegação de arquivos no servidor.

- Suporte ao protocolo de transferência de arquivos: O FileZilla também suporta FTP sobre SSL/TLS (FTPS) e SSH File Transfer Protocol (SFTP), o que aumenta a segurança e a criptografia durante as transferências de arquivos.

- Gerenciamento de Sites: O programa Permite que os usuários salvem configurações de conexão de vários sites, o que facilita o acesso e o gerenciamento de diferentes servidores.

- Transferência de arquivos em lote: Os usuários podem agendar transferências de arquivos em lote, permitindo a automação de tarefas repetitivas de transferência de arquivos.

- Recursos de arrastar e soltar: O FileZilla Server suporta o recurso de arrastar e soltar, agilizando a transferência de arquivos entre computador local e servidor remoto.

- Monitoramento de transferência: Fornece informações descritivas e detalhadas sobre o progresso das transferências de arquivos, incluindo velocidade de transferência, tempo estimado e status de comclusão.

De acordo com Xu et al., (2012) os servidores FTP são muito utilizados por empresas e indivíduos para compartilhar e transferir grandes quantidades de dados de forma confiável e eficiente, o FileZilla Serve é um programa muito popular, pois ele torna fácil a implementação de recursos de segurança e administração, o que o torna uma escolha certa para os que desejam configurar seus próprios servidores FTP de compartilhamento de arquivos com outros usuários.

3. DESENVOLVIMENTO E INSTALAÇÃO DO AMBIENTE SAP

Para iniciar o desenvolvimento de um ambiente SAP é necessário criar um servidor virtual no computador físico utilizando o software do Virtual Box que servira base para a instalação da instancia do SAP, esse servidor virtual é criado com o sistema operacional OpenSuse que tem a finalidade de hospedar a instância do SAP. A instancia é um conjunto de arquivos disponibilizado pelo próprio fornecedor do SAP que possui a instalação do servidor de aplicação baixada na máquina física.

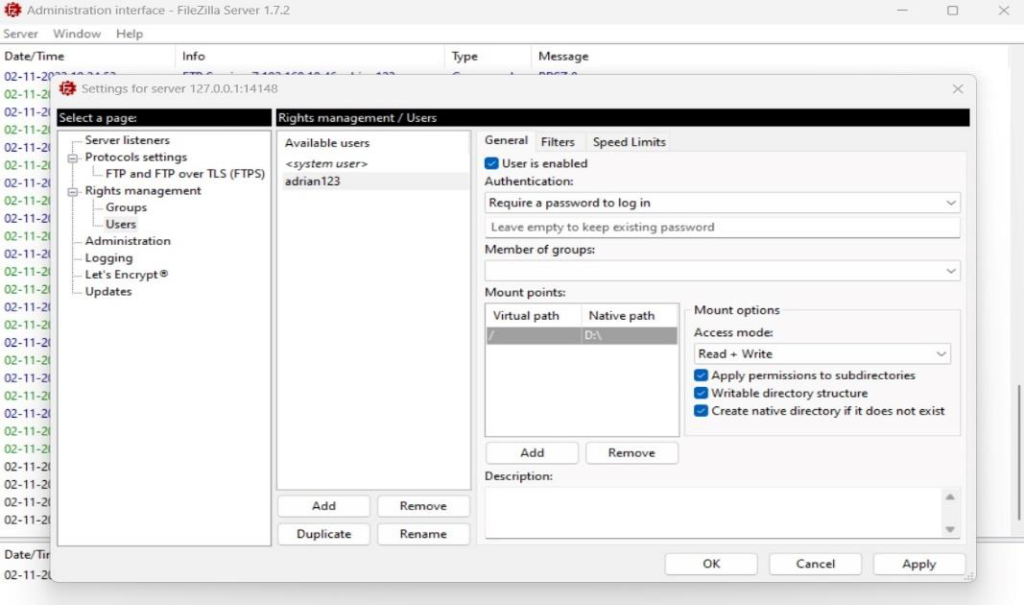

Para realizar a transferência de arquivos de instalação do SAP da máquina física para a máquina virtual e necessário realizar a instalação e configuração do FileZilla Server, quer servira como um gerenciador de transferência dos arquivos do SAP para a Máquina Virtual utilizando o gerenciador de transferência para que os dados sejam transferidos de forma segura dentro do gerenciador é necessário criar um usuário/senha e definir o caminho, proporcionando uma conexão segura para que não acha corrompimento dos dados e a transferência seja feita de forma correta (Figura 1).

Figura 1 – FileZilla Server configurado

Fonte: Autoria própria, 2023

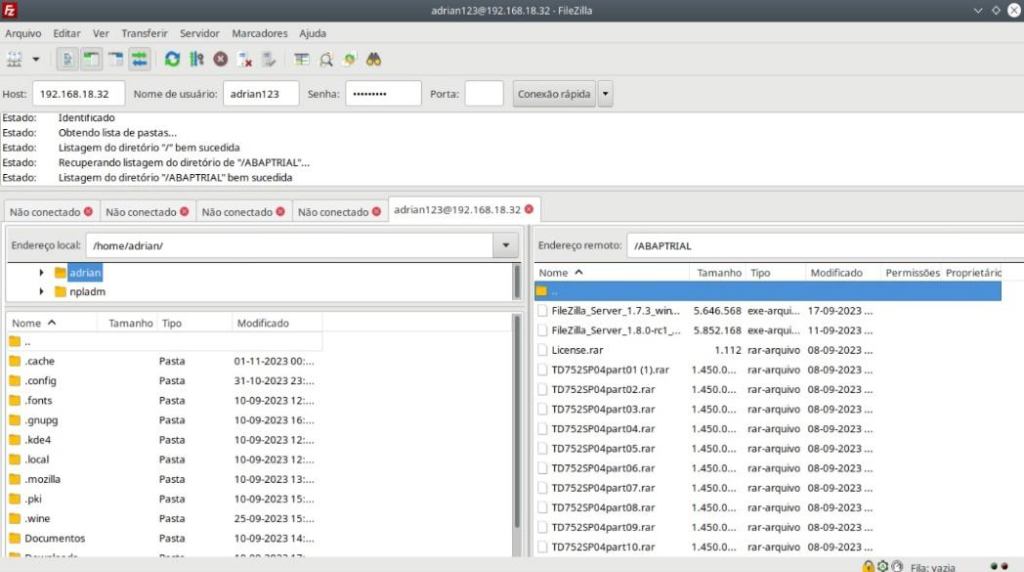

No servidor de máquina virtual é instalo o FileZilla Client que serve como um sistema de conexão entre a máquina virtual e a máquina física, esse programa solicita a conexão com o Filezilla Server para que seja feita a transferência dos arquivos de instalação do SAP, esses arquivos são transferidos via conexão FTP onde algumas informações como host, nome de usuário e senha são imprescindíveis para que a conexão seja efetuada com sucesso. A Figura 2 mostra os campos onde foram inseridas as informações de conexão e os arquivos da instância do SAP no servidor onde foi realizado a conexão.

Figura 2 – Conexão via Filezilla

Fonte: Autoria própria, 2023

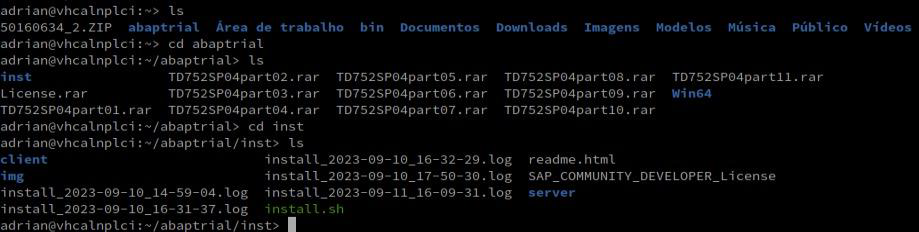

Após os arquivos de instalação serem transferidos com sucesso é preciso realizar a descompactação dos arquivos dentro de uma nova pasta que pode ser definida por qualquer nome, a descompactação dessa pasta com os arquivos é realizado através do Linux, onde os comandos do prompt são necessários para a descompactação e a instalação das instâncias do SAP.

Em se tratando de um servidor Linux (Figura 3), a instalação da instância deve ser realizada via terminal, dentre os arquivos que foram extraídos um arquivo chamado “install.sh” veio preparado como instalador do servidor de aplicação do SAP que inicia a instalação.

Figura 3 – Terminal do Linux onde se localizava o arquivo de instalação

Fonte: Autoria própria, 2023

3.1. INSTALANDO E EXECUTANDO O FRONT-AND DO SAP

O front-and do SAP chamado de SAPGUI é uma aplicação com uma tela gráfica que permite a conexão do Administrador/usuário ao ambiente SAP, a instalação dessa aplicação é realizada através da configuração do IP (Internet Protocol), dentro do servidor no prompt de comando deve ser utilizando o comando “sudo nano etc host.

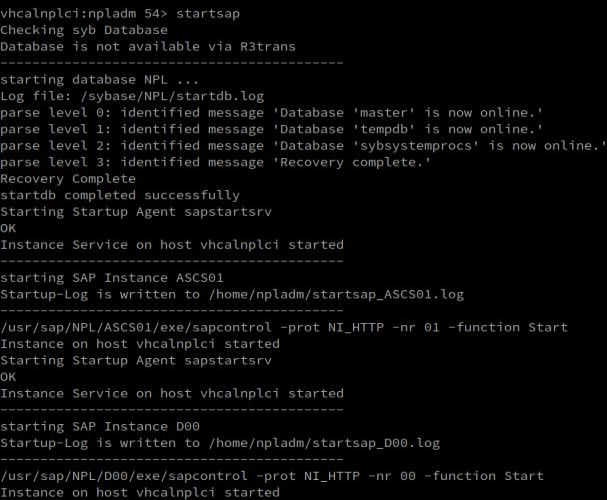

Após a configuração do IP ser realizada, o servidor de aplicação do SAP deve ser iniciado utilizando o comando startsap que já está configurado junto a instalação (Figura 4).

Figura 4 – Iniciando servidor de aplicação

Fonte: Autoria própria, 2023

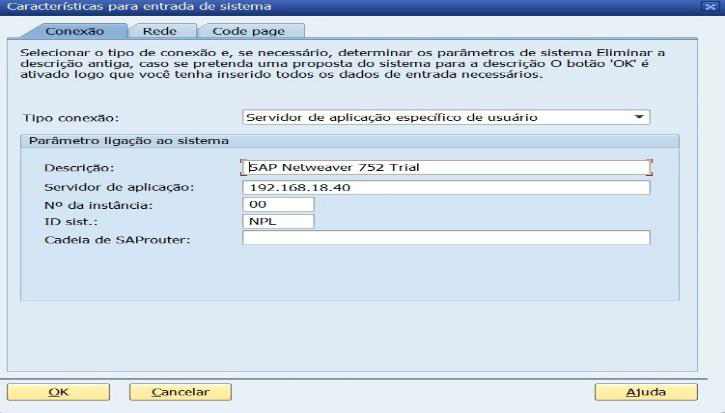

Com o servidor iniciado é preciso realizar a configuração do IP no SAPGUI, para que o usuário consiga realizar a conexão (Figura 5). Algumas informações como o IP do servidor de aplicação, número da instancia e o ID do sistema são necessários para a conexão. Número da instancia do SAP – É o número de identificação da instância do servidor.

Figura 5 – Iniciando servidor de aplicação

Fonte: Autoria própria, 2023

3.2. AMBIENTANDO TRANSAÇÕES

Para que possa ser desenvolvido, a criação de perfis, manutenção e segurança de usuário em um ambiente SAP devem ser utilizadas algumas transações (PFCG, SUIM) onde somente o administrador do sistema possuirá acesso.

- PFCG – Transação utilizada para criar perfis simples e compostos visando o controle de acesso do usuário a transações, programas e objetos dentro do SAP.

- SUIM – Transação utilizada para fornecer informações detalhadas referentes aos usuários do sistema tendo a finalizada de auditoria, controle de segurança e análise de autorizações.

3.3. PERFIS EM AMBIENTE SAP

Os perfis em ambientes SAP’s são criados para suportar a necessidade da empresa, liberando corretamente os acessos impedindo a entrada de invasores onde cada setor recebe acessos únicos que vão de acordo com a necessidade e o nível do cargo do funcionário, tendo assim um controle e segurança de acesso.

Dentro de cada empresa setores como o financeiro, produção, gestão, necessitam de segurança quando se trata de acessos, os perfis simples e compostos são responsáveis por carregarem autorizações e transações que liberam acessos ao usuário.

- Perfis Simples – São perfis que grupam transações em categorias lógicas facilitando a atribuição de autorizações para acesso a transações e objetos.

- Perfis Compostos – São perfis com o propósito de agrupar múltiplos perfis de autorização individuais (Simples), a um único perfil composto.

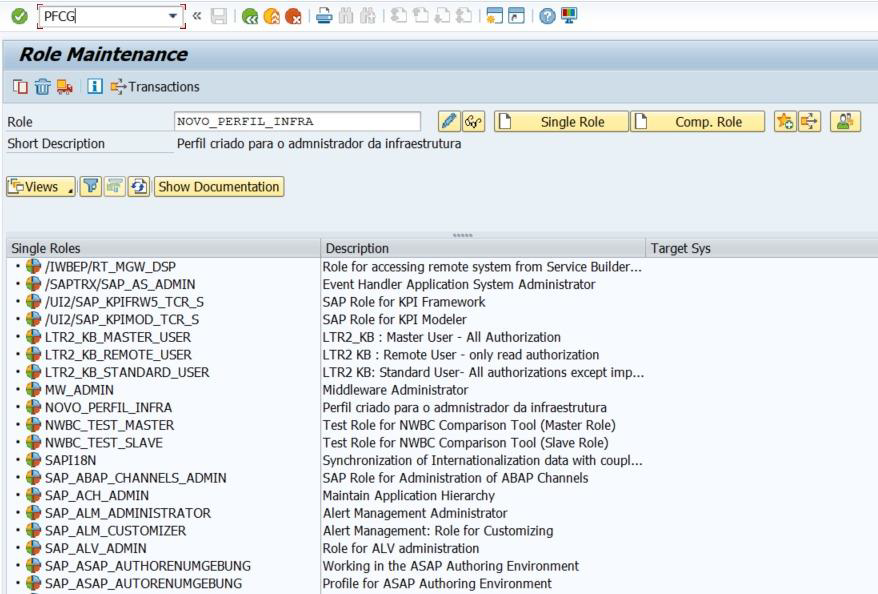

Para que seja possível criar um perfil a transação PFCG que vem definida internamente dentro da aplicação do SAP, é utilizada para a criação de perfis simples e compostos. Cada empresa possui sua governança e cada perfil deve seguir uma nomenclatura padronizada com uma descrição breve dizendo para qual área ou qual é o objetivo daquele perfil, a Figura 6 – representa a tela inicial da transação PFCG e alguns perfis que foram criados com suas respectivas descrições.

Figura 6 – Gerador de Perfil.

Fonte: Autoria própria, 2023.

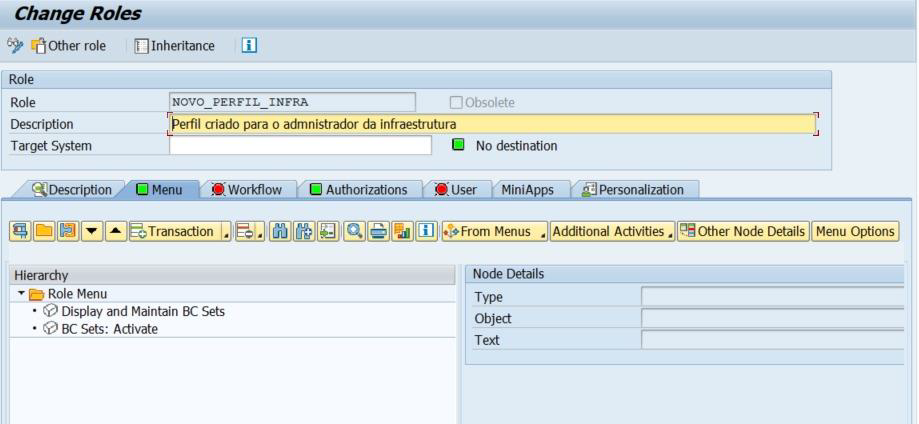

O menu carrega consigo as transações que o perfil vai carregar internamente onde o administrador do ambiente inclui ou remove transações para que o usuário tenha o acesso concedido ou revogado. A Figura 7 apresenta o menu que fica localizado dentro do perfil “NOVO_PERFIL_INFRA”, que representa um perfil para liberação de acessos referente um administrador responsável pelo time da infraestrutura onde é possível a adição ou remoção de novas transações.

Figura 7 – Menu de configurações de transação.

Fonte: Autoria própria, 2023.

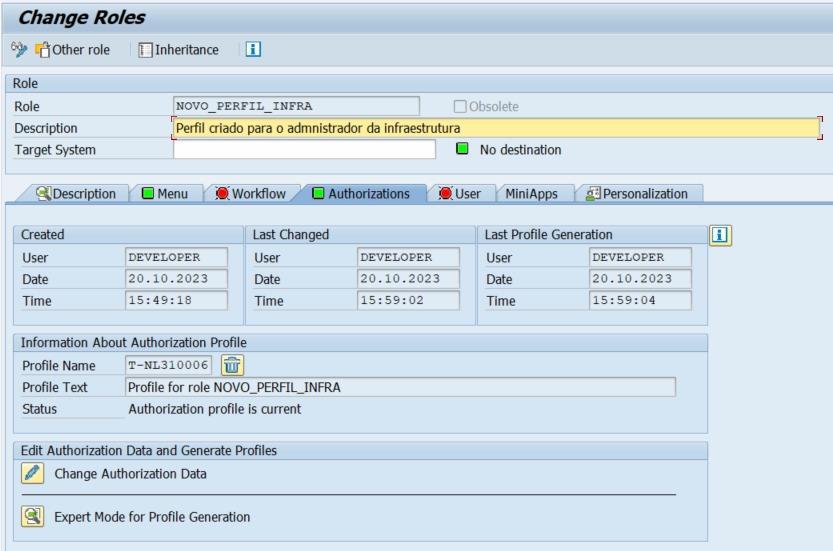

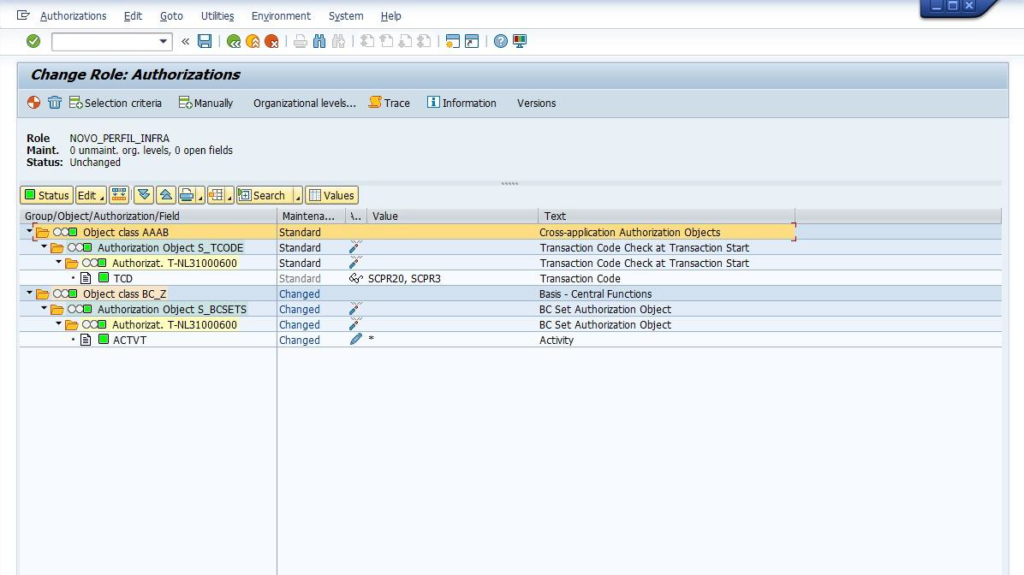

A aba de autorizações tem o objetivo de proporcionar a liberação de acesso para os usuários de acordo com os acessos solicitados, onde é possível realizar ajustes de acordo com a necessidade do usuário, podendo ser visualizado na Figura 8.

Figura 8 – Autorizações.

Fonte: Autoria própria, 2023.

A inclusão ou remoção de autorizações dentro do perfil é feita utilizando o botão “Change Authorization Data”, onde objetos de autorização podem ser inclusos e diversas autorizações podem ser liberadas, podendo liberar acesso a visualização, mudança, alteração, e campos não estão liberados, sendo o ponto chave para o controle de liberação de acesso para cada usuário que utiliza o ambiente (Figura 9).

Figura 9 – Mudança de autorizações.

Fonte: Autoria própria, 2023.

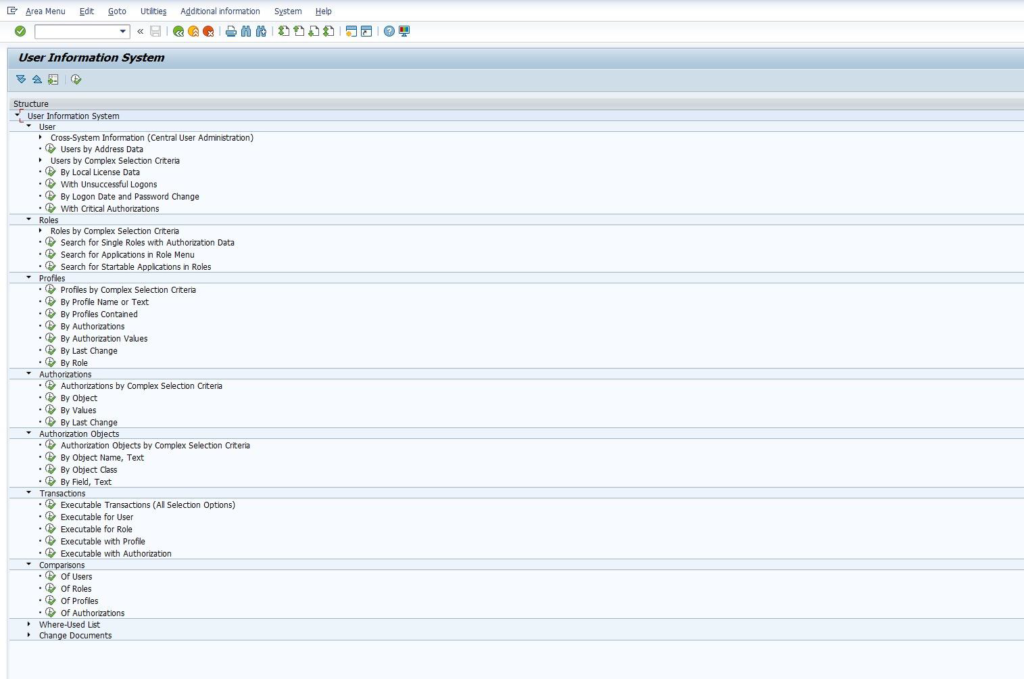

3.4. VERIFICAÇÃO DE AUTORIZAÇÃO E ACESSO

A verificação de acesso é realizada por meio da transação SUIM quando há necessidade de validar informações detalhadas referentes aos usuários como falta de acesso e utilizações de transações sendo utilizada para validar acesso em auditoria, controle de segurança e análise de autorizações.

Essa transação permite com que o administrador ou auditor realize validações relacionadas a usuários, transações, perfis, objetos, alterações feitas no ambiente sendo muito utilizada para validar pendências de acesso, como, falta de autorização a uma determinada transação, comparações de acesso, e indicações de perfil para um determinado usuário que não possui acesso. O controle de acesso é um ponto muito importante, e a transação SUIM, permite validações relacionadas a acessos indevidos e execuções de transações não autorizadas e mal uso do ambiente, sendo muito importante para a segurança do ambiente SAP, apresentado na Figura 10.

Figura 10 – Transação SUIM.

Fonte: Autoria própria, 2023.

4. RESULTADOS

Com a utilização do software ERP (SAP), foi possível fornecer um ambiente seguro, robusto e eficiente por meio de autorizações e liberação de acesso para cada usuário pertencente ao corpo organizacional da empresa. Desse modo as autorizações de acesso asseguram que pessoas não tenham informações de dados que não são pertinentes a suas atividades desempenhadas dentro da organização mantendo a segurança e a restrição de dados importantes.

Aplicando o método criação de autorizações, foi possível proporcionar para o administrador do sistema um controle de liberação de acesso, onde ocorre a realização do gerenciamento de cada usuário e setor, assim o administrador pode gerenciar os dados acessado por cada usuário que fazem parte do ambiente SAP desenvolvido como:

- Segurança dos dados: Garante com que cada usuário tenha acesso a informações e transações necessárias para desempenhar sua função sem o risco de comprometer a segurança dos dados.

- Controle de acesso: Permite ao administrador a gestão dos acessos liberados em cada autorização.

- Prevenção de fraude: Garante que por meio da restrição dos acessos ocorrerá vazamento de dados por meio de usuários mal intencionados.

- Criação de acesso temporário: Permite o acesso de usuários de terceiros restringidos de acordo com o tempo que o mesmo irá usar para desempenhar cada atividade.

Através das aplicações de segurança é possível a integridade e garantia dos dados, pois com o gerenciamento de liberação de acesso, cria não só um ambiente seguro como livre de falhas. Um dos pontos importantes que devem ser ressaltados, utilizar um software como o SAP, necessita de um investimento alto, por ser seguro e ter suporte 24 horas fornecido pela própria distribuidora, trazendo assim um alto custo pela sua utilização e implementação.

Porém, utilizar esse tipo de software pode trazer benefícios de gerenciamento organizacional das empresas focada nos negócios, mas também podem garantir aplicações de segurança, tornando o ambiente empresarial seguro e confiável buscando sempre alcançar os objetivos da empresa.

5. CONCLUSÃO

Gerenciamento de dados nas organizações tem se tornado cada vez mais o foco principal das empresas, que tem por necessidade investir em tecnologias, softwares e soluções que garantam a segurança de transações, comunicações e informações armazenadas dentro de bancos de dados. O SAP sendo um software seguro e licenciado, é uma ferramenta que disponibiliza para empresas e organizações a possibilidade de gerenciar seus negócios de acordo com suas necessidades, trazendo um sistema robusto que pode ser utilizado em todo ambiente corporativo, sendo um sistema muito utilizado por organizações de grande porte devido ao alto investimento que deve ser feito para a sua implementação onde mais do que um software de gerenciamento ele se torna uma importante ferramenta para a segurança de dados.

Aplicando técnicas de manutenção de perfis e segurança de usuários, é possível tornar o SAP um software que atenda as necessidades de segurança de cada empresa, disponibilizando as ferramentas essenciais para garantir a integridade dos dados, tendo um controle de acesso assegurado por meio de transações de auditoria, que permitem a validação diária da segurança do sistema, assim disponibilizando o acesso necessário para que os usuários desempenham suas funcionalidades sem comprometer a integridade dos dados presentes dentro do ambiente corporativo .

Portanto, utilizar mecanismos que tornam o SAP uma ferramenta na segurança dos dados tem trazido uma solução eficaz para as empresas, pois garante a integridade e invulnerabilidade dos sistemas, tornando os processos seguros e confiáveis, com foco nos objetivos dos negócios a fim de torná-los competitivos, eficientes, com qualidade e a sustentabilidade nas empresas.

REFERÊNCIAS BIBLIOGRÁFICAS

BATISTA, BARROS, T. (2021), Gestão da segurança da informação e comunicações – RDBCI: Revista Digital de Biblioteconomia e Ciência da Informação – Universidade Estadual de Campinas, Campinas, 2021, v.19, p 3-4. Disponível em: https://periodicos.sbu.unicamp.br/ojs/index.php/rdbci/article/view/8665529, Acesso em: 19 set.2023.

CAMPOS, A. (2006). O que é Linux. BR – Linux. Florianópolis, março de 2006, v. 1, n 1, p 1-5. Disponível em: https://www.jvasconcellos.com.br/ti/wp-content/uploads/2012/01/linux.pdf.Acesso em 14 jun.2023.

HIRAO, J. (2008). SAP Security Configuration and Deployment: The IT Administrator’s Guide to Best Pratices, https://learning.oreilly.com/library/view/sap-security- configuration/9781597492843/B9781597492843000028.xhtml. Capítulo 1 – Acesso em: 2 jul. 2023.

MATTOS, D. M. F. (2008). Virtualização: VMWare e Xen. Artigo – Centro de Tecnologia – DEL, Universidade Federal do Rio de Janeiro, Rio de Janeiro, 2008, v. 1, n. 1, p 1-13.Disponível em: https://www.gta.ufrj.br/grad/08_1/virtual/artigo.pdf. Acesso em: 25 out. 2023

SAP NETWEAVER AS ABAP DEVELOPER EDITION 7.52, Configuring the ABAP Back- end for ABAP Development Tools, https://help.sap.com/doc/2e65ad9a26c84878b1413009f8ac07c3/201909.000/en- US/config_guide_system_backend_abap_development_tools.pdf – Acesso em: 18 mai.2023.

SILVA, G; SOUZA, J; SILVA, E, (2017). Virtualização de Sistemas Operacionais: Análise comparativa entre os Ambientes Físico e Virtual. Artigo – Unibalsas – Faculdade de Balsas, Balsas – MA, v. 1, n. 1, p 1 – 25, Set, 2017. Disponível em: https://www.unibalsas.edu.br/wp- content/uploads/2017/01/Artigo-Gleisciel.pdf. Acesso em: 10 out.2023.

XU, D; TU, M; SANFORD, M; THOMAS, L, WOODRASKA, D; XU WEIFENG, XU. (2012). Automated Security Test Generation with Formal Threat Models. IEEE Transactions on Dependable and Secure Computing, v. 9, n. 4, p. 1-15, Mar, 2011. Disponível em: https://ieeexplore.ieee.org/document/6155723/figures#figures. Acesso em: 09 jun.2023.

¹Adrian Lucas Tavares da Piedade https://orcid.org/0009-0009-6192-6572

Graduando do Curso de Engenharia da Computação da Universidade de Araraquara- UNIARA. Araraquara-SP. E-mail: alpiedade@uniara.edu.br.

² Felipe Diniz Dallilo https://orcid.org/0000-0002-0885-0304

Docente Curso de Engenharia da Computação da Universidade de Araraquara- UNIARA. Araraquara-SP. E-mail: felipedallilo@hotmail.com

³Fabiana Florian https://orcid.org/0000-0002-9341-0417

. Docente Curso de Engenharia da Computação da Universidade de Araraquara- UNIARA. Araraquara-SP. E-mail: eco_fab@hotmail.com.