REGISTRO DOI: 10.5281/zenodo.7838573

Rafael Alves Damasceno

RESUMO

O Metasploit é uma ferramenta amplamente utilizada para testes de penetração e avaliação de vulnerabilidades. Ele fornece um framework que simplifica o processo de desenvolvimento, teste e execução de exploits contra uma ampla gama de alvos. Este artigo abordará as diversas capacidades do Metasploit para realizar testes de penetração, incluindo reconhecimento, varredura, exploração de vulnerabilidades e pós-exploração. Também forneceremos exemplos práticos de como usar o Metasploit para cenários reais de testes de penetração. Ao final deste artigo, os leitores terão uma compreensão sólida de como usar o Metasploit para testes de penetração e estarão mais bem equipados para garantir a segurança de seus sistemas e redes.

ABSTRACT

Metasploit is a widely used tool for penetration testing and vulnerability assessment. It provides a framework that simplifies the process of developing, testing, and executing exploits against a wide range of targets. This article will cover the various capabilities of Metasploit for performing penetration testing, including reconnaissance, scanning, exploiting vulnerabilities, and post-exploitation. We will also provide practical examples of how to use Metasploit for real-world penetration testing scenarios. By the end of this article, readers will have a solid understanding of how to use Metasploit for penetration testing and will be better equipped to secure their systems and networks.

INTRODUÇÃO

O Metasploit é uma das ferramentas de segurança mais conhecidas e usadas no mundo. Desenvolvido em 2003, o Metasploit Framework é um software de código aberto que oferece um conjunto de ferramentas e recursos para testes de penetração, identificação e exploração de vulnerabilidades em sistemas e redes.

Com o Metasploit, os testadores de segurança podem identificar e explorar vulnerabilidades comuns em sistemas operacionais, aplicativos da web, redes e outros componentes de TI. Além disso, o Metasploit é usado por muitos profissionais de segurança para demonstrar vulnerabilidades e técnicas de exploração para fins educacionais e de conscientização.

Neste artigo, vamos explorar 10 tópicos importantes relacionados ao Metasploit, com exemplos práticos e dicas úteis para iniciantes e usuários avançados.

1 INTRODUÇÃO AO METASPLOIT: HISTÓRIA E PRINCIPAIS RECURSOS

O Metasploit foi criado por H.D. Moore em 2003 como um projeto de código aberto para automatizar e simplificar os testes de penetração. O projeto foi adquirido pela Rapid7 em 2009 e desde então tem sido desenvolvido como uma ferramenta comercial.

O Metasploit Framework é um conjunto de ferramentas e recursos que podem ser usados para realizar testes de penetração e explorar vulnerabilidades em sistemas e redes. O Metasploit é uma plataforma de desenvolvimento de exploits que oferece uma ampla gama de funcionalidades, incluindo:

-Exploração de vulnerabilidades em sistemas operacionais e aplicativos da web

-Criação de payloads personalizados para exploração de vulnerabilidades

-Integração com outras ferramentas de segurança, como Nmap e Wireshark

-Desenvolvimento de módulos personalizados para expandir as funcionalidades do Metasploit

-Geração de relatórios e análises de dados

2 COMO USAR O METASPLOIT PARA TESTES DE PENETRAÇÃO EM REDES E SISTEMAS

O Metasploit pode ser usado para realizar testes de penetração em redes e sistemas. O processo de teste de penetração envolve a identificação de vulnerabilidades em sistemas e redes, explorando essas vulnerabilidades e, em seguida, avaliando o impacto potencial dessas vulnerabilidades. Aqui está um exemplo de como usar o Metasploit para realizar um teste de penetração em uma rede.

Passo 1: Identificação de alvos potenciais

O primeiro passo é identificar os alvos potenciais que podem ser explorados. Isso pode envolver a realização de uma varredura de rede para identificar hosts e serviços ativos.

Passo 2: Identificação de vulnerabilidades

Depois de identificar os alvos potenciais, o próximo passo é identificar vulnerabilidades nesses sistemas. Isso pode ser feito usando ferramentas como o Nmap, que pode identificar portas abertas e serviços em execução em um sistema.

Passo 3: Exploração de vulnerabilidades

Depois de identificar as vulnerabilidades, o próximo passo é explorá-las Usando o Metasploit para explorar vulnerabilidades em um sistema pode ser feito da seguinte forma:

Passo 3.1: Seleção de um exploit adequado

O Metasploit possui uma ampla gama de exploits que podem ser usados para explorar vulnerabilidades em sistemas e aplicativos da web. O exploit escolhido depende do sistema e da vulnerabilidade específica que está sendo explorada.

Passo 3.2: Configuração do exploit

Depois de escolher o exploit adequado, o próximo passo é configurá-lo para o sistema e vulnerabilidade específicos. Isso pode envolver a definição de opções como o endereço IP do alvo e a porta usada pelo serviço vulnerável.

Passo 3.3: Execução do exploit

Depois de configurar o exploit, o próximo passo é executá-lo. O Metasploit irá tentar explorar a vulnerabilidade no sistema e fornecer acesso ao sistema alvo.

Passo 4: Avaliação de impacto

Depois de explorar as vulnerabilidades, é importante avaliar o impacto potencial dessas vulnerabilidades. Isso pode envolver a coleta de informações sensíveis do sistema, como senhas e dados de cartão de crédito, ou a capacidade de controlar o sistema.

3. VULNERABILIDADES MAIS COMUNS EXPLORADAS COM O METASPLOIT

Existem muitas vulnerabilidades comuns que podem ser exploradas com o Metasploit. Aqui estão alguns exemplos:

-Vulnerabilidades de buffer overflow

-Vulnerabilidades de injeção de código SQL

-Vulnerabilidades de cross-site scripting (XSS)

-Vulnerabilidades de autenticação fraca

-Vulnerabilidades de falta de validação de entrada

O Metasploit fornece exploits para muitas dessas vulnerabilidades comuns e pode ser usado para explorar essas vulnerabilidades em sistemas e aplicativos da web.

4. COMO PERSONALIZAR PAYLOADS DO METASPLOIT PARA EVITAR DETECÇÃO

Um payload é o código que é executado no sistema alvo depois que uma vulnerabilidade foi explorada. O Metasploit oferece uma variedade de payloads que podem ser usados para fornecer acesso ao sistema alvo.

Para evitar a detecção de sistemas de segurança, os payloads podem ser personalizados. O Metasploit permite que os payloads sejam personalizados para incluir opções como a configuração de um tempo de atraso ou a criptografia do payload.

5. INTEGRAÇÃO DO METASPLOIT COM OUTRAS FERRAMENTAS DE SEGURANÇA, COMO NMAP E WIRESHARK

O Metasploit pode ser integrado com outras ferramentas de segurança, como Nmap e Wireshark, para aumentar a eficácia dos testes de penetração. O Nmap pode ser usado para identificar hosts e serviços ativos na rede, enquanto o Wireshark pode ser usado para capturar e analisar o tráfego de rede.

O Metasploit pode ser usado para explorar vulnerabilidades em sistemas e aplicativos da web identificados pelo Nmap e pode usar o Wireshark para analisar o tráfego de rede gerado pelo exploit.

Alguns exemplos desta integração:

- Integração com o Nmap: O Nmap é uma ferramenta popular de descoberta de rede e varredura de portas. Ao integrar o Metasploit com o Nmap, você pode usar as informações de varredura do Nmap para identificar possíveis vulnerabilidades e usá-las como entrada para a execução de exploits no Metasploit. Isso pode ser feito usando o comando db_nmap no Metasploit para importar as informações de varredura do Nmap diretamente para o banco de dados do Metasploit.

- Integração com o Wireshark: O Wireshark é uma ferramenta de análise de pacotes de rede. Ao integrar o Metasploit com o Wireshark, você pode analisar os pacotes de rede durante os testes de penetração e identificar possíveis vulnerabilidades ou áreas de oportunidade para explorar. Isso pode ser feito usando o plugin do Wireshark para o Metasploit, que permite enviar pacotes de rede diretamente do Wireshark para o Metasploit para análise posterior.

- Integração com o OpenVAS: O OpenVAS é uma ferramenta de análise de vulnerabilidades. Ao integrar o Metasploit com o OpenVAS, você pode usar as informações de análise de vulnerabilidades do OpenVAS para direcionar seus testes de penetração no Metasploit. Isso pode ser feito usando o plugin do OpenVAS para o Metasploit, que permite importar as informações de vulnerabilidades do OpenVAS diretamente para o Metasploit para análise posterior.

6. DESENVOLVIMENTO DE MÓDULOS PERSONALIZADOS PARA O METASPLOIT

O Metasploit Framework é altamente personalizável e permite que os usuários desenvolvam seus próprios módulos para estender as funcionalidades do software. Os módulos podem ser escritos em várias linguagens de programação, incluindo Ruby e Python, e podem ser compartilhados com outros usuários.

Ao desenvolver módulos personalizados, os usuários podem personalizar o comportamento do Metasploit para atender às suas necessidades específicas. Por exemplo, um módulo personalizado pode ser criado para explorar uma vulnerabilidade específica em um aplicativo da web que não está incluído nos exploits padrão do Metasploit.

7. COMO USAR O METASPLOIT PARA TESTES DE PENETRAÇÃO DE REDE

O Metasploit é frequentemente usado para testes de penetração de rede, que envolvem a simulação de ataques de hackers em sistemas e aplicativos da web. Os testes de penetração de rede podem ajudar as empresas a identificar vulnerabilidades em sua infraestrutura de TI e tomar medidas para corrigi-las antes que sejam exploradas por hackers mal-intencionados.

Ao realizar testes de penetração de rede com o Metasploit, os usuários podem usar as técnicas de exploração e personalização de payloads descritas anteriormente para maximizar a eficácia dos testes. Além disso, é importante documentar cuidadosamente todos os testes realizados e suas descobertas para garantir que as vulnerabilidades sejam corrigidas adequadamente. Mostrarei alguns exemplos:

7.1 Enumeração de portas e serviços

O Metasploit pode ser usado para escanear uma rede em busca de portas abertas e serviços em execução. Isso pode ajudar a identificar sistemas que podem ser alvos potenciais para ataques. Para fazer isso, execute o seguinte comando:

Figura 1:

Isso fará uma varredura de portas e serviços na rede ou no alvo especificado e armazenará os resultados no banco de dados do Metasploit.

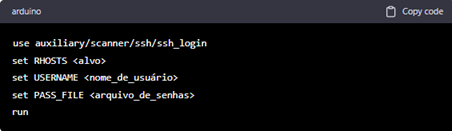

7.2 Ataque de força bruta SSH

O Metasploit pode ser usado para realizar ataques de força bruta em sistemas que executam o protocolo SSH. Isso pode ser útil para testar a força das senhas e a política de senhas do sistema. Para fazer isso, execute o seguinte comando:

Figura 2:

Isso fará um ataque de força bruta usando o nome de usuário e o arquivo de senhas especificados e registrará as credenciais válidas no banco de dados do Metasploit.

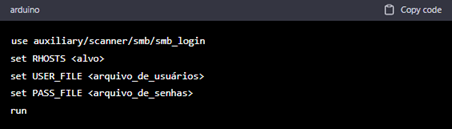

7.3 Ataque de força bruta SMB

O Metasploit também pode ser usado para realizar ataques de força bruta em sistemas que executam o protocolo SMB. Isso pode ser útil para testar a força das senhas e a política de senhas do sistema. Para fazer isso, execute o seguinte comando:

Figura 3:

Isso fará um ataque de força bruta usando o arquivo de usuários e o arquivo de senhas especificados e registrará as credenciais válidas no banco de dados do Metasploit.

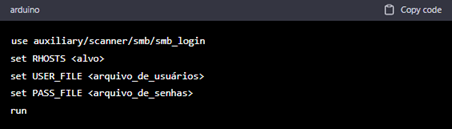

8 ATAQUE DE FORÇA BRUTA SMB

O Metasploit também pode ser usado para realizar ataques de força bruta em sistemas que executam o protocolo SMB. Isso pode ser útil para testar a força das senhas e a política de senhas do sistema. Para fazer isso, execute o seguinte comando:

Figura 4:

Isso fará um ataque de força bruta usando o arquivo de usuários e o arquivo de senhas especificados e registrará as credenciais válidas no banco de dados do Metasploit.

9. COMO USAR O METASPLOIT PARA TESTES DE PENETRAÇÃO DE APLICATIVOS DA WEB

Além de testes de penetração de rede, o Metasploit também pode ser usado para testes de penetração de aplicativos da web. Os testes de penetração de aplicativos da web envolvem a simulação de ataques em aplicativos da web para identificar vulnerabilidades de segurança.

O Metasploit inclui exploits para muitas vulnerabilidades comuns em aplicativos da web, como injeção de SQL e cross-site scripting (XSS). Ao realizar testes de penetração de aplicativos da web com o Metasploit, é importante garantir que as ferramentas de testes de penetração sejam configuradas adequadamente e que as vulnerabilidades identificadas sejam documentadas cuidadosamente.

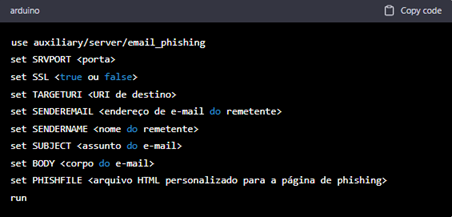

9.1 Ataque de phishing por e-mail

O Metasploit pode ser usado para enviar e-mails de phishing para enganar os usuários a clicarem em links maliciosos ou fornecerem informações confidenciais. Para fazer isso, execute o seguinte comando:

Figura 5:

Isso iniciará um servidor de phishing que enviará e-mails para as vítimas. Quando a vítima clicar no link fornecido no e-mail, ela será redirecionada para a página de phishing personalizada especificada no arquivo HTML.

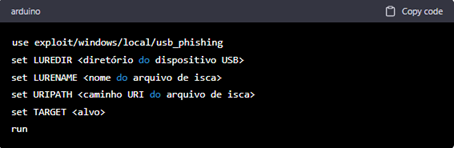

9.2 Ataque de engenharia social via USB

O Metasploit também pode ser usado para realizar ataques de engenharia social via USB, em que um dispositivo USB é deixado em um local público para que um usuário incauto o conecte em seu computador. Para fazer isso, execute o seguinte comando:

Figura 6:

Isso criará um dispositivo USB personalizado que, quando conectado a um computador, exibirá uma página de phishing que solicita informações confidenciais do usuário.

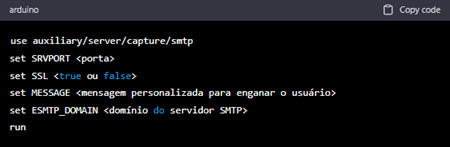

9.3 Ataque de engenharia social via chat

O Metasploit também pode ser usado para realizar ataques de engenharia social por meio de conversas em chat, em que o atacante se passa por outra pessoa para obter informações confidenciais do usuário. Para fazer isso, execute o seguinte comando:

Figura 7:

Isso criará um servidor SMTP personalizado que captura as informações de login do usuário quando ele tenta se autenticar para enviar um e-mail.

10 RISCOS E DESAFIOS DO USO DO METASPLOIT

É necessário ter a consciência de como o invasor pode atuar em nosso site. Já diz Sun Tzu: “… se conhece o inimigo e conhece a si mesmo, não precisa temer o resultado de cem batalhas” [1].

Embora o Metasploit possa ser uma ferramenta valiosa para testes de penetração, também apresenta riscos e desafios significativos. O uso indevido do Metasploit pode levar a violações de segurança e danos à infraestrutura de TI de uma empresa.

Além disso, o Metasploit pode ser detectado por sistemas de segurança, como firewalls e sistemas de detecção de intrusão. Isso significa que os testes de penetração realizados com o Metasploit podem ser detectados e levantar suspeitas desnecessárias.

11 CONCLUSÃO

O Metasploit é uma ferramenta poderosa para testes de penetração que pode ser usada para identificar vulnerabilidades em sistemas e aplicativos da web. O Metasploit permite que os usuários explorem vulnerabilidades comuns e personalizem payloads para evitar detecção.

No entanto, é importante lembrar que o uso indevido do Metasploit pode levar a violações de segurança e danos à infraestrutura de TI de uma empresa. É importante usar o Metasploit com cuidado e documentar cuidadosamente todos os testes realizados e suas descobertas para garantir que as vulnerabilidades sejam corrigidas adequadamente.

Ao usar o Metasploit para testes de penetração, é importante ter um bom entendimento de como a ferramenta funciona e quais são seus recursos e limitações. Também é importante garantir que as ferramentas de teste de penetração estejam configuradas adequadamente e que os testes sejam documentados cuidadosamente.

Entretanto, o Metasploit pode ser uma ferramenta valiosa para testes de penetração se usado corretamente. No entanto, é importante lembrar que o uso indevido pode levar a consequências graves, e os usuários devem sempre ter cuidado ao usá-lo.

REFERÊNCIAS BIBLIOGRÁFICAS:

Segurança de Redes em Ambientes Cooperativos” por Leonardo Lemes Fagundes e Thiago de Moraes (2019)

“Metasploit: Desenvolvendo, testando e executando exploits” por Rodolfo A. de Góes (2019)

“Metasploit Revealed: Secrets of the Expert Pentester” por Sagar Rahalkar e Nipun Jaswal (2019)

[1] CLAVELL, James. A Arte da Guerra Sun Tzu. Editora Record, 22 rd edition, 1999.https://www.metasploit.com/