REGISTRO DOI: 10.5281/zenodo.7409653

Luiz Alex Umbelino

Carlos Lopez Noriega

Orientador: Nelson Augusto Oliveira de Aguiar

Resumo: O presente artigo tem como objetivo implantar um protótipo de sistema de segurança, com aplicativo Android para seu gerenciamento remoto. O protótipo visa proteger a integridade da residência, com um sistema de segurança criado com poucos itens, sem necessidade de manutenção de empresas e ainda assim fornecer segurança, conectividade e recursos adicionais para garantir que a residência esteja sempre pronta para combater as invasões mesmo que o proprietário não esteja no imóvel ou não possa se defender por estar sendo coagido em uma invasão. Através de um sensor de movimento e um leitor de cartão de acesso ele analisa a necessidade de apoio policial e irá solicitá-lo de maneira independente. Com o apoio de sensores, módulos com funções específicas e até mesmo uma câmera com posicionamento ajustável via aplicativo Android e uma sirene como apoio com a intenção de afugentar os invasores, o sistema de segurança é uma solução funcional de segurança gerenciável por aplicativo de qualquer lugar do mundo graças a tecnologia Message Queuing Telemetry Transport (MQTT), que é um protocolo de mensagens leve para sensores e pequenos dispositivos móveis otimizado para redes TCP/IP.

Palavras-chave: Segurança, MQTT, Android.

Abstract: This article aims to implement a prototype of a security system, with an Android application for its remote management. The prototype aims to protect the integrity of the residence, with a security system created with few items, without the need for company maintenance and still provide security, connectivity and additional resources to ensure that the residence is always ready to fight invasions even if the owner is not in the property or cannot defend himself because he is being coerced into an invasion. Through a motion sensor and an access card reader, it analyzes the need for police support and will request it independently. With the support of sensors, modules with specific functions and even a camera with adjustable positioning via the Android application and a siren as a support with the intention of scaring away intruders, the security system is a functional security solution that can be managed by application from anywhere. thanks to Message Queuing Telemetry Transport (MQTT) technology, which is a lightweight messaging protocol for sensors and small mobile devices optimized for TCP/IP networks.

Keywords: Security, MQTT, Android.

1. Introdução

Nos tempos atuais, a segurança se tornou uma preocupação a se considerar durante a aquisição de um novo imóvel ou mesmo moradia temporária, o GRUPO VEPER – Empresas de Segurança, Vigilância, Monitoramento e Serviços, apontam que viver em um país com tantas notícias de violência como o Brasil significa sempre procurar formas de garantir a segurança da sua família e do seu patrimônio (Terra, 2016). Segundo o Anuário Brasileiro de Segurança Pública de 2022, em números absolutos, os roubos a estabelecimentos comerciais no Brasil saltaram de 46.661, em 2020, para 50.055, em 2021. Já a quantidade de roubos a residências saltou de 32.158 em 2020 para 33.911 em 2021, dado o aumento da violência de desconhecidos e até mesmo familiares, e do crescimento de organizações criminosas, as ações e medidas de segurança tomadas por órgãos de segurança pública, obtém um resultado abaixo do que se espera para garantir uma qualidade de vida segura, sem a preocupação de que o desequilíbrio social cause impacto no bem estar da população.

Um artigo do site Brasil Paralelo (Brasil Paralelo, 2022), informa sobre o país viver em um estado de insegurança pública. O cidadão passa a viver esperando pelo pior, se acostumando a viver assim, com casas que parecem presídios, com sistemas de segurança complexos.

Este cenário levanta uma questão de interesse público e privado, dados da Secretaria de Segurança Pública, em São Paulo, apontam que as quadrilhas organizadas atacam uma residência a cada três dias. (Terra, 2016) A segurança não deve ser vista e combatida com o menor investimento possível, sem preparo de infraestrutura ou tecnologia necessária, ferramentas essenciais no combate contra a criminalidade, à falta de segurança e vigilância.

Visto que as falhas de segurança são bem sucedidas embasadas na fragilidade das situações e da ausência de vigilância constante, sistemas de segurança proativos trazem consigo a constante análise do perímetro, reações como resposta a uma invasão de privacidade e patrimônio, formas e métodos diferentes para tentar repelir, inibir criminosos e alertar a vizinhança para que possam estar alertas a possíveis invasões. De acordo com Associação Brasileira das Empresas de Sistemas Eletrônicos – (ABESE) a cada 1000 tentativas de furto em locais que possuem alarmes 94% fracassa (ESTÚDIO NSC, 2022).

As soluções tecnológicas em segurança para imóveis são opções acessíveis e práticas para proteger o patrimônio e evitar prejuízos. “Nestes períodos de férias, temos um aumento de 15% na demanda de equipamentos de segurança, que podem impedir ou diminuir as perdas com invasões e outras situações desagradáveis” (Terra, 2016).

1.1 Justificativa e Problemática

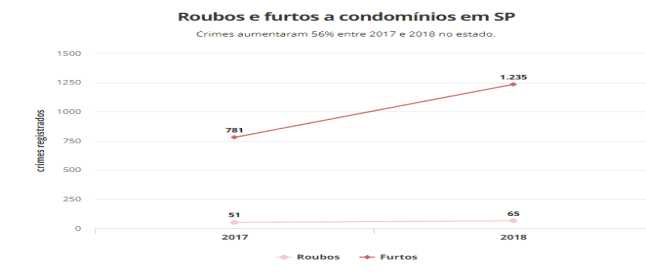

Ao resolver e lidarmos com as responsabilidades do dia a dia, nossa residência pode ficar desprotegida e ser acessível a criminosos que buscam os nossos bens, segundo uma notícia do Globonews (Globonews, 2018). O número de roubos e furtos a condomínios no estado de São Paulo cresceu 56% neste ano (gráfico 1), apontam dados da Secretaria da Segurança Pública (SSP) obtidos com exclusividade pela Globonews por meio da Lei de Acesso à Informação (LAI).

Foram 1.300 crimes contra prédios registrados entre janeiro e abril de 2018, contra 832 no mesmo período do ano passado (Globonews, 2018). Com um sistema de segurança residencial funcional, dados poderiam ser registrados, polícia local acionada para prender os bandidos e alarmes que espantam os criminosos dos lares soares.

Segundo o Estadão (A eficiência dos sistemas de segurança. 2018), esse tipo de equipamento vem se provando muito eficiente contra roubos e invasões. Tanto que são recomendados em uma cartilha elaborada pela Secretaria da Segurança Pública (SSP) chamada Manual de Autoproteção do Cidadão. A pesquisa revela que mais de 80% dos assaltantes tentam avaliar previamente se a propriedade apresenta alarmes. Em caso positivo, a maioria deles acaba desistindo e procurando um alvo mais fácil. Apenas 13% dos entrevistados seguem com o plano mesmo quando a casa ou o prédio comercial tem equipamentos de segurança.

Já as estatísticas levantadas pela Associação Brasileira de Empresas de Sistemas Eletrônicos de Segurança (ABESE) indicam que, a cada 100 tentativas de roubos em ambientes monitorados, 94% fracassam (A eficiência dos sistemas de segurança. 2018).

1.2 Objetivos (Geral e específicos)

Construir um sistema de segurança capaz de identificar invasão residencial, tocar uma sirene para tentar afugentar os invasores, avisar a polícia local sobre a ocorrência, analisar constantemente a movimentação não autorizada no perímetro, obedecer a orientação remotamente e permitir visibilidade remota do interior da residência e o gerenciamento do sistema através de um aplicativo Android.

Visando atingir o objetivo principal, alguns objetivos específicos são necessários, tais como:

-Desenvolver um protótipo com microcontroladores, sensores, componentes eletrônicas, tecnologia MQTT, câmera, servomotores, servidor CFTV, alarme e controle de acesso. –Analisar o perímetro através da movimentação de objetos que exalem calor, reportar o atual status de segurança, analisar a temperatura do interior da residência, validar as leituras feitas pelo leitor de cartões de acesso.

-Gerenciar as informações recebidas do aplicativo Android e encaminhá-las para o protótipo, controlando e definindo assim as ações que ele deve tomar e o status de segurança atual, enviar informações e análises feitas pelos sensores do sistema de segurança para o aplicativo Android, tornar essas informações visíveis em tempo real pelo aplicativo.

-Reportar em tempo real as imagens capturadas pela câmera, usando o aplicativo para gerenciar o posicionamento da câmera, analisar o interior da residência de qualquer local do mundo.

1.3 Formatação de equações, tabelas e figuras

A comunicação digital é utilizada entre os componentes do sistema de segurança para definir as ações conforme cada sinal de alto 5V ou baixo com 0V, (figura 1).

Figura 1- Sinal digital

Fonte: Prototipando (2020)

As equações utilizadas:

– A primeira lei de Ohm pode ser descrita como o quociente da diferença de potencial (ddp) nos terminais de um resistor pela intensidade de corrente elétrica que o atravessa é constante e igual à resistência elétrica do resistor (Fundamentos da Física, 2007). Essa equação é expressa na equação (1) e foi utilizada na inclusão de leds indicadores do funcionamento do sistema.

-Em uma associação de resistores em série, a resistência do resistor equivalente é igual à soma das resistências dos resistores associados (Fundamentos da Física, 2007). Expresso na equação (2). Essa associação foi escolhida para incluir a sirene ao circuito de 12V e 2A, passando a ter 180mA que é aproximado de 200mA requerido pela sirene (Alarmecenter, 2022).

U= R*I (1)

Req = R1 + R2 + R3 + R4 … (2)

Gráfico 1- Pesquisa sobre roubos e furtos

Fonte: Secretaria da Segurança Pública (SSP), obtidos com exclusividade pela Globonews julho de 2018 por meio da Lei de Acesso à Informação (LAI).

2. Materiais e Métodos

Neste trabalho foi realizado um sistema com microcontroladores, mini computador, sensores e entre outros recursos.

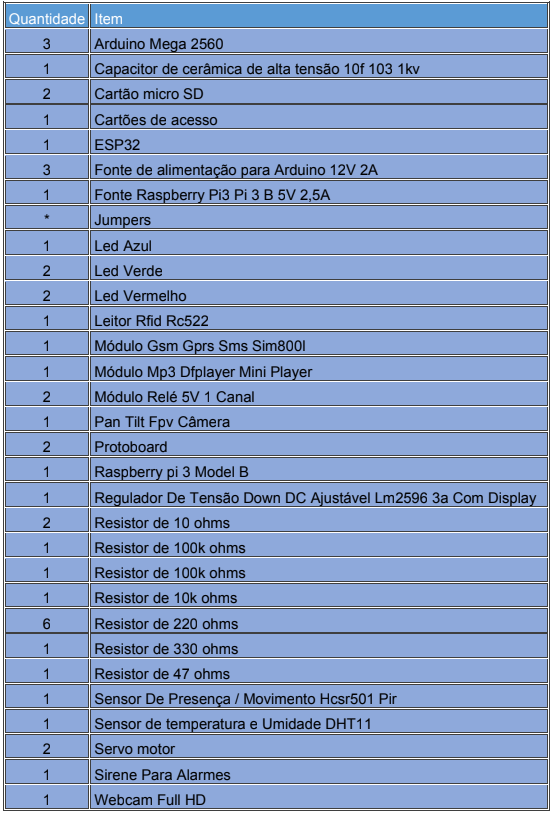

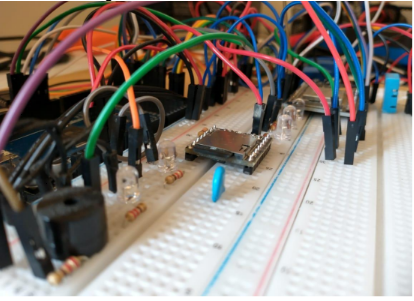

É documentado a seguir, os itens necessários para a construção do protótipo (tabela 1) e em seguida uma explicação mais detalhada de como cada componente colabora no funcionamento do protótipo (figuras 2 e 16), incluindo alguns trechos de códigos de programação que compõem as funções elaboradas para tomar decisões conforme as mudanças de cenário.

2.1 Lista dos materiais necessários:

Tabela 1- Quantidade X item

Fonte: Autor

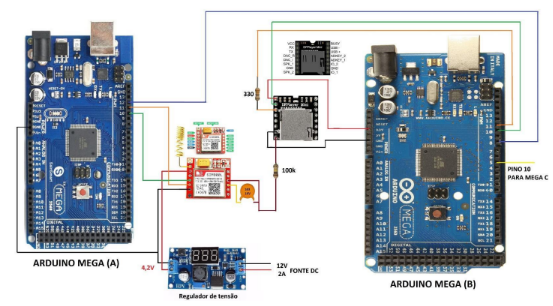

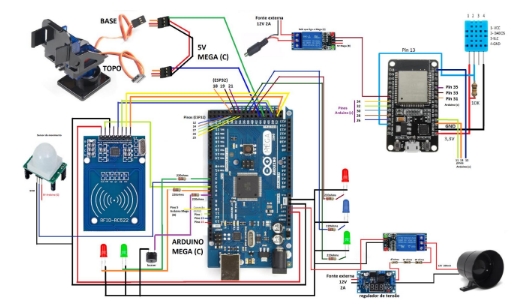

2.2 Conexões Arduino Mega A e Arduino Mega B (figura 2)

Essa parte do sistema de segurança (figura 2) permite que o módulo SIM800L efetue uma ligação para a polícia, já o módulo DFPlayer é responsável por gerar a voz ouvida pelo atendente. Observe que no Arduino (B) existe uma indicação de que o pino 5 está conectado na porta 10 do Arduino Mega (C), essa porta digital informa o Arduino B de que o Arduino Mega (C) sinalizou invasão na residência. Dois Arduinos foram necessários para que ambos os microprocessadores pudessem executar simultaneamente os comandos necessários para que os módulos funcionem em conjunto, já que na programação eles executam uma linha por vez, não poderiam lidar com o módulo SIM800L e o DFPlayer de uma vez.

O módulo SIM800L (figuras 2 e 8) exige uma boa alimentação para funcionar, por isso foi utilizado uma fonte externa com regulador de tensão, ele recebe 4,2V com 2A, ele tem em seu slot um chip sim, reconhece qualquer operadora e é esse chip que auxilia na ligação.

Já o módulo DFPlayer, precisa de um cartão SD com a gravação da voz que irá reproduzir para a pessoa que atender a ocorrência policial.

Figura 2- Conexões Arduino Mega (A) e Arduino Mega (B)

Fonte: Autor

2.3 Conexões Arduino Mega C e ESP32 (Figura 6)

No esquema de conexões da segunda parte do protótipo com o uso dos Arduinos, vemos o coração do gerenciamento do sistema.

– O ESP32 é responsável por receber comandos MQTT vindos do aplicativo Android como mostra figura 2. Além disso, o ESP32 faz leitura da temperatura ambiente e informa isso no app, com a ajuda do sensor de temperatura e Umidade DHT11, ele decide através de um relé o momento de ligar o Arduino Mega(c), já que para inicializar, sinais digitais externos atrapalham sua comunicação com o wi-fi. O servidor utilizado para obter a conexão MQTT foi o broker.hivemq.com, utilizando o MQTTbox para configurar o ClintID (Nick O’Leary,2015).

– O Arduino Mega(C) trabalha em conjunto com o ESP32, além de receber informações por sinal digital vindas do ESP32, que por sua vez recebe informações do aplicativo via conexão MQTT, ele também informa o ESP32 o status atual de segurança.

O status de segurança do sistema é dividido em três:

–Modo Família: Neste modo o led verde se mantém aceso para indicar o status, neste momento o alarme para de soar, caso estivesse tocando com o modo defcon4, o sensor de movimento não trabalha, essa pausa no sistema serve para a entrada autorizada do proprietário da casa, ou seus familiares sem disparar todo o sistema para defcon4.Esse status também pode ser acionado via app.

–Modo Alerta: Preparado para detectar invasões, deste modo observa incessantemente se houve uma invasão ou movimentação não autorizada no interior da residência. Mesmo que o sistema esteja em modo família em que todos os métodos de apoio contra invasão são silenciados, existe uma exceção que é o leitor de cartão de acesso; ao ler um cartão não registrado no sistema aciona o modo alerta, pois uma possível tentativa de invasão pode estar acontecendo.

–Modo Defcon 4: Status considerado crítico de segurança dentre os três citados. O DEFCON 4 se traduz em “prontidão acima do normal” em termos de status militar, e inclui vigilância de inteligência aumentada e medidas de segurança reforçadas. Para colocar isso em termos mais úteis, significa que você precisa estar um pouco mais pronto para enviar sua equipe (By Celebrity, 2018). No sistema de segurança a equipe considerada como reforço é o apoio da polícia militar, esse modo faz uma ligação para a polícia, informando as coordenadas da residência, explica que a mesma está sendo invadida e necessita de apoio policial, informa o nome do proprietário, juntamente com seus documentos necessários para solicitar esse apoio. Além de solicitar esse apoio, a sirene é disparada e permanece soando até que o proprietário a desative via app ou pessoalmente com o cartão de acesso registrado. Um sensor de movimento é direcionado para a porta de entrada, detectando a entrada não autorizada da residência.

- O buzzer tem a função de diferenciar o que o leitor do cartão de acesso pode identificar, quando um cartão não tem registro, acende o led vermelho, que fica próximo ao leitor de cartão conforme é exibido nas Figura 6, uma nota sol é soada com frequência de 392Hz. Quando um cartão tem registro, o led verde acende e uma nota dó é soada, com frequência 262 Hz.

- Resistor: para escolher o resistor ideal para a sirene, foi utilizado a equação (2) para saber qual resistor seria o mais apropriado. Por não ter um resistor exato, foi utilizado o conceito de ligar os resistores em série, como demonstrado na equação (2). A equação (1) também foi utilizada para determinar a resistência correta para utilizar com os leds, dado que a corrente deve ser de 20mA nos leds, resistores de 220ohms foram incluídos no circuito.

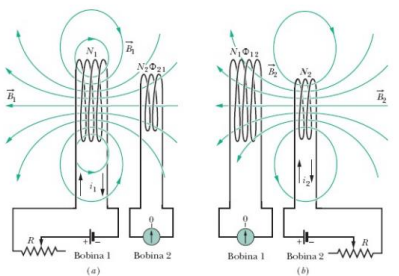

- Cartão de acesso: no interior do cartão, (figura 3) contém uma bobina e um chip que armazena a identificação daquele cartão de acesso, podem ser números e letras. No trecho de código a seguir (contido no Arduino mega C), é mostrado essa condição com a leitura do cartão de acesso que muda o status de segurança:

if (conteudo.substring(1) == “A3 62 24 0A”) //cartão branco. Nome: Alex Umbelino {

//Se o leitor de cartão reconhecer o cartão:

Serial.println(“Acesso permitido! Bem-vindo Alex Umbelino!”);

Serial.println();

digitalWrite(pinLedVerde, HIGH); // acende o led verde pois reconhece o cartão tone(pinBuzzer, 392, 200); // frequência e duração da nota sol

delay(200);

modoSegurancaStatus=1; // faz o sistema entrar em status modo família digitalWrite(pinLedVerde, LOW); // apaga o led verde para encerrar a interação }

Observe na condição acima que o “conteudo.substring(1)” é o que o leitor de cartão de acesso (figura 10) consegue obter como informação ao ler o cartão de acesso (figura 3), a identificação “A3 62 24 0A” é a informação obtida pelo transponder (chamado também de Tag) que é eletronicamente programado com informações e passado para o leitor de cartão de acesso (Módulo RFID-RC522).

Figura 3-Cartão de acesso e chip

Fonte: Autor

O módulo RFID-RC522 induz corrente elétrica no cartão de acesso (figura 3), com essa energia o chip do cartão de acesso passa suas informações para o módulo RFID-RC522 e seu decodificador. Como tratado no livro Haliday e Resnick 10ª edição:

Portanto, se duas bobinas estão próximas, como na figura 4, uma corrente i em uma das bobinas faz com que um fluxo magnético atravesse a outra bobina (enlaçando as duas bobinas). Se a corrente i varia com o tempo, uma força eletromotriz dada pela lei de Faraday aparece na segunda bobina. O processo foi chamado de indução, mas poderíamos ter usado a expressão indução mútua para ressaltar o fato de que o processo envolve a interação de duas bobinas e distingui-lo do processo de auto indução, que envolve apenas uma bobina.

Figura 4- Processo de auto indução

Fonte: Livro Haliday e Resnick 10ª edição-2016 capitulo 30, Indução e Indutância

– Sensor PIR (Detector) de Movimento é utilizado para detectar movimento não autorizado no interior da residência e assim ativar o modo defcon 4, ele é a chave para detectar que a casa não está em segurança, por ser muito sensível nessa análise, foi escolhido para esta tarefa. Como mencionado no artigo do Euler Oliveira do Blog Master Walker; O Sensor PIR (Detector) de Movimento é capaz de detectar movimento de objetos que exalam calor e que estejam dentro do seu raio de detecção que alcança até 7 metros. Com o sensor atuando, qualquer objeto (que exala calor) que se movimentar dentro do seu campo de detecção, fará com que a saída do mesmo seja ativada. O sinal 5V sai do cabo azul (figura5).

O corpo humano emite radiação e consequentemente há uma variação de luz infravermelha, logo, essa variação possibilita que o sensor identifique movimento dentro do seu raio de detecção. Vale ressaltar que o sensor detecta movimento e não presença de um corpo, logo, se o corpo permanecer estático dentro do raio de detecção do sensor é como se não existisse nada para ele detectar. (Figura 5 -Sensor PIR).

Figura 5- Sensor PIR

Fonte: Autor

if(podeAnalisar==1)

{

if(digitalRead(sensorMovPin)==1)

{

modoSegurancaStatus=3;

podeAnalisar=0;

}

}

A programação acima fica no Arduino mega C. Esta primeira condição permite que o sensor faça leituras fora do status modo família, fazendo leitura digital do sinal vindo do cabo azul, temos a segunda condição dentro da primeira acima. Se ela for considerada verdadeira, significa que o sensor detectou uma invasão, o “modSegurancaStatus” irá chamar uma condição que define o status do sistema como defcon 4.

– Servo motores: a cada movimento dos os servos motores, eles são ajustados em 30º, começando de 0º até 180º da esquerda para a direita. Tendo em vista que o protótipo inicia sua posição em 90º, podendo variar de 30º em 30º para a direita ou esquerda. O código de programação abaixo está no Arduino mega C e é ele que leva a câmera para esquerda.

if (digitalRead(cEsquerda) == HIGH) //recebe sinal do esp32 que recebeu ordem do app {

valor=valor+30;//ajuda a definir o movimento do servo motor

for(pos = pos; pos <=valor; pos=pos+1) //loop for que muda a posição do servomotor 1° por vez {

sBase.write(pos); //Linha de comando que muda a posição efetivamente delay(10);

}

}

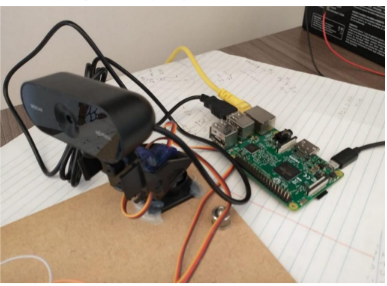

– Raspberry Pi 3 B é o nome do minicomputador, parecido com o PC, macbook ou notebook que você tem em casa ou no trabalho. A diferença é que este dispositivo é compacto e possui todos os principais componentes de um computador numa pequena placa do tamanho de um cartão de crédito. No protótipo ele será usado com nosso servidor de CFTV.

Como citado pela Intelbras, na prática, o CFTV engloba um conjunto de equipamentos que, quando ligados a uma central, oferecem ao estabelecimento comercial ou à residência um serviço de segurança por meio de imagens.

No raspberry foi instalado cartão SD de classe 10 com um sistema operacional que tem o motionEye como sua ferramenta foco, com base em Linux, o motionEyeOS é encontrado para diversas versões de raspberry pi para instalação no GitHub do desenvolvedor Calin Crisan com seu projeto sendo adicionado mais de 7,2 mil vezes como repositório favorito por usuários do GitHub, no link atualizado. (vide projeto MotionEye 2020) é possível baixar o sistema conforme a sua placa Raspberry compatível. A função do MotionEye é garantir que ao buscar pelo endereço ip do raspberry pi conectado na rede local, com uma webcam USB plugada via USB ou câmera ligada em sua entrada OV13850 da placa, seja possível visualizar no navegador as imagens captadas pela câmera em tempo real. Essas imagens ficam visíveis na tela “ver câmera” do aplicativo Android, como mostra a figura 16.

Na figura 7, podemos ver eu o protótipo utilizou uma webcam USB, a conexão com a internet foi estabelecida através de um patch cord, mais popularmente conhecido como “cabo de rede”, isso salienta a necessidade de uma infraestrutura básica para a instalação do sistema. O Raspberry Pi é alimentado com uma fonte de 5V e 2.5A

O Raspberry Pi 3 Modelo B é o modelo mais antigo da terceira geração do Raspberry Pi. Ele substituiu o Raspberry Pi 2 Modelo B em fevereiro de 2016. Veja também Raspberry Pi 3 Modelo B+, o mais recente produto da linha Raspberry Pi 3.

Quad Core 1,2 GHz Broadcom BCM2837 CPU de 64 bits

1 GB RAM

BCM43438 LAN sem fio e Bluetooth Low Energy (BLE) a bordo

100 Base Ethernet

GPIO estendido de 40 pinos

4 portas USB 2

Saída estéreo de 4 pólos e porta de vídeo composto

HDMI em tamanho normal

Porta de câmera CSI para conectar uma câmera Raspberry Pi

Porta de exibição DSI para conectar uma tela sensível ao toque Raspberry Pi Porta Micro SD para carregar seu sistema operacional e armazenar dados

Fonte de alimentação Micro USB comutada atualizada até 2,5ª

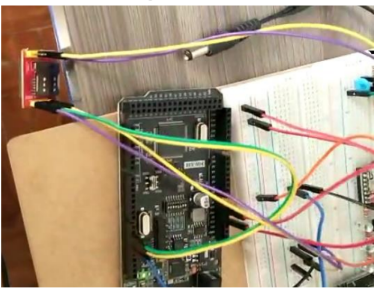

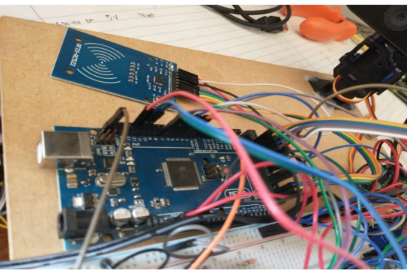

Figura 6- Arduino Mega (C), ESP32, componentes e módulos

Fonte: Autor

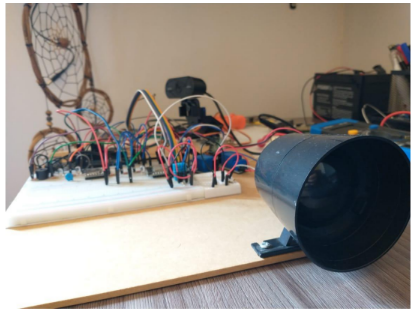

As fotos do protótipo a seguir representam partes do protótipo. A figura 7 mostra a webcam presa ao suporte de câmera que tem os servomotores, a câmera está conectada no USB do Raspberry Pi.

Figura 7- Raspberry Pi 3 B com Webcam e

Fonte: Autor

Na figura 8 vemos o módulo sim800L, responsável por abrigar um chip sim de operadora telefônica, conectado ao Arduino mega A. Na figura 9, é possível ver a sirene usada no projeto, conectada a um relé e sua alimentação, para que o Arduino mega C possa gerenciar seu acionamento.

Figura 8- SIM800L

Fonte: Autor

Figura 9- Visão lateral

Fonte: Autor

O leitor de cartão de acesso é visto conectado ao Arduino mega C na figura 10. Já na figura 11, podemos ver os leds indicadores do status de segurança e os leds que reagem em sincronismo com o uso do cartão de acesso, o buzzer está bem ao lado dos leds no canto inferior esquerdo.

Figura 10- Arduino C e suas conexões

Fonte: Autor

Figura 11- Arduino C e suas conexões

Fonte: Autor

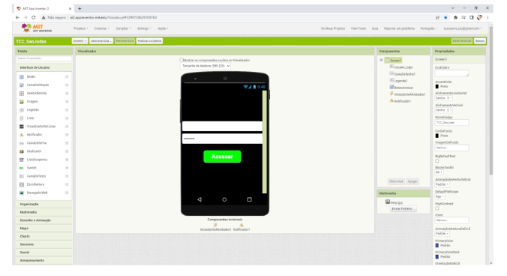

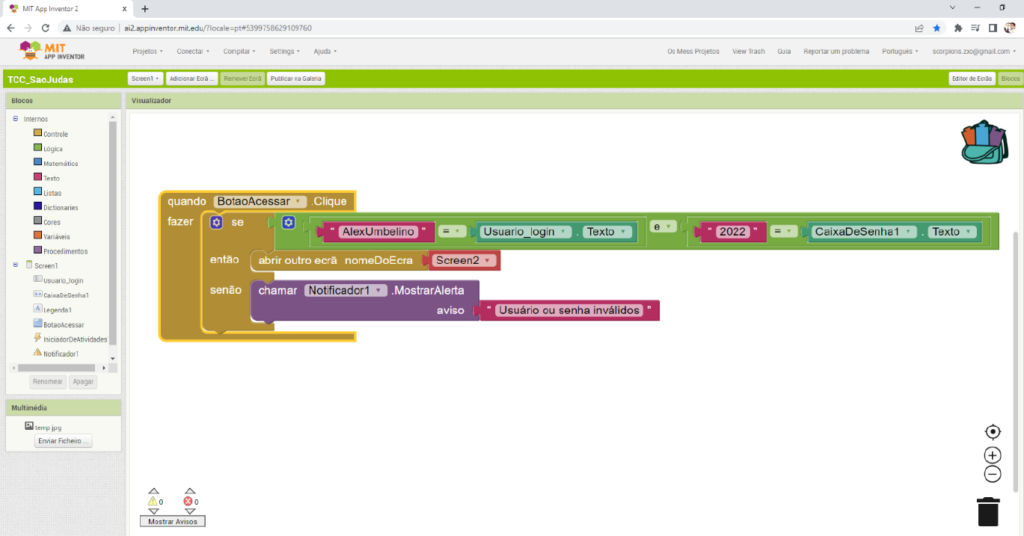

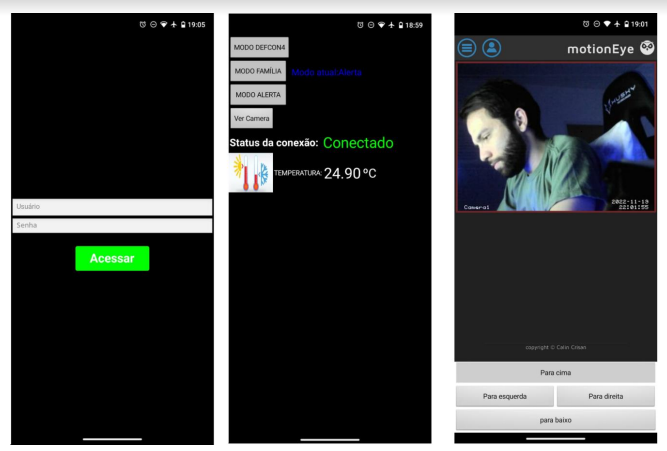

2.4 Aplicativo Android

O aplicativo Android foi desenvolvido na plataforma conhecida como aplicativo inventor (figura 12). Ao iniciar o aplicativo, um login é requerido, neste aplicativo foi incluído o acesso: -Login: AlexUmbelino

-Senha:2022

Depois de passar pelo login do aplicativo, iremos encontrar a tela que mostra o atual status de segurança, pode definir qual dos status de segurança o sistema deverá entrar depois do seu toque. Além disso, a segunda tela tem um sensor de temperatura que faz leituras constantemente mantendo a temperatura atualizada em tempo real.

Um botão chamado “ver câmera” abre a terceira tela do aplicativo que é usada para visualizar o interior da casa, ou seja, qual parte a câmera estiver apontada é dentro desta mesma tela que se muda o posicionamento da câmera. Observe que na figura 16 que existem quatro botões que auxiliam no gerenciamento da posição da câmera. Os servomotores são ajustados em 30º no sentido escolhido através do aplicativo.

Na criação do aplicativo no app inventor, existem duas etapas, a criação gráfica do aplicativo e a lógica por trás dele. Ao acessar a plataforma para criar o aplicativo tem a seguinte configuração:

Figura 12- Plataforma APP inventor

Fonte: Autor

A esquerda temos as funções que podem ser incluídas no aplicativo, na direita é possível gerenciar como essas funções irão agir. Já na edição da lógica, somos levados a parte da plataforma que te permite adicionar variáveis, loops e condições para criar a lógica da programação.

Na figura 13 é possível ver a lógica por trás da primeira tela do aplicativo, depois de digitar o usuário e senha na tela de login (vide figura 16). Depois de clicar em acessar uma condição faz uma comparação com o usuário e senha digitados com o usuário e senha salvo como senha padrão de acesso, caso estejam corretos, a segunda tela abre. Ao digitar um usuário e senha incorretos uma notificação aparece na tela para informar “usuário ou senha inválidos”.

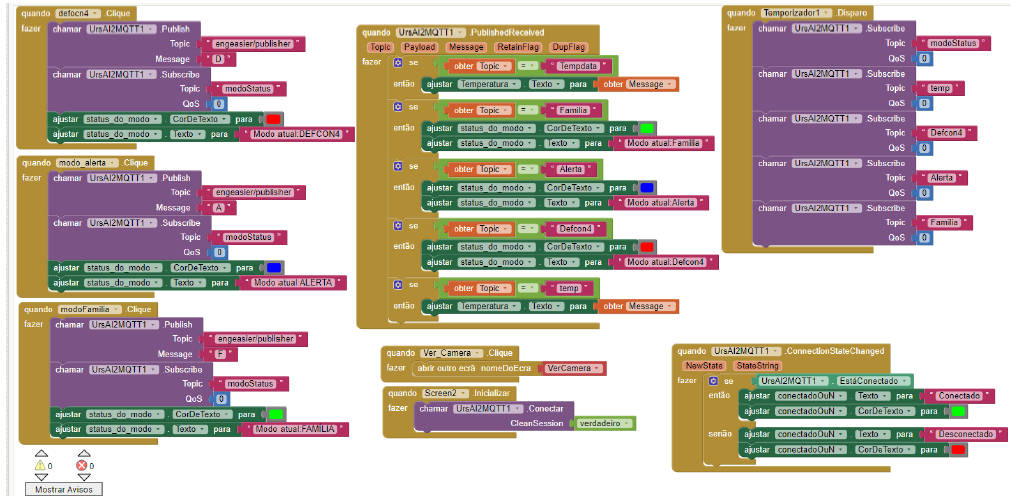

Figura 13- Lógica da primeira tela do aplicativo

Fonte: Autor

Analisando a figura 14, vemos que à esquerda existem três ações sobre o clique de botões, cada ação para um botão específico, sendo defcon 4, modo alerta e modo família respectivamente. Observando a ação do defcon 4 mais detalhadamente, ao fazer uma publicação na conexão MQTT com a mensagem “D” no tópico “modoStatus” a cor e o texto de exibição do atual status de segurança do sistema é alterado para no novo status de segurança do sistema. O “D” leva o sistema para o modo defcon 4, com a letra “A” o sistema entra em modo alerta. Para garantir remotamente que a casa se torne acessível sem o disparo do alarme de segurança, a letra “F” faz o sistema entrar em modo família. Cada letra é responsável por mudar para um status de segurança diferente, visivelmente no aplicativo com texto e cores diferentes para cada modo.

Para funcionar, o Protocolo MQTT utiliza um modelo de Publish/Subscribe onde permite que o cliente faça postagens e/ou capte informações enquanto o servidor irá administrar esse envio e o recebimento dos respectivos dados.

Em um MQTT haverá um publicador onde será responsável por publicar as mensagens em um determinado tópico onde um assinante irá inscrever-se neste tópico para poder acessar a mensagem.

Como não há uma conexão direta entre o assinante e o publicador, para que essas mensagens aconteçam, o protocolo MQTT irá precisar de um gerenciador de mensagens chamado de Broker (Guilherme Santos 2022).

O temporizador é responsável por se inscrever nas publicações feitas. O “modoStatus” atualiza o aplicativo em tempo real de como está o sistema de segurança, a inscrição “temp” atualiza o aplicativo das leituras de temperatura, feitas pelo sensor de temperatura conectado ao ESP32. No “Defcon3”, “Alerta” e “Família” temos a inscrição que avisa o ESP32 que deve mudar seu status de segurança conforme indicado pelo aplicativo.

No centro temos “UsrAi2MQTT1.PublishedReceived”, são as publicações recebidas do ESP32, são essas condições que atualizam a interface do aplicativo conforme o que vem do protótipo físico.

No canto inferior direito temos a tentativa de estabelecer a conexão MQTT, se UsrAi2MQTT1 estiver conectado, o texto de exibição da segunda tela do aplicativo irá ser alterado para “conectado” com a cor verde, caso contrário texto será “Desconectado” com a cor vermelha. Veja na figura 16.

Isso significaria uma falha de conexão com broker, servidor responsável por essa interação, ou seja, seu clinteID não está funcionando como deveria. Como mencionado no artigo Guilherme Santos 2022), vemos que seguindo essa mesma linha, caso o cliente queira tornar-se um Subscriber em algum tópico, ele deverá apenas encaminhar uma solicitação ao Broker que será capaz de fazer uma ligação entre o cliente e o tópico em questão.

–Broker – será o intermediário para fazer uma ponte de comunicação entre o Publisher e o Subscriber, se tornando responsável por fazer o recebimento, enfileiramento e envio das mensagens.

-Client (Cliente) – será o elemento que terá a capacidade de interagir com o Broker, podendo enviar e receber dados.

Por fim, ao clicar em “ver câmera” a terceira tela é iniciada. A última ordem dessa lógica a ser mencionada é a de que ao iniciar a tela dois, a conexão MQTT é solicitada.

Figura 14- Lógica da segunda tela do aplicativo

Fonte: Autor

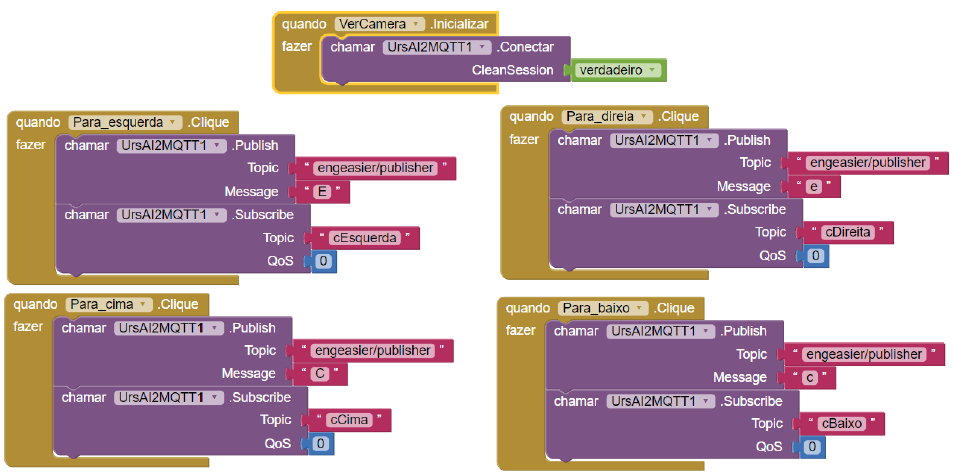

Como mencionado anteriormente, ao iniciar a aplicação da tela do aplicativo (figura 14), é necessário estabelecer a conexão MQTT, na terceira tela não é diferente (figura 15). Uma diferença entra a tela dois e a tela três é o fato de ela não precisar receber informações do protótipo, ela apenas ordena os próximos passos dele após o pressionar dos botões, por isso não se faz necessário um método para receber informações, nesta tela existem apenas quatro comandos:

-Tópico Engeasier/Publisher e inscrição cEsquerda, com a mensagem “E”, vira a câmera 30º para a esquerda.

-Tópico Engeasier/Publisher e inscrição cDireita, com a mensagem “e”, vira a câmera 30º para a direita.

-Tópico Engeasier/Publisher e inscrição cCima, com a mensagem “C”, vira a câmera 30º para cima. -Tópico Engeasier/Publisher e inscrição cBaixo, com a mensagem “c”, vira a câmera 30º para baixo.

Figura 15- Lógica da terceira tela do aplicativo

Fonte: Autor

Figura 16- Aplicativo Android, telas: um dois e três respectivamente

Fonte: Autor

2.5 – Configuração no moldem para acesso remoto à câmera IP

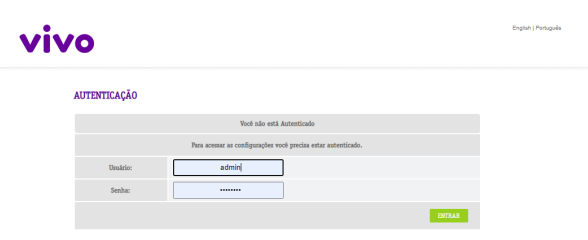

Estar conectado na sua rede local te permite acessar diversos dispositivos na sua residência. Mas para acessar um dispositivo que está na sua casa de outra conexão com a internet que não seja o provedor de rede da sua residência, se faz necessário alterar a forma como o endereço ip do Raspberry é visto pela rede local. Ao acessar o moldem com o usuário e senha admin (geralmente informado em uma etiqueta no moldem) podemos iniciar a configuração. Na figura 17, acesso ao moldem depois de inserir usuário e senha, basta clicar em entrar.

Figura 17- Acesso ao moldem

Fonte: Autor

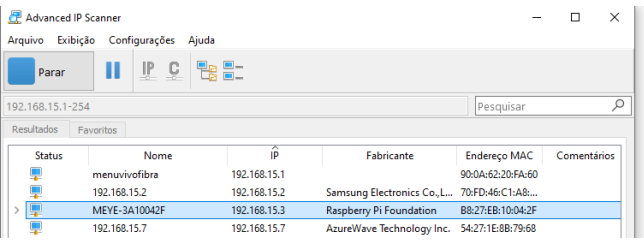

Para descobrir qual o Hostname e o selecionar para reservar o endereço ip e identificar qual o endereço MAC, foi utilizado um programa chamado Advanced IP Scanner (figura18). Depois de clicar em verificar, o programa mostra os dispositivos conectados na rede e seus endereços ip, sem deixar de documentar o endereço MAC e o nome do fabricante daquele dispositivo.

Figura 18- Advanced IP Scanner

Fonte: Autor

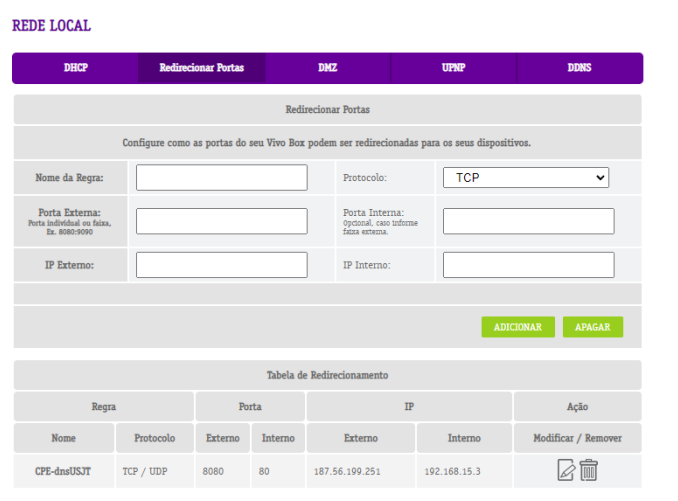

Figura 19- Redirecionamento de Portas

Fonte: Autor

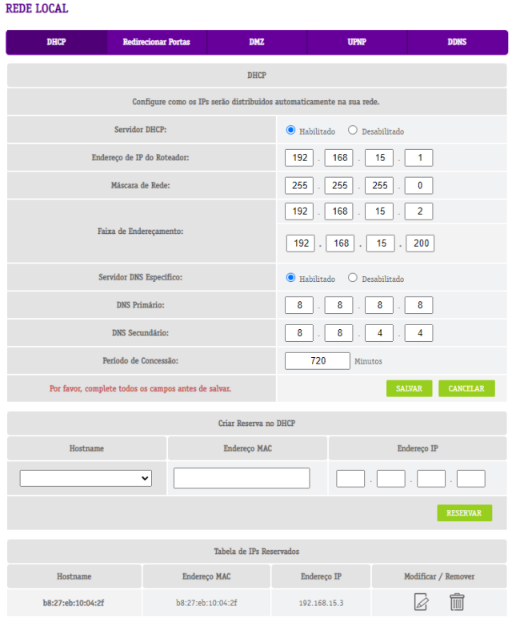

Acessando as configurações do moldem na aba de DHCP (figura 20) é possível visualizar a configuração da sua rede, vemos uma classe C com DNS específico do google. É muito importante reservar o endereço ip para o seu dispositivo conectado à rede que fará a disponibilização da câmera para internet, pois toda vez que o dispositivo ligar, ele será automaticamente conectado à internet com o mesmo endereço ip, no caso do raspberry ele foi definido com o endereço ip:192.168.15.3

Figura 20- Rede local, DHCP e DNS

Fonte: Autor

Na aba de redirecionamento de portas (figura 19), o protocolo TCP/UDP significa que a Internet tem de suportar aplicações com requisitos diferentes. A confiabilidade é o requisito essencial para a transferência de arquivos, enquanto o atraso e o jitter são os requisitos essenciais dos aplicativos de streaming. Todas as camadas contribuem para a operação bem-sucedida da Internet. Mas a camada que tem impacto direto no usuário do serviço é a camada de transporte. O TCP é um

Protocolo robusto sintonizado para redes com fio e é usado por muitos aplicativos. Aplicações de alta largura de banda, como streaming de vídeo e jogos on-line, usam o UDP como protocolo de transporte. O uso de UDP por esses aplicativos é considerado uma ameaça à estabilidade da Internet (2015 IEEE).

O já mencionado ip reservado ao raspbery Pi 3 B é inserido no ip interno pois ao acessar o ip externo somos redirecionados a ele. Mantenho esse ip externo no acesso à internet, visível na tela três do aplicativo. A conexão MQTT garante o gerenciamento remoto dos diversos dispositivos conectados ao ESP 32 e através de conexões digitais, controla o Arduino mega C. Mas para que se torne visível a câmera, com o endereço ip e de qualquer local do mundo, esse redirecionamento vindo do ip externo para o ip local do dispositivo, raspberry pi no caso, se faz necessário a contratação de um ip fixo externo ao contratar ou tratar com a operadora de internet.

3. Resultados e Discussão

O sistema de segurança visa proteger a integridade da residência, com uma câmera de acesso remoto, tornando assim possível visualizar dentro da residência em tempo real, utilizando o aplicativo Android, é possível controlar o posicionamento da câmera.

Com três status de segurança, o modo família (modo reservado para desativar o alarme via app ou cartão de acesso). Modo alerta, mantém o sistema de segurança atento a possíveis violações, o sensor de presença fica preparado para fazer leituras de movimentos no interior da casa, com foco na porta de entrada da residência. O modo defcon4 é alcançado com a invasão da residência, um alarme é soado enquanto o modo defcon4 estiver ativado, em paralelo, o sistema liga para a polícia automaticamente, avisando que a casa está sendo invadida e informa ao ouvinte, as coordenadas do endereço com o nome do dono da casa e seus documentos necessários para acionar a polícia. O Aplicativo permite o gerenciamento dos status de segurança, podendo tornar a casa acessível a um familiar que esteja prestes a entrar na casa sem um cartão de acesso, ao acionar modo família via app, o dono da casa precisa estar conectado à internet de qualquer lugar do mundo. Ao ler um cartão registrado, o leitor de cartão de acesso pode desativar o alarme e colocar o sistema em modo família. Ao ler um cartão desconhecido entra em modo alerta, pois supõe uma possível tentativa de acesso indesejado, usando um cartão não registrado.

4. Considerações Finais/Conclusões

O objetivo geral deste trabalho foi desenvolver um protótipo de sistema de segurança sem relação com os sistemas oferecidos pelo mercado atual. Com foco nesse desenvolvimento desprendido de reparo e manutenção de empresas, foi realizado uma análise das reais necessidades de um sistema de segurança e quais fragilidades uma residência apresentaria.

O protótipo desenvolvido atendeu as expectativas gerando resultados satisfatórios e provando a eficiência de um sistema bem elaborado para garantir vigilância constante da residência, inspecionar e reportar quão segura a residência pode ficar na ausência do proprietário. O protótipo demonstrou ser eficiente e sensível a tentativas de acesso não autorizadas e a reconhecer as orientações e comandos recebidos através do aplicativo Android e do leitor de cartão de acesso. O método de construção do protótipo de sistema de segurança funcional foi construído com o uso de microcontroladores, módulos, sensores, componentes eletrônicos, câmera, sirene e aplicativo Android, conexão MQTT e CFTV sigla de Circuito Fechado de TV. Em materiais em inglês, você pode encontrar o conceito como CCTV, que nada mais é do que Closed Circuit Television (Intelbras 2020). O código fonte da programação deste trabalho é extenso e está disponível no link do google drive, vídeo nas referências (artigo USJT).

5. Referências

Livro

David Halliday e Robert Resnick: Eletromagnetismo – Volume 3 – 10ª Edição – 2016 – capítulo 30, Indução e Indutância.

RAMALHO JÚNIOR, Francisco, FERRARO, Nicolau Gilberto, SOARES, Paulo Antônio de Toledo. Os fundamentos da física. 9 ed. v.3: Eletricidade – 3º Ano. São Paulo: Moderna, 2007. ISBN: 9788516056599

Artigo de jornal

ESTADÃO. A eficiência dos sistemas de segurança. 2018. Disponível em: http://patrocinados.estadao.com.br/verisure/a-eficiencia-dos-sistemas-de-seguranca/. Acesso em: 11 ago. 2022.

GLOBONEWS, Léo Arcoverde e. Paula Araújo. Roubos e furtos a condomínios crescem 56% no estado de SP em 2018. 17 jul. 2018. Disponível em: https://g1.globo.com/sp/sao paulo/noticia/roubos-e-furtos-a-condominios-crescem-56-no-estado-de-sp-em-2018.ghtml. Acesso em: 8 jul. 2022.

INTELBRAS. CFTV: saiba tudo sobre esse sistema |. 28 ago. 2020. Disponível em: https://blog.intelbras.com.br/cftv-saiba-tudo-sobre-esse-sistema/. Acesso em: 26 nov. 2022.

Internet

ALARMECENTER. Sirene piezo alta potência glk GK-10 120db – Alarme Center em Curitiba. 2022. Disponível em: https://alarmecenter.com/produto/sirene-piezo-alta-potencia-glk-gk-10-120db/?utm_source=Google%20Shopping&utm_campaign=Alarme%20Center%20GS& utm_medium=cpc&utm_term=5694&gclid=Cj0KCQiAj4ecBhD3ARIsAM4Q_jGb_E6tGP9 b98MacFyMvyV4KmiPIg6hYog2uYq2foqTgH-rN0sid1QaAge5EALw_wcB. Acesso em: 11 ago. 2022.

ARDUINO Microcontroller Processing for Everyone! Third Edition | Synthesis Lectures on Digital Circuits and Systems. Ago. 2013. Disponível em: https://www.morganclaypool.com/doi/abs/10.2200/S00522ED1V01Y201307DCS043. Acesso em: 15 jul. 2022.

ARDUINO PubSubClient – MQTT Client Library Encyclopedia. 13 jul. 2015. Disponível em: https://www.hivemq.com/blog/mqtt-client-library-encyclopedia-arduino-pubsubclient/. Acesso em: 9 jun. 2022.

ARDUINO E. CIA. Como usar um sensor de presença PIR com Arduino – Arduino e Cia. 5 jun. 2014. Disponível em: https://www.arduinoecia.com.br/sensor-presenca-arduino-modulo-pir-dyp me003/. Acesso em: 11 ago. 2022.

AZEVEDO, Iuri. Diferença entre o sinal analógico e o digital – prototipando. 2020. Disponível em: https://labprototipando.com.br/2020/05/08/diferenca_entre_o_sinal_analogico_e_o_digital/. Acesso em: 10 ago. 2022.

BARRETT, Steven. Arduino Microcontroller Processing for Everyone! Third Edition | Synthesis Lectures on Digital Circuits and Systems. Abr. 2015. Disponível em: https://www.morganclaypool.com/doi/abs/10.2200/S00522ED1V01Y201307DCS043. Acesso em: 25 nov. 2022.

Brasil Paralelo S/A, Porto Alegre-RS, 18 ago. 2022. Disponível em: https://www.brasilparalelo.com.br/artigos/seguranca-publica-brasil. Acesso em: 24 nov. 2022.

CELEBRITY. O que é o defcon 4? 22 nov. 2018. Disponível em: https://celebrity.fm/pt/why-is defcon-4-2/. Acesso em: 8 out. 2022.

Clipping – Segs – Portal Nacional de Seguros, Saúde, Veículos, Informática, Info, Ti, Educação, Eventos, Agronegócio, Economia, Turismo, Viagens, Vagas, Agro e Entretenimento, Santos-SP, 28 set. 2022. Disponível em: https://www.segs.com.br/mais/economia/359888-aumento-de-roubos-a-comercios-residencias-e-bancos-evidencia-importancia-de-investimento-em-alta seguranca#:~:text=Em%20n%C3%BAmeros%20absolutos%2C%20os%20roubos,2020%20para% 2033.911%20em%202021. Acesso em: 24 nov. 2022.

CRISAN, Calin. motioneye-project / motioneyeos. 7 jun. 2020. Disponível em: https://github.com/motioneye-project/motioneyeos/releases/tag/20200606. Acesso em: 14 jul. 2022.

ESTÚDIO NSC. Com monitoramento eletrônico, 94% das tentativas de roubo a propriedades protegidas terminam em fracasso. 21 jul. 2022. Disponível em: https://www.nsctotal.com.br/noticias/com-monitoramento-eletronico-94-das-tentativas-de roubo-a-propriedades-protegidas-terminam. Acesso em: 2 nov. 2022.

FAMATECH. Advanced IP Scanner abaixe o scanner de rede gratuitamente. 2002. Disponível em: https://www.advanced-ip-scanner.com/br. Acesso em: 14 out. 2022.

Grupo Controle Informática, Limeira – SP, 2021. Disponível em: https://controleinformatica.com.br/2021/08/07/beneficios-do-alarme-residencial/. Acesso em: 24 nov. 2022.

Grupo Veper – Empresas de Segurança, Vigilância, Monitoramento e Serviços, Curitiba-PR, 8 jun. 2017. Disponível em: http://grupoveper.com.br/2017/06/08/por-que-investir-em-sistemas-de seguranca-residencial/. Acesso em: 24 nov. 2022.

HAL ABELSON E. MARK FRIEDMAN. MIT App Inventor. 12 jun. 2010. Disponível em: https://appinventor.mit.edu/. Acesso em: 5 maio 2022.

HIVEMQ. MQTT Client and Broker and MQTT Server and Connection Establishment Explained – MQTT Essentials: Part 3. 17 jul. 2019. Disponível em: https://www.hivemq.com/blog/mqtt essentials-part-3-client-broker-connection-establishment/. Acesso em: 10 jun. 2022.

KUMAR, S. Suresh; RAJAN, D. Palanivel; IGGALORE, Yogesh M. MQTT. In: KUMAR, S. Suresh; RAJAN, D. Palanivel; IGGALORE, Yogesh M. Internet of Things. First edition. | Boca Raton, FL : CRC Press/Taylor & Francis Group, LLC, 2021.: CRC Press, 2020. p. 189-208. ISBN 9781003032441. Disponível em: https://doi.org/10.1201/9781003032441-13. Acesso em: 12 ago. 2022.

MELO, Pâmella Raphaella. “Primeira lei de Ohm”; Brasil Escola. Disponível em: https://brasilescola.uol.com.br/fisica/primeira-lei-de-ohm.htm. Acesso em 2 de novembro de 2022. MFRC522 Datasheet | NXP Semiconductors – Datasheetspdf.com. 27 abr. 2016. Disponível em: https://datasheetspdf.com/datasheet/MFRC522.html. Acesso em: 22 nov. 2022.

MÓDULO RFID RC522 Mifare com Arduino. 20 nov. 2017. Disponível em: https://portal.vidadesilicio.com.br/modulo-rfid-rc522-mifare/. Acesso em: 23 jul. 2022.

O’LEARY, Nick. Arduino PubSubClient – MQTT Client Library Encyclopedia. 13 set. 2018. Disponível em: https://www.hivemq.com/blog/mqtt-client-library-encyclopedia-arduino pubsubclient/. Acesso em: 15 set. 2022.

Revista Segurança Eletrônica, São Paulo-SP, 2017. Disponível em: https://revistasegurancaeletronica.com.br/apesar-da-alta-de-assaltos-brasileiro-investe-pouco-em segurancaresidencial/#:~:text=Estima%2Dse%20que%20somente%2015,ao%20longo%20dos%20%C3%BA ltimos%20anos. Acesso em: 24 nov. 2022.

SANTOS, Guilherme. Protocolo MQTT: O Que é, Como Funciona e Vantagens. 20 maio 2022. Disponível em: https://www.automacaoindustrial.info/mqtt/. Acesso em: 2 nov. 2022.

TECH, Company of sim. SIM800L Design Datasheet pdf – Hardware Design. Equivalent, Catalog. 27 jul. 2015. Disponível em: https://datasheetspdf.com/pdf/989664/SIMCom/SIM800L/1. Acesso em: 11 ago. 2022.

Terra. Aumentam roubos em residências durante as férias de final de ano. 16 dez. 2016. Disponível em: https://www.terra.com.br/noticias/dino/aumentam-roubos-em-residencias-durante as-ferias-de-final-de-ano,02e948866c63459e2b9a4f8ede312bbahymf3xp1.html. Acesso em: 17 nov. 2022.

ULLIS Roboter Seite/AI2 MQTT. 7 out. 2020. Disponível em: https://ullisroboterseite.de/android-AI2- MQTT-en.html. Acesso em: 12 maio 2022.

ULLIS Roboter Seite/AI2 MQTT. 7 out. 2020. Disponível em: https://ullisroboterseite.de/android-AI2- MQTT-en.html. Acesso em: 21 out. 2022. UMBELINO, Luiz Alex. Update your browser to use Google Drive, Docs, Sheets, Sites, Slides, and Forms – Google Drive Help. 1 nov. 2022. Disponível em: https://drive.google.com/drive/folders/1iSz5bfCyfFmxGvenj5WA-2vdlWlLiM6O?usp=sharing. Acesso em: 1 nov. 2022.