APPLYING IDS-BASED METHODOLOGY, SOLVING CLOUD VULNERABILITIES (SAAS)

REGISTRO DOI: 10.69849/revistaft/ni10202411250649

Iago Oliveira Cardial1

Orientador: Sérgio Rabelo

O grande avanço tecnológico, nos proporcionou o uso de sistemas em nuvem, armazenamento e a distribuição de arquivos por meio da internet, principalmente o Saas (Software como Serviço), bastante utilizado pelas empresas hoje em dia, pelo fato da grande vantagem da escalabilidade e praticidade. Todavia, em meio a essa tecnologia, aumentaram os ataques Ransomware, tipo de malware projetado para criptografar áreas de armazenamento de dados de computadores e servidores, ocasionando perca de acesso aos dados de usuários na nuvem. O objetivo central do trabalho é aplicar metodologia baseada em IDS (Sistemas de detecção de intrusos), utilizando a ferramenta Snort em um ambiente de rede virtualizado no Oracle Virtualbox, na máquina virtual Kali Linux, para analisar e resolver problemas com ataques Ransomware na nuvem. Propõe-se, assim, apresentar ideias, reflexões, para treinar os usuários, de modo que consigam tomar medidas de segurança contra esses ataques, caso ocorra em qualquer momento, dificultando o trabalho de cibercriminosos. Para manter esse ambiente de armazenamento limpo e seguro, precisamos ter a cooperação do software de segurança, com regras e alertas sempre atualizadas, junto a equipe de monitoramento.

Palavras-Chave: IDS. Ransomware. Saas. Snort.

Advances in technology have led to the use of cloud systems, the storage and distribution of files over the Internet, especially Saas (Software as a Service), which is now widely used by businesses due to its great advantage of scalability and practicality. However, in the midst of this technology, there has been an increase in ransomware attacks, a type of malware designed to encrypt data storage areas on computers and servers, causing users to lose access to their data in the cloud. The main objective of this work is to apply a methodology based on IDS (Intrusion Detection Systems), using the Snort tool in a virtualized network environment in Oracle Virtualbox, on the Kali Linux virtual machine, to analyze and solve problems with ransomware attacks in the cloud. The goal is to present ideas and considerations to train users to take security measures against these attacks should they occur at any time, making the work of cybercriminals more difficult. To keep this storage environment clean and secure, we need the cooperation of the security software, with rules and alerts that are always up to date, together with the monitoring team.

Keywords: IDS. Ransomware. Saas. Snort.

1. INTRODUÇÃO

Atualmente sistemas baseados em nuvens, ou especificamente o modelo SaaS (Software como serviço) está ampliando sua infraestrutura, nos ramos empresariais, principalmente pelo fato de que esse tipo de sistema não precisa ser instalado ou baixado, com mais flexibilidade, escalabilidade e segurança, você poderá ter acesso as aplicações via web com seu cadastro, em que são administrados por terceiros.

O Mercado da Nuvem, vem evoluindo bastante no início de 2024, no segundo trimestre, a infraestrutura em nuvem gerou gastos de US$ 79 bilhões em empresas como por exemplo Google, Amazon e Oracle que o adquiriram para seus serviços, um aumento de 20% em relação ao segundo trimestre 2023 [1].

Em um ambiente onde as empresas priorizam a utilização do sistema Saas, não podemos esquecer que quanto maior o fluxo de movimentação ou transferência de dados, maior será os ataques Ransomware, por cibercriminosos que impedem a vítima de ter o acesso às informações, e força ela a pagar em troca da chave de segurança. No final de 2021, estima-se que um negócio será alvo de um ataque de Ransomware a cada 11 segundos [2]. Isso quer dizer que muitas empresas deverão dar um alto investimento em segurança da internet, e para isso vamos apresentar uma solução que possa ajudar a manter o máximo de segurança possível.

Sistema de Detecção de Intrusão (IDS) é basicamente um software independente ou embutido em um hardware, que monitora eventos maliciosos em uma rede ou em uma máquina, em busca de sinais comportamentais. No caso em empresas que utilizam serviço em nuvem (Saas) onde o acesso é via web, podemos avaliar as movimentações que ocorrem durante o acesso aos dados da aplicação, na procura de ataques Ransomware.

Com o grande uso de sistemas em nuvens (SaaS) nas empresas, poderíamos ter mais segurança nesse ambiente, pois é um local de dados sensíveis, no qual e inaceitável perdê-lo. Mas com grande aumento em escala de ataques, estamos inseguros nesse local.

Propor uma solução para problemas de ataques Ransomware tanto em seus métodos quanto vetores, em sistemas em nuvem (SaaS), utilizando o IDS (Sistemas de detecção de intrusos), como por exemplo a ferramenta Snort (IDS/IPS). Para manter esse local de trabalho mais seguro para os seus negócios, identificando o quanto os ataques Ransomware é prejudicial para os usuários, verificando os ataques Ransomware em sistema em nuvem (Saas), e por último analisar os resultados do sistema de detecção de intrusão.

1.1 Justificativa

A computação em nuvem é um ambiente muito amplo de serviços, pois permite ao usuário maior flexibilidade e escalabilidade, diferente de um sistema local, como por exemplo ter acesso a arquivos e software em qualquer lugar e em qualquer dispositivo, que tenha conexão com a internet, empresas por exemplo podem trabalhar com acesso remoto, uma infraestrutura que em conjunto com servidores e metodologias de segurança, consegue manter dados mais seguros do que sistemas convencionais [3].

Serviços na nuvem, tem atraído 78% das empresas em 2023, pois o modelo de negócios que esse sistema oferece, favorece o trabalho em diversos setores, focando no principal objetivo das startups, redução de custos, agilidade, menor prazo para os clientes, entre outros. [4].

Em contra partida uma porcentagem das empresas não possui esse modelo de serviço, por que não estão preparadas para obter no que ela pode oferecer, as vezes por falta de conhecimento e outra por receio de mudar seu plano de negócios [5].

Por ser bem complexo e bem estruturado, essa infraestrutura de serviço em nuvem pode ocorrer sim, vários ataques cibernéticos, de todo tipo, pois uma mínima brecha de segurança, pode ocasionar danos críticos a acessos indevidos, com múltiplos documentos sigilosos de usuários, gravados nos servidores, que podem ser criptografados como no caso de ataques Ransomware [6].

Para solucionar problemas como esse, as startups devem garantir uma metodologia baseada em segurança avançada, confiável e equipe treinada. Como são vários tipos de ataques, é praticamente impossível de se evitar todos, pois os malwares estão cada vez mais evoluindo para penetrar com facilidade na rede. Usando com protocolos de segurança adequados como softwares (IDS e IPS), consegue diminuir o risco de algo acontecer, como por exemplo o software de código aberto (“Snort”), que é um sistema de detecção e prevenção de intrusão de rede, podendo analisar trafego em tempo real e o fluxo de dados na rede.

1.1. OBJETIVOS

1.1.1. Objetivo Geral

Propor uma solução para detecção de ataques Ransomware e seus vetores em sistemas em nuvem (SaaS), utilizando a ferramenta Snort (IDS/IPS).

1.1.2. Objetivo Específicos

– Identificar como os ataques ransomware pode ser prejudicial para privacidade dos usuários.

– Explicar funcionamento do software Snort.

– Analisar Sistemas de Nuvem (SaaS).

– Verificar ataques dos vetores do Ransomware nos Sistemas em Nuvem (SaaS).

– Analisar o resultado do Sistemas de detecção de intrusos no Snort.

2. REFERENCIAL TEÓRICO

Percebe-se que muitas organizações empresariais precisam gerenciar seus documentos e papeis de maneira segura e organizada, afim de gerar agilidade e praticidade na hora de emitir ou apresentar um determinado relatório, e para isso é preciso utilizar armazenamento baseado em nuvem, essa que entende se como,

– “A nuvem separa as aplicações e os recursos de informação de sua infraestrutura básica, e os mecanismos utilizados para entregá-los” [7].

Assim compreende-se que essa arquitetura possui várias coleções de serviços que ajudam na rapidez de organização, alocação, armazenamento de diversas demandas.

Com o aumento de sistemas baseados em nuvem, um novo modelo de armazenamento vem tomando de conta do mercado, dando agilidade e facilidade de organização, conhecido como Software em Nuvem como um Serviço (SaaS), entende- se que,

As aplicações são acessíveis por vários dispositivos através de uma interface simples de cliente como um browser web (exemplo: webmail). O consumidor não gerencia ou controla a infraestrutura adjacente na nuvem, incluindo rede, servidores, sistemas operacionais, armazenamento, ou nem mesmo as capacidades individuais da aplicação, com a possível exceção de parâmetros limitados de configuração da aplicação específicos para os usuários [8].

O consumidor não precisa instalar, atualizar, configurar o Hardware e Software para poder ter acesso a nuvem, pois esse tipo de armazenamento é feito basicamente utilizando o navegador e seus dados de e-mail e senha para garantir a segurança de seus arquivos [9].

O sistema de segurança do Saas, não se garante muito se dados forem pegos, pois as chaves de autenticação não serão mais o mesmo, caso houver um ataque Ransomware. Para manter esse ambiente seguro, usa-se o IDS (Sistema de Detecção de intrusão), desse modo entende-se por IDS:

Detecção de Intrusão define-se como o processo de monitorar eventos que estão ocorrendo em um sistema computacional ou em uma rede de computadores, buscando tráfego intrusivo. Incidentes de segurança possuem várias causas, como a propagação de um malware (Ex.: worms, spyware, trojan), atacantes tentando elevar privilégios para acessar sistemas não autorizados, entre outros [10].

Esse sistema é composto por Hardware e Software no qual ele ficaria monitorando todo o trafego de rede, tentando identificar qual ataque surgiu naquele momento, alertando o usuário e precavendo uma maneira de defender desses cibercriminosos [11]. Muitas vezes o cliente perde autenticação da nuvem e divulgação de seus dados por meios de falha de segurança. Um dos maiores ataques nesses sistemas em nuvem que vem crescendo é o Ransomware.

“Se trata de um tipo especifico de malware que nega o acesso do usuário a seus dados, criptografando conjuntos inteiros de dados e demandando um resgate (ransom, em inglês), para que o usuário possa ter o acesso às suas informações restabelecido” [12].

Quando esses Ransomware penetram na nossa rede por meio de sites desprotegidos, arquivos desconhecidos, os cibercriminosos conseguem acessar e monitorar suas contas de usuário da própria nuvem, onde irá conter seus principais dados, assim mudam a autenticação da conta e em troca do acesso eles pedem uma quantia significativa. Com isso você perde o acesso a sua conta [13].

2.1 (SaaS) Software como serviço

A Cloud Computing ou Computação em Nuvem é um novo modelo de infraestrutura da tecnologia, na qual, junto com a ligação a internet, nos permite ter acesso a diversas aplicações e serviços em qualquer lugar que esteja conectado.

E a sua definição é como um tipo de,

“Sistema paralelo e distribuído que consiste num conjunto de computadores interligados e virtualizados” [14].

Se perguntarmos para uma pessoa sobre computação em nuvem a primeira coisa que ela imaginaria era a arquitetura SaaS (software como serviço), pois software como OneDrive, Google Docs, Skype, Facebook usam este tipo de arquitetura, o SaaS é a camada mais alta da computação em nuvem, pois é nela que o usuário final terá acesso, pelo fato de que esta camada não precisa de licença para poder utilizá-la.

A infraestrutura SaaS,

“quebra o modelo tradicional de software por encomenda, uma vez que as aplicações são totalmente ofertadas pela internet” [14].

Ou seja, ele não precisa comprar para poder usar o produto, você tem a opção de adquirir o licenciamento, por isso se chama “Software como serviço”, pois ele te oferece a oportunidade de acessar essa plataforma ou um software gratuitamente, está também disponibiliza vários serviços e aplicações completas para o cliente. Os arquivos podem ser acessados por meio da web, navegadores e celulares, as aplicações podem ser executadas dentro da nuvem em maquinas com poucos recursos.

Este tipo serviço é recomendado para empresas de pequeno porte pois não precisa do alto investimento para essa infraestrutura ou que não tem condições de arcar com as licenças, fazendo com que em vez de gastar, você iria causar uma redução nos custos.

Vantagens: Agilidade na produção de trabalhos em curto período de tempo, praticidade, pois você não iria precisar comprar a licença ou também gerenciar a plataforma, vários funcionários trabalhando ao mesmo tempo, em qualquer local, usando o mesmo prestador de serviço.

Desvantagem: Segurança, pois a responsabilidade é de cargo da equipe de TI que repassam para outros responsáveis.

2.2 Sistema de detecção de intrusão (IDS)

Com o surgimento da internet na década de 60 e até a sua ascensão na década de 80, foram já introduzidas nos ambientes industriais da época, assim fazendo o bom uso da rede para fins benéficos. Algumas pessoas tinham os computadores pessoais, mas não tinham acesso ainda. No final da década de 80 começaram a surgir uma espécie de primeiro ataque Ransomware chamado de “Trojan AIDS” [16], criptografava o disco rígido das vítimas. Assim surgiu o IDS (Sistema detecção de intrusão) um dos primeiros projetos de segurança na década de 80.

Nos dias de hoje, o IDS é uma das tecnologias mais usadas em segurança da tecnologia, um ambiente muito bom e benéfico para trabalhar com computação em nuvem, pois ele possui um sistema útil que suportam a infraestrutura do Cloud Computing SaaS, capaz de localizar e alertar ao usuário acessos indesejáveis, arquivos maliciosos e ataques Ransomware por meio da rede de empresas, industrias e ambientes de estudo.

O IDS tem como principal objetivo fazer o monitoramento de atividades maliciosas, tanto em ambientes internos quanto externos, identificando e alertando ao administrador sobre o trafego de ataques na rede, ao final envia um relatório que é armazenado no banco de dados, onde ele será comparado com logs de relatório anteriores para ter a validação do resultado. O IDS é uma espécie de reforço na segurança do sistema operacional, ele atua junto ao firewall e o antivírus da máquina, possuindo componentes que auxiliam e executam funções de alerta e informações, através de sensores, analisadores e interface com o usuário.

2.3 Métodos de detecção

O IDS possui dois tipos de detecção de ataques são eles detecção por anomalia e detecção por assinatura, onde o mais eficiente nestes tipos de ataques em cloud computing é o de assinatura [17].

Assinatura possui diversas regras já formadas por padrões de ataques conhecidos, em uma base de dados, na qual identifica de forma imediata os ataques na rede de computadores, evitando resultados de validação opostos. Como os ataques Ransomware ocorrem nos tráfegos de rede durante o acesso a arquitetura de nuvem SaaS, esse tipo de detecção de intrusão é eficaz nessa situação, ele armazena a regra de resolução no banco de dados, e se caso, ocorra novamente esse tipo de problema ela soluciona imediatamente [18].

Anomalia detecta atividades maliciosas fora do padrão da rede, ou seja, tem a maior probabilidade de detectar ataques desconhecidos da rede, mais também pode ocorrer que a validação são seja correta na primeira instancia, pois não possui as regras mantidas no banco de dados como a anomalia [19].

2.4 Localização da detecção

O sistema de detecção de intrusão deve ficar localizado entre o Switch e o Firewall, em um local estratégico para melhor eficácia na detecção, realizando a captura dos pacotes e armazenando no banco de dados, quando o administrador acessar a arquitetura de nuvem SaaS. [20].

2.5 Snort

O Snort é um sistema de detecção de intrusos (IDS) e um sistema de prevenção de intrusos (IPS), capaz de analisar o trafego de rede em tempo real nos endereços de IP e identificar diversos tipos de ataque, utilizando uma linguagem de regras para verificar pacotes de dados maliciosos vindo de outra rede não identificada e gerando alertas para o usuário, possui mecanismo e comandos perfeitos para garantir a segurança do armazenamento em nuvem [21].

Snort é um software de código aberto gratuito para qualquer tipo de empresas e pessoas terem acesso, uma boa opção para quem trabalha com negócios em nuvem, para garantir maior segurança nos seus dados e reduzindo a quantidade de ataques cibernéticos, é um framework bem leve capaz de rodar em máquinas com requisitos básicos e funcionamento bem simples [22].

A arquitetura do Snort possui quatro módulos principais:

– Sniffer: Coleta os pacotes que trafegam na rede e encaminham para ser pré processados [23].

– Pré-Processador: Coletam esses pacotes e classificam o tipo de serviço e encaminham para o mecanismo de detecção [24].

– Mecanismo de detecção: Aqui os pacotes são identificados e comparados com regras prontas para cada tipo de situação e caso seja identificado geram o alerta [25].

– Alertas e Registro: alerta o usuário sobre o ataque e exibe toda a informação do ataque na interface, gerando um log de registro ao detalhado ao final [26].

3. METODOLOGIA

A finalidade deste estudo é proporcionar um conhecimento aos usuários, sobre a segurança que essa metodologia de detecção de intrusão (IDS), pode diminuir em porcentagens mínimas os riscos de invasão nos serviços da nuvem (Saas).

Para esse trabalho utilizamos uma metodologia aplicada, bibliográfica e descritiva, no intuito de estudar artigos, livros e pesquisas acadêmica sobre detecção de intrusão na “Cloud Computing”.

Após vários estudos e utilizando o conhecimento teórico sobre o tema abordado, foi implementado testes em ferramentas de detecção de intrusão e optei pelo “Snort”, um sistema tanto de detecção quanto prevenção (IDS/IPS), perfeito para o nosso resultado final.

Foi utilizado um ambiente de rede virtual para simulação do ataque e detecção, no software Oracle VirtualBox, criando uma máquina virtual com sistema operacional Kali Linux, que seria a vítima e a máquina física utilizando o sistema operacional Windows 10, que seria o atacante.

Ao final dos testes, obtive o resultado positivo, com as respostas das regras implementadas no Snort.

4. RESULTADO E DISCUSSÕES

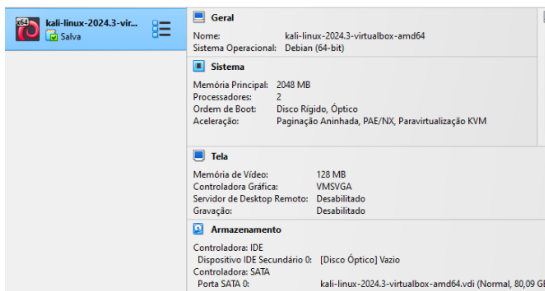

Primeiramente irei instalar o Sistema Operacional Kali Linux na nossa (VM) no Oracle VirtualBox, que será o Host a ser atacado, configurando na medida adequada para não atrapalhar o desempenho da máquina física. Segue a figura 1:

configurado. Fonte: IAGO, 2024.

Após ligado o Kali, iremos diretamente para o terminal, e atualizamos a lista de pacotes, e depois de concluído, instalamos o software Snort no próprio terminal, utilizando o comando sudo apt install snort.

Agora abrimos outra janela no terminal e chamamos o comando “ifconfig” para olharmos o nosso “NIC” (Cartão de interface de rede) e pegar nossa informação mais importante que é o IP: 192.168.5.150 e a máscara de rede /24 da máquina virtual.

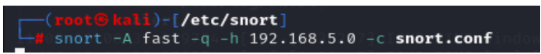

O Snort tem toda uma arquitetura de detecção para diversas situações, como estabelecer regras, chamada de “RULES” e gerar alertas chamada de “ALERT”. Agora vamos iniciar o processo de detecção do Snort no nosso IP da (VM) no Kali Linux, seguindo o exemplo da figura 2:

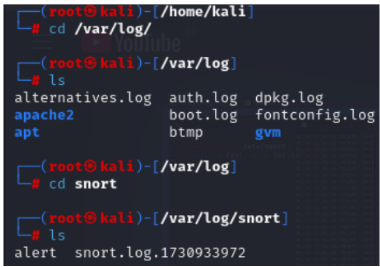

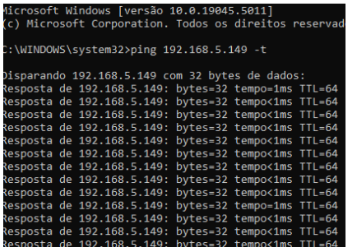

Aqui ele vai monitorar o tráfego de rede de acordo com as regras pré-estabelecidas no “snort.conf”. Vamos simular um ataque para testar o mecanismo de detecção de intrusão do Snort, utilizando a máquina física com Sistema Operacional Windows 10, de IP (192.168.5.146) e dando um “ICMP Ping” na máquina virtual. Para isso abrimos outra janela no terminal e iremos chamar um log de alerta, para registrar e salvar todas as informações do ataque na rede da vítima, figura 3.

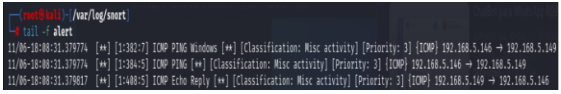

Agora usando o comando “tail -f alert”, irá abrir a interface e emitir o alerta, figura 4. Vou para o meu Windows e abro o “cmd” e simulo um ataque pingando o IP do Kali Linux onde o Snort está monitorando, figura 5.

Na figura 4, como podemos ver, o alerta detalha, a hora, data, minutos e segundos e mostra que está havendo uma ação entre dois computadores de redes diferentes, mandando pacotes para o outro. Diante de tal situação concluímos que caso haja um ataque cibernético na máquina ou servidor onde os dados estão armazenados em nuvem, o Snort detectará e mostrará toda a informação do ataque na interface do seu servidor ou máquina.

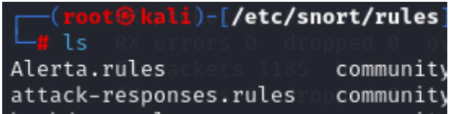

Os ataques Ransomware pode usar vários meios para infectar as outras redes, e como exemplo, fizemos uma simulação de um ataque “SQL Injection” um dos primeiros estágios da contaminação, que insere um script em uma página web e nos serviços em nuvem para roubar seus dados. Primeiramente criamos uma regra chamada “Alerta.rules” para ataques Sql Injection, figura 6, dentro dos pacotes de regras do Snort com o nome ($RULE_PATH), figura 7.

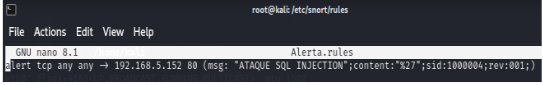

Após incluirmos a regra no Snort, iremos definir o comando de alerta do Sql Injection, dentro do nosso bloco de notas (Alerta.rules) na pasta principal do nosso programa. Figura 8.

Usando o IP da minha máquina virtual (192.168.5.152) para simular a situação problema, podemos concluir que, esse alerta (“alert”) permite que qualquer máquina pode acessar meu IP e a porta 80, a não ser que, caso haja uma “Injection”, tentando me infectar, em alguma página web ou algo do tipo, meu sistema irá me mostrar uma interface de alerta com todos os detalhes e o IP do atacante.

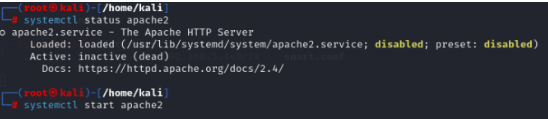

Para ativar nossa porta 80, no Snort, onde estava desabilitado, ativamos o apache (Servidor web). Figura 9.

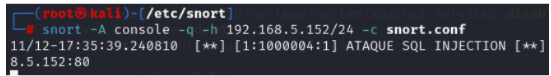

Depois de ativarmos nossa porta, vamos inserir a linha de comando para chamarmos o mecanismo de detecção do Snort. Figura 10.

– snort: executa a ferramenta Snort.

-A console: Envia alertas para o console.

-q: Tira as saídas não essenciais.

– 192.168.5.152/24 : IP do Kali Linux e a máscara de rede

-c snort.conf: Usa os arquivo especificado (snort.conf).

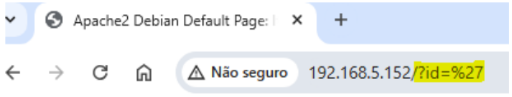

Agora iremos fazer uma simulação de ataque Sql Injection, usando a máquina física de IP (192.168.5.149), dentro de uma página web, alterando a função de uma chamada, não identificada, colocando umas aspas simples (‘) no final, ficando assim o SQL Injection: /?id=‘. Figura 11. Dando erro no banco de dados na leitura do comando.

Já na Máquina Virtual do Kali Linux, no caso a vítima, o Snort emitiu o alerta que geramos no (Alerta.rules), identificando o tipo de ataque e registrando todo o detalhe da invasão, Figura 12 e 13. Tomando após isso, medidas de segurança contra essas ameaças.

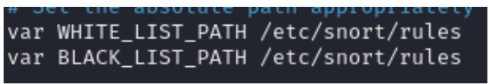

No menu de configurações do Snort (snort.conf), tem a regra de “Whitelist” lista branca e a “blacklist” lista negra, após o processo de detecção, achar um ataque malicioso no domínio, ele vai direto para a lista negra, assim junto com o firewall da máquina ou servidor, bloqueia a tentativa de acesso do IP. Caso seja uma troca de pacotes livres de perigos, ela é configurada para a lista branca, isso ajuda bastante contra invasões de Ransomware, DoS, DDoS no ambiente de rede da nuvem.Figura 14.

5. CONCLUSÃO

Neste presente trabalho demonstrou que com os grandes ataques ocorrendo nos ambientes de nuvem com destaque na arquitetura “SaaS”, que é mais cotada nas empresas, com o melhor custo benefício, elas começaram a investir mais na segurança da rede, que por sinal evitando os danos causados nas organizações.

A arquitetura Software como Serviço (SaaS) é uma maneira muito pratica e ágil de se utilizar, facilitando o serviço de pequenas empresas, diminuindo o tempo de entrega dos serviços produzidos, mais em questão de segurança, é bem vulnerável.

O uso sem conhecimento da arquitetura em nuvem “SaaS”, fragilidade da segurança ou mal treinamento de funcionários das empresas, fez com que ataques maliciosos como Ransomware atingissem em grande proporção as maquinas, podendo utilizar o Sistema de Detecção de Intrusos, Snort, que pode trabalhar juntamente com o firewall, proporcionando uma camada de segurança a mais na nuvem.

Foi detalhado serviços principais do (IDS) assim como o comportamento para o uso adequado na segurança da nuvem “SaaS”, nessas situações de risco, para afim de indicar passo a passo a maneira de fazer o bom uso do monitoramento da rede. Isso serviu para ajudar a acabar de vez com os danos dos ataques Ransomware nas empresas.

REFERÊNCIAS

[1] RENO, NV. O crescimento do mercado de nuvem continua forte no segundo trimestre, enquanto Amazon, Google e Oracle sobem, 2024. Disponível em: https://www.srgresearch.com/articles/cloudmarket-growth-stays-strong-in-q2-while-amazongoogle-and-oracle-nudge-higher.

[2] KASPERSKY. Principais ataques de Ransomware, 2020. Disponível em: https://www.kaspersky.com.br/resourcecenter/threats/top-ransomware-2020. Acessado em: 2024

[3] STEPHANIE, S; IAN, S. O que é computação em nuvem? 2024. Disponível em: https://www.ibm.com/br-pt/topics/cloudcomputing. Acessado em: 13 de novembro de 2024.

[4] PWC BRASIL. Empresas baseadas na nuvem: quatro práticas de criação de valor que impulsionam o sucesso, 2023. Disponível em: https://www.pwc.com.br/pt/estudos/servicos/ consultoria–negocios/2023/pesquisa–nuvem2023.html. Acessado em: 13 de novembro de 2024.

[5] PWC BRASIL. Empresas baseadas na nuvem: quatro práticas de criação de valor que impulsionam o sucesso, 2023. Disponível em: https://www.pwc.com.br/pt/estudos/servicos/ consultoria–negocios/2023/pesquisa–nuvem2023.html.

[6] JHOYCE, K. B. S; DAVID, C. C. M. R. Vulnerabilidades de Nuvens Computacionais. Artigo Cientifico, cap 22, 2023.

[7] ILVACIR, F; VELCIR, B; GUSTAVO, M. K TAIANE, T. H; OSMARILDO, P. Computação em Nuvem: Atual Tendência. Pág. 2, 2022.

[8] CLOUD SECURITY ALLIANCE, 2009, Disponível em: <https://chapters.cloudsecurityalliance.org/brazi l/files/2011/07/csaguide-ptbr2.1.pdf>. Pág. 18.

[9] CLOUD SECURITY ALLIANCE, 2009, Disponível em:<https://chapters.cloudsecurityalliance.org/brazi l/files/2011/07/csaguide-ptbr2.1.pdf>. Pág. 18.

[10] SCARFONE, K; MELL, P, (2007). “Guide to Intrusion Detection and Prevention Systems (IDPS)”. National Institute of Standards and Technology. Pag 2-1.

[11] SCARFONE, K; MELL, P, (2007). “Guide to Intrusion Detection and Prevention Systems (IDPS)”. National Institute of Standards and Technology. Pag 2-1.

[12] HASSAN, N. A. Endpoint Defense Strategies. In:HASSAN, N. A. Ransomware Revealed. Pag. 71-114, 2019. Acessado em: 2022.

[13] HASSAN, N. A. Endpoint Defense Strategies. In:HASSAN, N. A. Ransomware Revealed. Pag. 71-114, 2019. Acessado em: 2022.

[14] BUYYA, R; YEO, C. S; VENUGOPAL, S. Market-Oriented Cloud Computing:

Vision, Hype, and Reality for Delivering IT Services as Computing Utilities, 2008. Artigo Cientifico.

[15] ARMBRUST, M. A View of Cloud Computing: Communications of the ACM. Abril 2010, Vol. 53 No. 4, Páginas 54-58. Disponível em: <https://dl.acm.org/doi/pdf/10.1145/1721654.172167 2>. Acessado em 14 de novembro de 2024.

[16] GANDHI, K. A. Survey on ransomware: a new era of cyber attack. International Journal of Computer Applications, Foundation of Computer Science, v. 168, n. 3, 2017.

[17] EUSAM, P.S. Estudo Sobre Sistema de Detecção de Intrusão por Anomalias: Uma Abordagem Utilizando Redes Neurais. Disponível em: https://tede.unifacs.br/bitstream/tede/257/1/Di ssertacao%20Eusam%20Souza2008%20%20texto%20completo.pdf. Pág. 23-24. Acessado em: 2024.

[18] EUSAM, P.S. Estudo Sobre Sistema de Detecção de Intrusão por Anomalias: Uma Abordagem Utilizando Redes Neurais. Disponível em: https://tede.unifacs.br/bitstream/tede/257/1/Di ssertacao%20Eusam%20Souza2008%20%20texto%20completo.pdf. Pág. 23-24. Acessado em: 2024.

[19] EUSAM, P.S. Estudo Sobre Sistema de Detecção de Intrusão por Anomalias: Uma Abordagem Utilizando Redes Neurais. Disponível em: https://tede.unifacs.br/bitstream/tede/257/1/Di ssertacao%20Eusam%20Souza2008%20%20texto%20completo.pdf. Pág. 23-24. Acessado em: 2024.

[20] EUSAM, P.S. Estudo Sobre Sistema de Detecção de Intrusão por Anomalias: Uma Abordagem Utilizando Redes Neurais. Disponível em: https://tede.unifacs.br/bitstream/tede/257/1/Di ssertacao%20Eusam%20Souza2008%20%20texto%20completo.pdf. Pág. 23-24. Acessado em: 2024.

[21] SNORT.What is Snort?. Disponível em: https://www.snort.org/. Acessado em 10 de Novembro 2024.

[22] CASWELL, B. Snort 2 – Sistema de Detecção de Intruso – Open Source. Rio de Janeiro: Alta Books, 2003.

[23] CASWELL, B. Snort 2 – Sistema de Detecção de Intruso – Open Source. Rio de Janeiro: Alta Books, 2003.

[24] CASWELL, B. Snort 2 – Sistema de Detecção de Intruso – Open Source. Rio de Janeiro: Alta Books, 2003.

[25] CASWELL, B. Snort 2 – Sistema de Detecção de Intruso – Open Source. Rio de Janeiro: Alta Books, 2003.

[26] CASWELL, B. Snort 2 – Sistema de Detecção de Intruso – Open Source. Rio de Janeiro: Alta Books, 2003.

1Centro Universitário Tocantinense Presidente Antônio Carlos – UNITPAC, Araguaína/TO, Brasil. E-mail: iagoliver28@hotmail.com.