REGISTRO DOI:10.5281/zenodo.10358525

Luan Carlos de Oliveira Moraes

Resumo

A Internet das Coisas (IoT) é um paradigma que envolve a interação ativa de objetos inteligentes com outros elementos físicos e virtuais na internet. No entanto, a coleta de dados para fins de análise forense digital em dispositivos IoT é desafiadora devido à falta de padronização de dados e à diversidade de dispositivos e protocolos de rede. Além disso, existem poucas ferramentas de suporte para peritos nesse contexto. Este artigo aborda a análise de evidências forenses em mini-computadores, especificamente o Raspberry Pi 3. Na fase experimental, foram empregadas técnicas forenses adaptadas às características do Raspberry Pi, incluindo sua estrutura de armazenamento de dados, aplicativos e as condições em que o equipamento foi entregue para análise pericial. O objetivo é fornecer ferramentas e procedimentos para apoiar peritos na coleta e análise de dados em dispositivos IoT, preenchendo uma lacuna importante nessa área da forense digital.

Palavras-chave: Análise forense. Internet das coisas. Aquisição de dados. Raspberry Pi.

1. Introdução

Atualmente graças ao progresso no campo de dispositivos embarcados, objetos físicos tais como eletrodomésticos, máquinas industriais, sensores sem fio e atuadores podem atualmente se conectar a Internet. A conexão desses objetos do dia a dia com a Internet é denominada Internet das Coisas (do inglês, Internet of Things – IoT) (GARTNER, 2023). Esses objetos ou “coisas” podem ser quaisquer dispositivos, tais como, pneus, sensores, atuadores, telefones celulares, entre outros, que possam ser identificados e interligados à Internet para trocar informações e tomar decisões para atingir objetivos comuns (ATZORI et al, 2010).

Essa rede de objetos interconectados não só colheria informações do ambiente (sensores) e interação com mundo físico (atuação/comando/controle), mas também utiliza os padrões existentes da Internet para fornecer serviços de transferência de informações, análise, aplicativos e comunicações.

Alimentado pelo domínio de dispositivos habilitados pela tecnologia sem fio aberta, como bluetooth, identificação por radiofrequência (RFID), Wi-Fi, serviços de dados e telefonia assim como nós sensores e atuadores embutidos, a IoT cresce cada vez mais e está transformando a Internet atual em uma Internet totalmente integrada (GUBBI, 2013).

Para L. Atzori et al (2010) e Tan e N. Wang (2010), a IoT vem ganhando grande destaque no cenário das telecomunicações e está sendo considerada a revolução tecnológica que representa o futuro da computação e comunicação. Devido a importância da IoT, o Conselho Nacional de Inteligência dos EUA (National Intelligence Council – NIC) a considera como uma das seis tecnologias civis mais promissoras e que mais impactarão a nação no futuro próximo. O NIC prevê que em 2025 todos os objetos do cotidiano (por exemplo, embalagens de alimento, documentos e móveis) poderão estar conectados à Internet (FRANÇA, 2011).

Para Gartner (2023), a Internet das Coisas vai chegar a 26 bilhões de unidades em 2020, indo de 0,9 bilhões em 2009, e terá impacto sobre a informação disponível para conectar as empresas como os fornecedores de produtos. A partir da linha de produção e armazenamento da entrega de varejo a prateleiras das lojas, a Internet das Coisas está a transformar os processos de negócios.

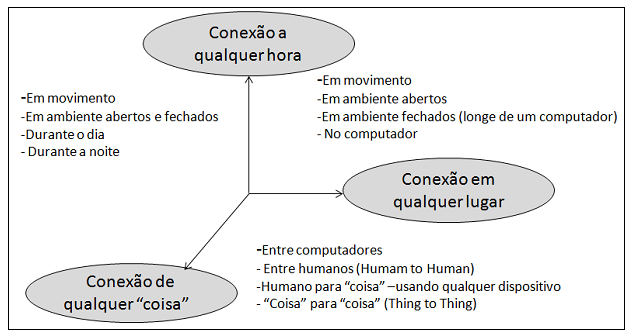

Graças ao paradigma IoT, estima-se que uma grande quantidade de objetos estarão conectados à Internet, se tornando os maiores emissores e receptores de tráfego da rede. Dentro desses objetos, Arduinos, CHIP, Raspberry Pi, dentre outros podem ser mencionados. A Figura 1 mostra as novas dimensões do mundo das tecnologias da comunicação e informação da Internet no futuro. Nessa figura é possível observar “o que” pode ser conectado à Internet, “quando” pode ser conectado e “onde” pode se conectar (FRANÇA, 2011).

Figura 1 – Uma Nova Dimensão para IoT

Fonte: (FRANÇA, 2011)

A coleta de dados para fins de análise forense digital em dispositivos IoT apresenta desafios notáveis. Os dispositivos não são concebidos com a preocupação da forense digital em mente, resultando em uma falta de padronização nos formatos de dados. Além disso, a abundância de informações dispersas dentro do ecossistema da Internet das Coisas e a escassez de softwares especializados para apoiar o trabalho do perito forense agravam ainda mais a situação.

Quando nos deparamos com dispositivos IoT que não podem ser adequadamente processados pelas ferramentas forenses existentes, surge a necessidade de considerar a colaboração do proprietário do dispositivo ou do provedor de serviços no processo de análise do material apreendido. A forense digital, que hoje abrange uma variedade de dispositivos digitais relacionados a crimes, transcende o âmbito tradicional do computador. Portanto, os procedimentos padrão para o sucesso de uma investigação forense devem envolver a identificação dos dispositivos envolvidos no crime, que podem incluir desde eletrodomésticos, automóveis, leitores de tags, nós sensores, implantes médicos, dispositivos vestíveis e muitos outros equipamentos inteligentes. Isso implica a coleta de provas digitais de forma meticulosa e rastreável, análise e preservação adequada das evidências, além da elaboração de relatórios claros e sistemáticos sobre os resultados da análise forense. Neste artigo apresentamos um estudo de caso para o Raspberry Pi, um dispositivo do sistema IoT que tem suporte a vários aplicativos IoT.

Para Dias (2019), a IoT, por fornecer potencialmente uma fonte de evidências mais rica que dispositivos eletrônicos não conectados, trouxe novos fatores que afetaram o ambiente de investigação, especialmente na forma como se interage com os dados. Os principais desafios enfrentados pela perícia forense em IoT são:

- Dados distribuídos: Os dados são distribuídos em muitos locais, em sua maioria fora do controle do usuário, podendo estar em um smartphone, na nuvem ou em sites de terceiros.

- Tempo de permanência da informação: Devido a limitações de memória, o tempo de armazenamento nos dispositivos é curto; os dados são sobrescritos com facilidade e com frequência.

- Segurança dos dispositivos: Evidências em dispositivos IoT podem ser alteradas ou excluídas devido à falta de mecanismos de segurança, podendo comprometer a qualidade da prova e até mesmo anulá-la em um tribunal. Falta de atualização nos dispositivos, em geral, resultam em vulnerabilidades que podem ser exploradas por hackers.

- Variedade de tipos de dispositivos: Identificar todos os dispositivos IoT relevantes na cena de um crime é difícil: muitos são pequenos, potencialmente inúteis para elucidar eventos de interesse ou podem estar simplesmente desligados. Além disso, extrair evidências desses dispositivos é complexo devido à diversidade de fornecedores, plataformas, sistemas operacionais e hardware.

- Formatos de dados: Os formatos dos dados gerados pelos dispositivos não correspondem normalmente aos formatos dos dados salvos na nuvem. Além disso, os dados podem ser processados em diferentes locais antes do armazenamento.

Quick (2018) fala que identificar, coletar, interpretar e apresentar os dados de dispositivos distintos pode ser difícil, especialmente quando tais dados são combinados ou mesclados, pois, nesse caso, sua relevância para uma investigação pode ser ainda maior que se considerados isoladamente.

Durante esta pesquisa não foram encontrados trabalhos, documentos ou patentes que padronizem ou apresentem metodologia para tratar crimes digitais em IoT.

É importante destacar que não há um procedimento padronizado para a análise de dispositivos que fazem uso da Internet das Coisas. Nesse contexto, Dias (2019) enfatiza a viabilidade e a possibilidade de aplicar as mesmas fases da investigação forense digital no contexto da perícia judicial em dispositivos IoT.

Na computação forense, são definidas etapas para a realização de uma perícia que são identificação, preservação, análise e apresentação.

Este trabalho detalha ferramentas e procedimentos para a extração de dados em um dispositivo IoT (Raspberry Pi) utilizando as mesmas etapas da computação forense digital. Este artigo demonstra que é viável a aquisição de dados de valor forense em dispositivo IoT com o uso de software gratuito.

2. IoT forense

Quando se trata do conceito de forense em IoT, de acordo com Lutta et al. (2021), pode ser definido como a aplicação do processo de análise forense digital em uma configuração que abriga dispositivos IoT. Por outro lado, conforme a perspectiva de Chi, Aderibigbe e Granville (2018), a forense em IoT é o processo que envolve a condução de procedimentos forenses digitais no contexto da IoT. Isso nos leva à conclusão de que a forense em IoT é o método empregado por peritos judiciais para a análise de dispositivos inteligentes

De acordo com Dias (2019), o procedimento de análise forense digital, também conhecido como computação forense, é conduzido por meio das etapas a seguir:

• Identificação: é a primeira etapa da CF. Reconhecer a presença de uma evidência, onde e como ela está armazenada é vital na determinação de quais processos devem ser empregados para facilitar a sua recuperação (MCKEMMISH, 1999). Outra função dessa etapa é a emissão de um instrumento legal para estabelecer a busca e apreensão das evidências, indicando o que será apreendido. Ao executar a busca e apreensão, as evidências serão identificadas, documentadas e apreendidas (COSTA, 2011). Nesta etapa, o investigador identifica as evidências do crime ou incidentes.

• Preservação: nesta etapa, se dá a manipulação das evidências por meio de coleta, documentação de custódia, embalagem, transporte e remessa para a perícia (COSTA,2011). A equipe judicial, responsável pela perícia, começa a coletar evidências físicas e digitais na cena do crime. Tudo ficará registrado nesta etapa e todas as evidências serão coletadas usando técnicas padronizadas. Nesta fase, durante a coleta de dados, o investigador necessita preservar os dados, sua confidencialidade e integridade.

• Análise: nesta fase, a equipe de investigação examina os dados coletados para encontrar o padrão potencial que pode levar ao crime e o suspeito. Depois disso, os investigadores analisam a correlação entre os padrões encontrados e suspeito para determinar o fato.

• Apresentação: O investigador prepara o relatório do resultado para apresentá-lo no tribunal para processar litígio. É a conclusão da perícia, a qual será apresentada no processo, ou seja, é a materialização da prova por meio do laudo pericial. Destaca-se que, pelos ensinamentos de Dias (2019) “a análise da perícia digital tradicional não se aplica igualmente à IoT forense, vez que a perícia digital tradicional lida principalmente com fontes de evidências, como computadores, dispositivos móveis, servidores e gateways, enquanto as fontes de evidência para IoT forensics incluem eletrodomésticos, atuadores, dispositivos médicos e uma infinidade de outros dispositivos inteligentes. De uma perspectiva legal, jurisdicional e questões de propriedade são essencialmente semelhantes, mas, de uma perspectiva técnica, há são muitas áreas que requerem mais pesquisa e desenvolvimento”.

Conforme demonstrado de maneira clara por Dias (2019) na Tabela 1, podemos observar a representação das etapas tradicionais da computação forense aplicadas ao campo da forense de IoT.

Etapas Computação Forense Forense em idC Identificação Celulares, discos rígidos, redes, etc. Sensores, televisão, ou geladeira inteligentes, drones, etc. Preservação equipamentos ou softwares (FTK, EnCase, etc.) que bloqueiam a escrita Hardware e software proprietário entre dispositivos, Análise Com base nas teorias e nos princípios da tecnologia da informação Dependem da natureza física e mecânica das coisas. Apresentação Demonstrações em computadores ou telefones celulares Demonstrações experimentais com as coisas que estavam envolvidas

Tabela 1 –Seções da computação forense em IdC (Internet das Coisas

Fonte: Adaptado de Liu (2015)

A IoT forense consiste na realização de perícias que podem ser em nuvem, perícia em rede e em nível de dispositivo. A respeito da perícia forense digital, Zawoad e Hansan (2015) afirmam que:

Perícia na nuvem: como a maioria dos dispositivos de IdC tem baixo armazenamento e capacidade computacional, os dados gerados pelos dispositivos IdC e pelas redes IdC são armazenados e processados na nuvem.

Perícia de rede: a origem de diferentes ataques pode ser identificada pelas informações que trafegam na rede. Existem diferentes tipos de redes: Rede de Área Corporal (BAN), Rede de Área Pessoal (PAN), Redes de Área Residencial/Hospitalar (HAN), Redes de Área Local (LAN) e Redes de Área Ampla (WAN).

Perícia em nível de dispositivo: um investigador pode precisar coletar dados da memória local dos dispositivos IdC. Quando uma peça crucial de evidência precisa ser coletada dos dispositivos, ela envolve a perícia em nível do dispositivo.

3. Material e métodos

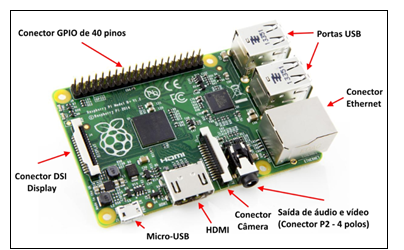

O trabalho concentra-se na apresentação de procedimentos para extração de possíveis evidências forenses de dispositivos IoT, mais especificamente a placa raspberry Pi 3 (Figura 2). Pretende-se demonstrar que, mesmo de sendo um dispositivo IoT, é possível encontrar evidências relevantes para uma investigação utilizando a mesmas etapas da computação forense digital convencional realizada em computador pessoal por exemplo.

Figura 2 – Raspberry Pi

Fonte: Arduino e Cia (2023)

Para a prova de conceito, foram utilizados a placa raspberry, um notebook, e os softwares Autopsy e FTK Imager. A placa Raspberry Pi 3 foi escolhido devido aos seguintes fatores: É portátil; não possui disco rígido, por isso usa um cartão microSD; dentre outros. A Figura 3 mostra o raspberry utilizado para o estudo de caso desse artigo.

Figura 3 – Raspberry Pi 3

Fonte: Arduino e Cia (2023)

É semelhante a um microcontrolador, pois pode ser utilizado para programar uma maquina o circuito; Entre os campos de aplicação estão: segurança informática, eletrônica, robótica, internet das coisas, computação, entre outros. A Tabela 2 mostra os recursos de forma detalhada para extração de dados.

Ferramentas Funcionalidades Notebook – 16 Gb de RAM, SSD 120Gb, core i7 Instalação e execução das ferramentas de análise forense e conexão com o Raspberry Pi Raspberry Pi 3 Dispositivo usado no experimento. Hun USB do tipo 3 em 1 Realizar leitura do cartão SD do Raspberry no notebook. Autopsy Software de código aberto, utilizado para análise dos arquivos. FTK Imager Software utilizado para salvar uma imagem do disco rígido ou cartão SD em um arquivo ou em segmentos que podem ser reconstruídos posteriormente. Ele calcula valores MD5 e confirma a integridade dos dados antes de fechá-los.

Fonte: Autoria própria

O modelo testado é o Raspberry Pi3 com CPU de 1.2GHz 64-bit quad-core ARM Cortex-A53, sistema operacional Raspbian.

3.1 Extração de dados

A evidência está localizada no cartão Micro SD do Raspberry Pi, local onde fica armazenado todo o sistema operacional e arquivos. Como primeiro passo obtemos uma cópia da imagem do cartão Micro SD, na qual pode-se realizar posteriormente a análise. Esse processo de duplicação consiste na realização de cópia integral do material original para outra mídia de armazenamento, neste caso um arquivo imagem com mesmas características da unidade física questionada. Como medida de segurança, os exames foram realizados sobre a cópia, preservando-se o original

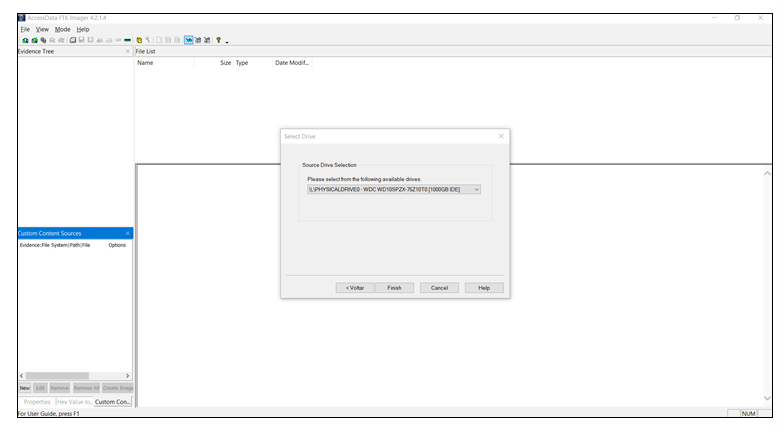

Utilizou-se o software FTK Imager versão 4.2.1.4 para extrair a imagem do SD, a Figura 4 é mostrada a captura do Micro SD para criação da imagem.

Figura 4 – Seleção de dispositivo para criação de imagem

Fonte: Autoria própria

Antes de obter a imagem, é realizada uma validação da evidência original e para isso o computador para desativar a permissão de gravação. A validação é realizada obtendo o hash MD5 de todo o cartão Micro SD, isso permitirá verificar se as informações não foram modificadas durante o processo de criação da imagem.

No caso da imagem, o cartão Micro SD está bloqueado para evitar escritos e desta forma, a cópia da imagem não apresenta nenhuma modificação

Ao termino do processo, o cartão de memória deve ser reinserido no aparelho.

4. Resultados e discussão

4.1 Análise dos Resultados

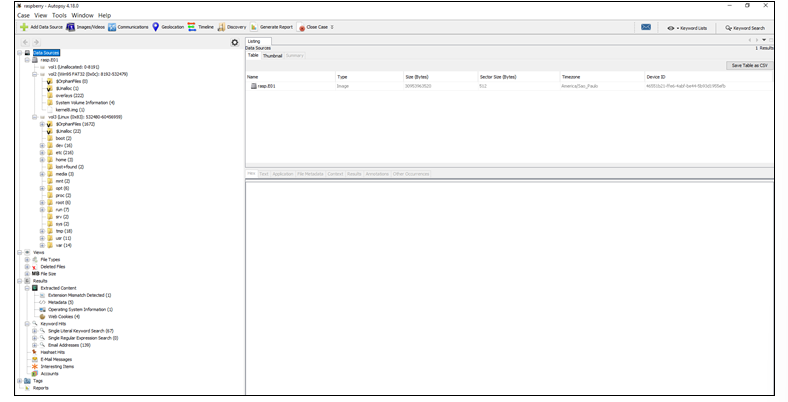

Foi utilizado para o processamento da imagem um Intel (R) core (TM) i7-7500U CPU @ 2.70GHz e 16 GB RAM. O sistema operacional Raspbian (imagem obtida do Cartão SD) analisado possuía o tamanho de 15 GB. Levando o tempo de processamento pelo Autopsy de 7 minutos.

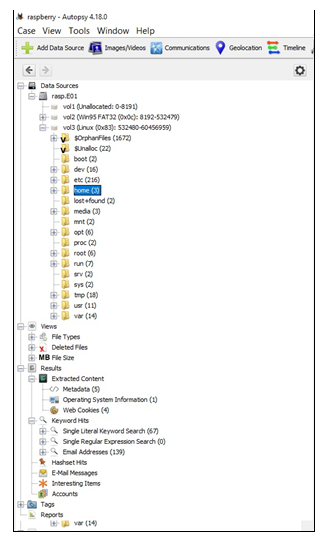

Um caso foi criado na ferramenta Autopsy, como resultado do processamento foi obtido a visualização dos dados.

O software forense Autopsy desempenha um papel fundamental ao automatizar a leitura dos cabeçalhos dos arquivos, identificando e separando aqueles que apresentam assinaturas de imagens e vídeos. Além disso, o software cria automaticamente miniaturas (thumbnails) dos arquivos de imagem, o que elimina a necessidade de examinar manualmente arquivos que contenham identificações de arquivos de texto, por exemplo. Isso permite que o foco da análise se concentre principalmente nos arquivos de imagem que contenham os cabeçalhos de interesse.

Na Figura 5 e Figura 6 é exposto o sistema Raspbian visualizado com o Autopsy, os diretórios e arquivos associados.

Figura 5 – Autopsy visão geral

Fonte: Autoria própria

Figura 6 – Árvore Sistema Raspbian

Fonte: Autoria própria

4.2 Evidências

A coleta de evidências é uma etapa crítica no processo de análise forense de dispositivos IoT, como o Raspberry Pi 3. Aqui, apresentamos as principais abordagens para a obtenção de evidências que podem ser úteis em investigações.

4.2.1 Usuários criados

Uma das primeiras etapas na coleta de evidências envolve a identificação e documentação de usuários criados no sistema. Isso é crucial para entender quem teve acesso ao dispositivo e quais ações foram realizadas por esses usuários. Essas informações fornecerão uma visão abrangente dos usuários que interagiram com o dispositivo e ajudarão na identificação de potenciais suspeitos ou atividades suspeitas. A Figura 7 mostra a criação de usuário bem como a data de criação.

Figura 7 –Imagem da ferramenta Autopsy nos usuários criados

Fonte: Autoria própria

No caso criado na ferramenta Autopsy, na pasta \home fica evidente que a criação do usuário “pi”, foi realizada no dia 7 de maio 2021, como você pode ver na Figura 5.

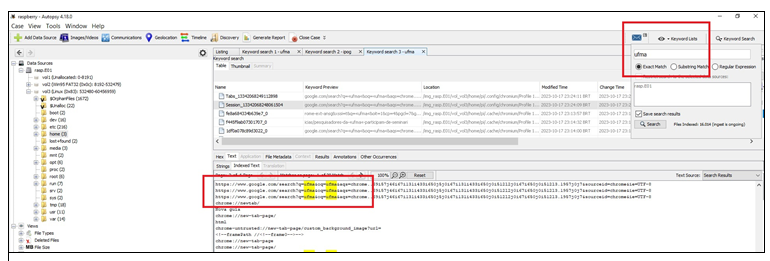

4.2.2 Pesquisas na Internet

Além da identificação de usuários, é importante coletar evidências relacionadas à atividade na internet realizada pelo Raspberry Pi 3. Isso pode incluir histórico de navegação, registros de acesso a sites e qualquer interação com servidores remotos. Um elemento relevante a ser destacado é a busca por uma palavra-chave específica, no caso criado foi usado o termo “ufma.” A Figura 8 mostra o histórico de pesquisa

Figura 8 –Imagem da ferramenta Autopsy de pesquisa por palavra chave

Fonte: Autoria própria

A exemplo foi realizado o destaque da pesquisa da palavra-chave “ufma” e a subsequente descoberta de registros relacionados a essa pesquisa são evidências valiosas. Elas podem fornecer insights sobre os interesses ou intenções do usuário que operava o Raspberry Pi 3 e podem ser fundamentais para esclarecer a finalidade de suas atividades na internet.

Essas evidências relacionadas à atividade na internet, juntamente com a pesquisa da palavra-chave “ufma” e a lista de sites pesquisados (Figura 9), podem ser cruciais para entender ações realizadas no dispositivo, rastrear comunicações ou acessos a recursos externos e fornecer informações adicionais para a investigação forense.

Figura 9 –Imagem da ferramenta Autopsy de sites pesquisados

Fonte: Autoria própria

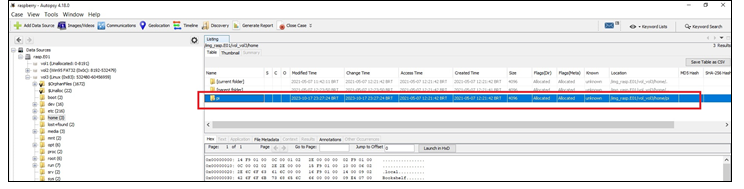

4.2.3 Imagens

A análise de evidências forenses em dispositivos IoT como o Raspberry Pi 3 também deve incluir a busca por imagens relevantes. Imagens podem conter informações valiosas, como dados de geolocalização, timestamps de criação, modificação e acesso, bem como outros detalhes que podem ser cruciais para a investigação. A seguir, descrevemos o processo de coleta de evidência de imagens e os detalhes a serem registrados:

- Identificação de imagens: A busca minuciosa por imagens armazenadas no dispositivo. Isso pode incluir imagens presentes em pastas locais, bem como aquelas acessadas ou transferidas por meio de aplicativos e serviços.

- Registro de datas e timestamps: As datas de criação, modificação e acesso de cada imagem encontrada. Essas informações podem ajudar a estabelecer uma linha do tempo das atividades relacionadas às imagens.

- Geolocalização: Caso as imagens contenham dados de geolocalização (como coordenadas de GPS), a sua análise é relevante. Elas podem ser usadas para rastrear os locais onde as imagens foram capturadas, o que pode ser útil para reconstruir movimentos ou eventos relacionados.

A coleta e documentação desses detalhes relacionados às imagens encontradas no dispositivo fornecerão um conjunto sólido de evidências visuais que podem ser usadas para reconstruir eventos, identificar locais de interesse e ajudar na compreensão das atividades associadas ao Raspberry Pi 3. A Figura 10 mostra uma imagem encontrada no dispositivo.

Figura 10 –Imagem da ferramenta Autopsy de imagem encontrada

Fonte: Autoria própria

Em conjunto com as evidências de usuários e atividades na internet mencionadas nos subitens anteriores, a análise de imagens pode enriquecer significativamente o escopo da investigação forense e contribuir para a resolução de casos relacionados a dispositivos IoT.

4.2.4 Documentos

A coleta de evidências em dispositivos IoT como o Raspberry Pi 3 também deve abranger a busca por documentos relevantes, uma vez que documentos podem conter informações cruciais para investigações forenses. O processo de coleta de evidência de documentos, bem como os detalhes a serem registrados são necessários para o processo de coleta de evidência:

- Identificação de documentos: Uma varredura completa em busca de documentos armazenados no dispositivo. Isso pode incluir arquivos de texto, planilhas, apresentações, PDFs e qualquer outro tipo de documento.

- Localização dos documentos: A localização exata de onde os documentos foram encontrados no sistema de armazenamento do Raspberry Pi 3, incluindo o diretório ou pasta em que estão armazenados.

- Data e timestamps: As datas de criação, modificação e acesso de cada documento encontrado. Essas informações podem ser essenciais para a construção de uma linha do tempo relacionada aos documentos em questão.

- Metadados: Os metadados dos documentos, incluindo informações como autor, histórico de revisões e detalhes de propriedade. Esses metadados podem oferecer insights adicionais sobre a origem e o histórico dos documentos.

A coleta e documentação desses detalhes relacionados aos documentos encontrados no dispositivo podem ser de grande importância para a investigação forense, uma vez que os documentos muitas vezes contêm informações críticas que podem lançar luz sobre eventos, motivações e relações. Essas evidências de documentos podem ser usadas para fortalecer a compreensão do caso em questão. A Figura 11 mostra os arquivos encontrados do usuário “Pi”, bem como os seus metadados.

Figura 11 –Imagem da ferramenta Autopsy de documentos encontrado

Fonte: Autoria própria

4.3 Documentação da aquisição

É altamente recomendado que, em todas as técnicas e procedimentos empregados, o analista registre detalhadamente o processo de aquisição de dados. Essa documentação é essencial para subsidiar a etapa subsequente de exame e análise das informações obtidas. Independentemente do caminho seguido pelo especialista, conforme descrito no subitem 3.1, é fundamental que o processo seja minuciosamente registrado. Isso garante audibilidade e confiabilidade nos procedimentos realizados pelo analista forense.

O analista deve ter o cuidado de registrar os códigos de integridade dos dados gerados e extraídos durante o processo de aquisição. Além disso, é importante que qualquer observação ou ressalva considerada relevante para a condução da etapa de exame e análise seja devidamente registrada no relatório. Isso inclui informações como a existência de mensagens de e-mail ou SMS recebidas antes do isolamento de um dispositivo móvel das redes de telecomunicação, bem como a presença de aplicativos que armazenam dados em servidores na Internet, como serviços de computação em nuvem.

O analista forense, ao realizar suas atividades, deve ter em mente que a qualidade da documentação do processo de aquisição dos dados é diretamente proporcional à confiabilidade do resultado do exame. A documentação completa e precisa é o primeiro passo para conduzir uma análise imparcial, clara e objetiva dos dados extraídos. Ela é essencial para assegurar a integridade e a validade das descobertas obtidas ao longo da investigação.

6. Conclusão

Em geral, as investigações envolvendo dispositivos IoT são complementares, uma vez que a maioria desses dispositivos depende de conexões com outros sistemas para desempenhar suas funções de maneira completa. Este estudo demonstrou que, mesmo em uma análise individual utilizando o dispositivo Raspberry Pi, é possível obter informações de relevância significativa do ponto de vista forense. A análise dos dados extraídos deste dispositivo sugere que tais equipamentos possuem um potencial considerável para contribuir com investigações forenses, seja fornecendo evidências diretas ou indicando caminhos que permitam aos peritos apresentar uma sequência temporal de eventos. Esses eventos, embora não constituam provas conclusivas, podem servir como pontos de partida que inspiram os investigadores na definição de direções a serem seguidas.

Para trabalhos futuros, planejamos desenvolver um framework que permita a automação do processo de aquisição de dados, com foco em dispositivos Raspberry Pi. Essa abordagem tem o objetivo de ampliar o conjunto de informações com valor forense passíveis de serem extraídas. Além disso, consideraremos cuidadosamente a manutenção da cadeia de custódia por meio de procedimentos específicos destinados a dispositivos Raspberry Pi. Isso assegurará a integridade e a confiabilidade das evidências coletadas durante o processo de investigação, atendendo aos rigorosos padrões de práticas forenses.

Referências

GARTNER. Internet of Things definition, São Paulo, 20 de jun. de 2018. Disponível em: < http://www.gartner.com/itglossary/internet-of-things>. Acesso em: 20 de Out. de 2023.

ATZORI, Luigi; IERA, Antonio; MORABITO, Giacomo. The internet of things: A survey. Computer networks, v. 54, n. 15, p. 2787-2805, 2010.

GUBBI, Jayavardhana et al. Internet of Things (IoT): A vision, architectural elements, and future directions. Future generation computer systems, v. 29, n. 7, p. 1645-1660, 2013.

TAN, Lu; WANG, Neng. Future internet: The internet of things. In: 2010 3rd international conference on advanced computer theory and engineering (ICACTE). IEEE, 2010. p. V5-376-V5-380.

DE FRANÇA, Tiago C. et al. Web das coisas: conectando dispositivos físicos ao mundo digital. Livro Texto de Minicursos-SBRC, v. 2011, p. 48, 2011.

DIAS Maa. Internet das Coisas: Novos desafios na análise forense. Parcerias Estratégicas. 2020;24(48):33-54.

QUICK, Darren; CHOO, Kim-Kwang Raymond. IoT device forensics and data reduction. IEEE Access, v. 6, p. 47566-47574, 2018. Disponível em: < https://ieeexplore.ieee.org/stamp/stamp.jsp?arnumber=8449277> Acesso em 01 de Nov de 2023.

LUTTA, Pantaleon et al. The complexity of internet of things forensics: A state-of-the-art review. Forensic Science International: Digital Investigation, v. 38, p. 301210, 2021.

CHI, Hongmei; ADERIBIGBE, Temilola; GRANVILLE, Bobby C. A framework for IoT data acquisition and forensics analysis. In: 2018 IEEE International Conference on Big Data (Big Data). IEEE, 2018. p. 5142-5146.

LIU, Jigang. IoT Forensics: Issues, Strategies, and Challenges. In: A presentation at 12th IDF Annual Conference. 2015.

ZAWOAD, Shams; HASAN, Ragib. Faiot: Towards building a forensics aware eco system for the internet of things. In: 2015 IEEE International Conference on Services Computing. IEEE, 2015. p. 279-284.

RASPBERRY PI. Como começar com o Raspberry Pi. Disponível em: < https://www.raspberrypiportugal.pt/comecar-raspberry-pi/> Acesso em 20 Out de 2023.

ARDUINO e CIA. Raspberry Pi: Instale o Raspbian e crie seu primeiro programa em Python. Disponível em<https://www.arduinoecia.com.br/raspberry-pi-noobs-raspbian-python/>

DE MIRANDA FONSECA, Idelvandro José; ZAMPOLO, Ronaldo. Análise forense do smartwatch Samsung Galaxy Watch Active 2. Scientia Plena, v. 18, n. 8, 2022.

[1] Mestre em Engenharia Elétrica pela UFMA, especialista em Informática Forense pelo IPOG e graduado em Sistemas de Informação pela UNDB. Email:luan_carlos9@hotmail.com – São Luís, MA