ANALYSIS OF THE EFFECTIVENESS OF DDOS ATTACK DETECTION WITH A FOCUS ON THE TCP PROTOCOL

REGISTRO DOI: 10.69849/revistaft/ra10202411152138

Matheus Fahl Fernanades1

Orientador: João Henrique Gião Borges2

Coorientadora: Fabiana Florian3

Resumo: Este estudo analisa a eficácia de métodos para detectar ataques DDoS focados no protocolo TCP, visando aumentar a segurança de serviços online. Foram testadas técnicas de mitigação, como SYN Cookies, ModSecurity e Scrubbing Centers, com dados coletados via Wireshark. Os resultados mostram que métodos tradicionais são eficazes para certos tipos de ataques, mas a integração de soluções modernas, como machine learning, oferece melhorias significativas na detecção e redução de falsos positivos. Conclui-se que uma abordagem multifacetada é essencial para a defesa eficaz contra ataques DDoS no protocolo TCP.

Palavras-chave: DDoS, TCP, Detecção de Anomalias, Segurança de Redes, Machine Learning.

Abstract: This study analyzes the effectiveness of methods for detecting DDoS attacks focused on the

TCP protocol to enhance the security of online services. Mitigation techniques such as SYN Cookies, ModSecurity, and Scrubbing Centers were tested, with data collected via Wireshark. Results show that traditional methods are effective for certain attacks, but integrating modern solutions like machine learning significantly improves detection and reduces false positives. It concludes that a multifaceted approach is essential for effective defense against TCP-based DDoS attacks.

Keywords: DDoS, TCP, Anomaly Detection, Network Security, Machine Learning.

1 INTRODUÇÃO

A análise da habilidade de encontrar ataques DDoS, com atenção na firmeza do protocolo TCP, surge como um assunto importante perante o aumento das ameaças na internet. Este estudo sugere uma investigação sobre a eficácia das maneiras de identificar esses ataques, buscando não só entender os padrões de tráfego estranho mas também criar planos ativos para reduzir seu efeito.

Ao focar forças na análise minuciosa das fraquezas e na aplicação de respostas mais sofisticadas, busca-se aumentar a firmeza das redes contra-ataques ruins que querem afetar a estabilidade e segurança dos serviços online.

Melhorar os métodos e recursos para combater essas ameaças de rede, para fim de segurança e firmeza nos serviços, é importante entender maneiras do tráfego que parecem anômalo aos padrões em rede.

É importante aumentar as defesas contra-ataques de computador que estão se tornando mais comuns. Isso é verdade especialmente para o DDoS, representando um grande risco para a estabilidade e segurança dos serviços da Internet. Esses ataques têm como alvo sobrecarregar os sistemas com muitíssimo tráfego, geralmente gerado por uma rede de dispositivos quebrados, chamado botnet. Isso pode causar grandes paradas nos serviços, deixando sites e aplicativos fora do ar para os usuários certos.

Douligeris e Mitrokotsa (2004) destacam que os ataques DDoS têm se tornado cada vez mais sofisticados e frequentes, explorando vulnerabilidades em protocolos de rede como o TCP para sobrecarregar servidores e impedir o acesso legítimo aos serviços.

Em 2016 foi documentado o maior ataque de negação de serviço distribuído (DDoS, do Denial of Service), o malware Mirai causam uma infecção em câmeras de segurança e dispositivos de gravação de vídeo. O sistema de nomes de domínio, também conhecido como DNS, é um serviço oferecido pela empresa DYN, que oferece serviços de infraestrutura para redes. (CAO, 2017).

Há uma dificuldade de detectar ataques DDoS com sucesso no protocolo TCP, visando a camada de aplicação do protocolo, como HTTP Floods, podem ser difíceis de detectar apenas com a análise do tráfego. Esses ataques simulam tráfego legítimo de usuários. Ao analisar essas técnicas com base em estudos de casos reais de ataques, espera-se validar e fornecer as percepções valiosas para aprimorar as estratégias de defesa cibernética.

A partir de uma análise de ataque utilizando o WhireShark como coletora de dados sobre os fluxos de tráfego TCP, como o número de pacotes, bytes transferidos e duração das conexões. Analisar essas métricas ajudam a identificar comportamentos em relação a cada ataque que foi estudado com categorias. Assim verificando quais as melhores mitigações de ataques de negação.

2 REVISÃO BIBLIOGRÁFICA

Esta seção apresenta os conceitos fundamentais e estudos relevantes ao tema de detecção de ataques DDoS com foco no protocolo TCP. A revisão bibliográfica foi organizada nos seguintes tópicos: (2.1) Definição de Ataques DDoS, (2.2) Protocolo TCP, (2.3) Tipos de Ataques e Protocolos Alvo, (2.4) Técnicas de Detecção Baseadas em Assinatura e Anomalia, (2.5) Modelos de Machine Learning para Detecção de Ataques, (2.6) Ferramentas de Análise de Tráfego, (2.6.1) Wireshark, (2.7) Métodos de Mitigação, (2.7.1) Cookies SYN, (2.7.2) ModSecurity (WAF), e (2.7.3) Centros de Scrubbing, com destaque para o uso de soluções como Cloudflare e AWS Shield.

2.1 Distributed Denial of Service (DDoS)

De acordo com Yuri Gil Dantas (2015): Cada vez mais ameaças vem aparecendo e nenhuma forma de combater é eficaz para os ataques de tráfegos que fingem ser similares ao usuário legítimos.

Segundo Rodrigo Jantsch(2016): Cada vez mais ataques são projetados com inferioridade de equipamento como DoS, a qual necessita de mais máquinas.

Matheus Siade Ferreira(2021): Ataque é iniciado com sucesso a vítima começa a perder recursos progressivamente, piorando a qualidade do serviço e até o impossibilitando. É por isso que no tratamento de ataques a prevenção é essencial para reduzir eventuais danos que poderiam ser causados pelo atacante.

Um estudo conduzido por Kumar et al. (2022): destaca que a identificação desses ataques requerendo uma combinação de técnicas baseadas em assinatura e anomalia. As técnicas baseadas em assinatura dependem da comparação dos padrões conhecidos dos ataques já feitos; enquanto as técnicas baseadas em anomalia monitoram desvios significativos do comportamento normal do tráfego. A integração dessas abordagens pode melhorar significativamente a taxa de detecção.

Recentemente, Li et al. (2023) introduziram um modelo híbrido utilizando machine learning para detectar ataques DDoS focados no protocolo TCP. O modelo proposto combina algoritmos supervisionados e não supervisionados para analisar o tráfego em tempo real e identificar padrões suspeitos antes que possam causar danos substanciais. Esse método mostrou-se promissor ao reduzir falsos positivos e aumentar a eficácia da detecção.

2.2 Protocolo TCP/IP

O IP e o TCP foram instituídos no episódio anterior dos anos de 1980 e incorporados à ARPANET em 1983, formada pelos múltiplos computadores universitários, centros de pesquisa militares e empresas do gênero. Nesta era, o meio mais difundido de comunicação, assim como a rede correspondente, era o e-mail. O sistema operacional mais comum era o projetado em Berkeley — BSD UNIX. (BEHROUZ A. FOROUZAN, Protocolo TCP/IP).

ARPANET : uma das primeiras redes de computadores baseada no protocolo TCP/IP é a precursora da internet moderna. O Departamento de Defesa dos Estados Unidos tornou-o viável na década de 1960, com a capacidade original de criar uma rede de comunicação dedicada e descentralizada que pudesse resistir a estas falhas como ocorrência cerimonial de um ataque nuclear. A rede conectava principalmente instituições de pesquisa e instituições de ensino superior, trocando recursos de computadores e informações.

CSNET – A fundação da CSNET foi criada em 1981 pela National Science Foundation . Era para ser uma rede para fornecer acesso a instituições de ensino e pesquisa que não tinham ligação direta à ARPANET. Originou-se enquanto uma rede de pesquisa que utilizava o protocolo TCP/IP, logo substituída pela NSFNET(National Science Foundation Network).

MILNET (Military Network): A MILNET era uma parte da ARPANET e foi separada para comunicações militares exclusivas. O Departamento de Defesa dos Estados Unidos o administrava e fornecia serviços de rede para comunicação militar.

2.3 Visão ComputacionaL

Detectar ataques auxilia os sistemas de segurança a achar e parar tentativas de sobrecarregar redes e serviços, sendo um grande passo na proteção contra interrupções ruins. De acordo com Szeliski (2010), “a visão de computador quer automatizar trabalhos que o olho humano pode fazer”, assim como detectar DDoS quer automatizar o achado e resposta a perigos que afetam a disponibilidades dos sistemas.

O protocolo TCP é muito importante na comunicação em redes, assegurando que os dados cheguem de forma organizada e confiável entre dispositivos ligados. Nos ataques, o TCP é muitas vezes usado para realizar a inundação de tráfego e parar serviços, mostrando o valor de encontrar e lidar com esses problemas para proteger as redes e mantê-las disponíveis.

2.4 Wireshark

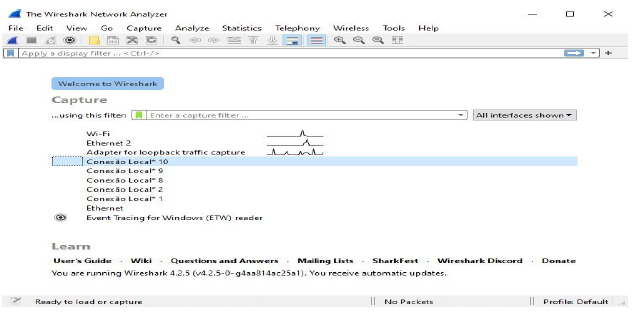

Uma dos softwares mais utilizados para a análise do tráfego de rede é o programa chamado Wireshark, sendo uma ferramenta de código aberto, exibições e inspeções. Em suma, o wireshark permite a numeração e visualização de todo e qualquer dado do tráfego.

Open-source(Código aberto) está disponível para diversos sistemas operacionais, incluindo Windows, macOS e Linux. Suas funcionalidades principais incluem a captura de pacotes em tempo real, análise detalhada de cada pacote, filtros de captura e exibição que permitem definir e focar apenas no tráfego de interesse e a capacidade de reconstituir fluxos de dados TCP para ver a sequência completa de uma conversa de rede, interface do Wireshark.

Feito em um sistema operacional Windows 10. Conforme a figura 2.

Figura 2:Intercafe Wireshark, as ondas são o tráfego de rede na internet

Fonte Própria,2024

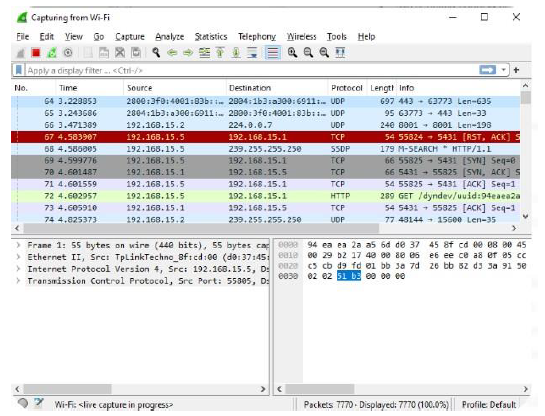

Por dentro de cada camada é exibido a captura feita em uma rede Wi- Fi, entre os modelos de pacotes do Protocolo de Datagramas do Usuário são destinados para comunicação sem conexão, Pacotes do Protocolo de Controle de Transmissão são usados para comunicação com conexão, os Pacotes do Simple Service Discovery Protocol são para descobrir dispositivos e serviços na rede, os Pacotes dos Hypertext Transfer Protocol são para transferir dados entre um cliente e um servidor. Conforme a figura 3.

Figura 3: Captura de pacotes de rede com a ferramenta Wireshark.

Fonte: Própria, 2024.

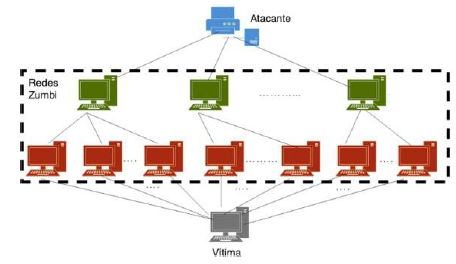

2.5 Como ocorrem os ataques

Os ataques de DDoS (Distributed Denial of Service) podem ser direcionados a diferentes camadas do modelo de referência OSI (Open Systems Interconnection) e do modelo da pilha de protocolos TCP/IP, variando desde as camadas mais baixas, como a camada de rede (camada 3) e a camada de transporte (camada 4), até as camadas mais altas, como a camada de aplicação (camada 7). Os ataques que visam as camadas de rede e transporte são os mais comuns, uma vez que utilizam métodos que exploram vulnerabilidades nos protocolos que controlam o fluxo de dados e a comunicação entre dispositivos. Conforme a figura 1

Figura 1 : Ataque cibernético do tipo DDoS com a utilização de uma botnet.

Fonte: Yan Victor dos Santos, Universidade de Brasília.

3 Estudo de Caso

A proposta desse trabalho é avaliar a eficiência de distintas técnicas de detecção de ataques de negação de serviço, aplicadas a diferentes camadas do protocolo TCP e como cada técnica pode impactar a performance da rede e a detecção do ataque.

Havendo diversas modalidades de classificação para tais ataques realizada através da diferenciação nas camadas lógicas em que estes atuam. Da camada de aplicação, tem-se o ataque HTTP Flood, HTTPS Flood e FTP Flood, enquanto da camada de rede e transporte restam os ataques UDP Flood, ICMP Flood, TCP Flood e TCP SYN Flood que são extensivamente tratados em muitos trabalhos da área.

Outros tipos de ataques são baseados nos ataques citados acima. O comumente usado é DRDoS (Distributed Reflected Denial of Service ou Distributed Reflected Denial of Service) , no qual os “sombras” ajudam a espelhar a solicitação no lugar disso, o atacante transmite pacotes muito curtos usando seu próprio endereço IP, falsificado como fonte e o endereço do sistema de destino como destino no cabeçalho IP. Quando amplificados recebem este pacote, eles gravam a resposta para o destino e acabam consumindo seus recursos.

3.1 FERRAMENTAS DE ATAQUES

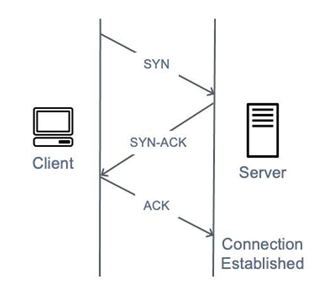

Para realização da análise foi feito um ataque TCP SYN Flood e HTTP Flood. No primeiro ataque SYN é utilizado o protocolo TCP para abertura de conexão, com o SYN dando entrada no TCP com o three-way handshake(aperto de mão em três vias). Após o recebimento do pacote é realizado a conexão com a confirmação do pacote SYN/ACK.

O atacante envia tantas requisições SYN para o servidor, tão rapidamente e em grande volume, que o servidor não consegue acompanhar e responder a todas. Como essas requisições não são finalizadas, o servidor acaba alocando recursos para elas, deixando conexões legítimas de lado. Isso faz com que o servidor comece a descartar tanto as requisições do ataque quanto as de usuários legítimos, resultando na interrupção do serviço para todos.

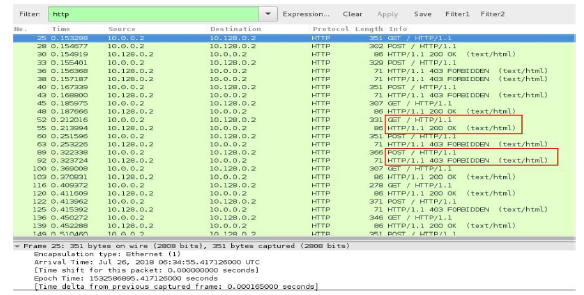

O ataque HTTP Flood utiliza métodos REST de GET e POST em um HTTP válido para acabar com os recursos do server Web.

Utilizando a ferramenta Wireshark podemos notar que é mais difícil detectar um ataque HTTP Flood em comparação com ataque SYN. Isso acontece porque o TCP SYN Flood é um ataque onde o envio de pacotes é extremamente massivo e no HTTP Flood o tráfego se parece muito com um tráfego normal de uma página web, fazendo assim um ataque difícil de se identificar.

A várias ferramentas que podem realizar ataques de SYN como hping em Linux ou mesmo utilizando o Prompt de comando do Windows com o comando ping 192.168.0.1 (IP) f o -f seria flood, porém o flood em Linux é extremamente mais “violento” por causa da flexibilidade e opções avançadas do Sistema operacional. Na qual o Windows já é padronizado a configuração como também existem softwares de ataques de rede como o LOIC. Conforme a figura 4.

Figura 4: Janela de execução da ferramenta LOIC.

REVISTA DE TECNOLOGIA DA INFORMAÇÃO E COMUNICAÇÃO, VOL. 4, NÚMERO 1,2014

O LOIC (Low Orbit Ion Cannon) utiliza o uso de botnets nos ataques de negação distribuídos. Ela gera grande volume de tráfego UDP, TCP e HTTP e oferece dois modos de operação: no primeiro modo o usuário insere a localização da vítima (IP ou URL) e realiza o ataque. No segundo modo, conhecido como HIVEMIND, o usuário liga o LOIC a um servidor IRC (Chat Remoto Internet), onde têm a capacidade de selecionar alvos entre os usuários que estão conectados a esse servidor.

No LOIC, é necessário ajustar a velocidade do ataque entre “faster” (mais rápida) e “slower” (mais lenta). No modo mais lento, são feitos cerca de dois pedidos por segundo para cada thread configurada na interface. No modo mais rápido, são aproximadamente oito pedidos por segundo por thread. Existe um limite no número de threads que podem ser usadas no ataque, já que isso depende dos recursos da máquina que está realizando o ataque. Se esse limite for ultrapassado, o LOIC pode gerar um erro e fechar inesperadamente.

Foi criado um software baseado no LOIC chamado HOIC(High Orbit Ion Cannon) onde a principal diferença entre os softwares é o tipo de negação de serviço sendo HOIC HTTP e o LOIC SYN/ACK .Conforme a figura 5.

Figura 5: Janela de execução da ferramenta HOIC.

REVISTA DE TECNOLOGIA DA INFORMAÇÃO E COMUNICAÇÃO, VOL. 4, NÚMERO 1, 2014

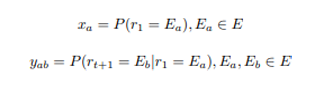

Em relação à identificação de ataques desse tipo, existem pesquisas que mostram, técnicas fundamentadas na análise de padrões. Um desses estudos emprega métodos que podem ser combinados com o Modelo Oculto de Semi-Markov (Hidden Semi-Markov Model – HSMM), uma evolução do já conhecido Modelo de Markov. Este modelo ilustra um sistema em que as mudanças de estado são fundamentadas na chance de que o próximo estado seja totalmente dependente do atual.

Ao acessar um site, o usuário geralmente passa por dois processos. No pedido de acesso à página, ele está no primeiro estado, representado pela variável E1. Após carregar a página, o navegador analisa o conteúdo e faz solicitações sequenciais (inline) dos arquivos contidos na página. Esse é o segundo estado, identificado pela variável E2. O primeiro estado é iniciado pelo usuário, enquanto o segundo ocorre automaticamente pelo navegador.

Conforme a figura 5.

Figura 5: Probabilidade de estado

Fonte: Diego Véras de Queiroz (UPM)

O Modelo Oculto de Semi-Markov (HSMM) desempenha um papel crucial na camada de transporte do modelo OSI, onde ocorre o protocolo TCP. A sua tarefa é modelar e supervisionar as mudanças de estado das conexões TCP, examinando como os pacotes são transmitidos e recebidos entre dois pontos de conexão. O HSMM elabora uma descrição minuciosa do comportamento esperado em conexões TCP, considerando a variabilidade de tempo de cada etapa, como a criação da conexão, a transferência de informações e o término da sessão.

O TCP atravessa diversas etapas durante a comunicação, incluindo o envio de pacotes SYN, a troca de informações e a conclusão da conexão através do pacote FIN. O HSMM consegue monitorar essas alterações de estado e reconhecer quando algo não está de acordo com o padrão. Em incidentes como o SYN Flood, o modelo é capaz de identificar que a conexão está “travada” no estágio de tentativa de estabelecer pacotes SYN sendo enviados sem uma resposta apropriada, sinalizando uma condição anormal.

O HSMM, além de detectar essas discrepâncias, pode intervir ao observar mudanças nos tempos de resposta e na frequência das mudanças de estado, o que é crucial para detectar ações mal-intencionadas, como ataques que se aproveitam da sobrecarga de conexões abertas. Ele auxilia na distinção entre o tráfego legítimo e o tráfego malicioso, mesmo quando tenta parecer legítimo, como em ataques de baixa intensidade, com o objetivo de escapar da detecção.

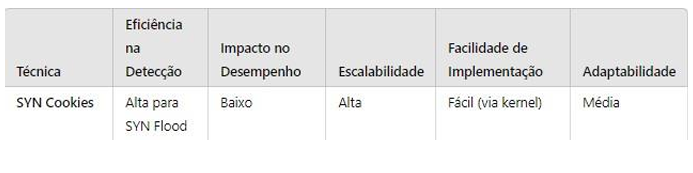

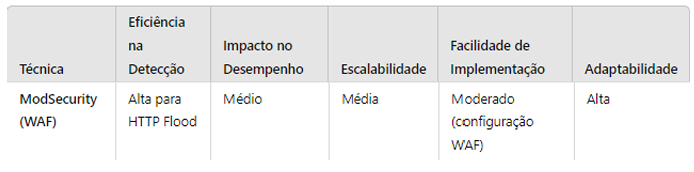

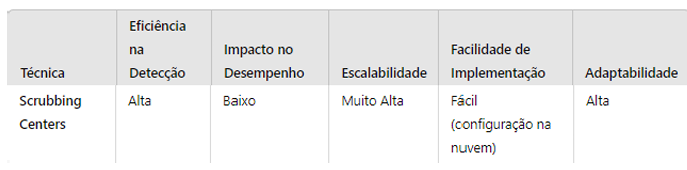

4.CRITÉRIOS DE COMPARAÇÃO

Eficiência na Detecção: A capacidade da técnica de identificar com precisão em um ataque.

Impacto no Desempenho: O efeito da técnica sobre o desempenho da rede, como latência e uso de recursos do servidor.

Escalabilidade: A capacidade da técnica de lidar com grandes volumes de tráfego.

Facilidade de Implementação: O quão fácil ou difícil é implementar a técnica em diferentes tipos de redes.

Adaptabilidade: A capacidade da técnica de lidar com novos tipos de ataques e padrões de tráfego anômalo.

5. SYN COOKIES

Começaremos com o SYN Cookies onde é uma técnica de mitigação específica para o ataque SYN Flood, no qual o servidor responde a uma requisição SYN (pedido de conexão) sem armazenar o estado da conexão, ao invés de alocar recursos para uma conexão não confirmada. Conforme a figura 6. O servidor utiliza um cookie (uma resposta compactada) que só será validado quando o cliente enviar o ACK (acknowledgment) corretamente. Isso ajuda o servidor a não ser sobrecarregado com conexões falsas.

Figura 6: Um diagrama que mostra um aperto de mão SYN tridirecional.

Fonte: Site oficial Amazon AWS.

Na análise do SYN Flood em Prompts de comando nos Sistemas Operacionais, não foi possível ser executado. “Isso se deve aos 38 fatos de sistemas operacionais com Linux, Windows Vista contarem com uma proteção SYN Cookie” que evita a o soopifing de IP e assim impede que o SYN Flood cause uma negação de serviço. (Fábio P. M. R. da Cruz, Instituto Militar De Engenharia).

Exemplo histórico onde o uso de SYN Cookies foi crucial para mitigar ataques de SYN Flood ocorreu durante o ataque DDoS ao Yahoo! em fevereiro de 2000. Naquele período, o Yahoo!, que era um dos maiores portais de internet do mundo, foi alvo de um dos primeiros grandes ataques DDoS. Utilizava SYN Flood para sobrecarregar os servidores da empresa, causando instabilidade e lentidão em seus serviços.

Para mitigar os efeitos, os engenheiros do Yahoo! e de outras empresas começaram a utilizar o mecanismo de SYN Cookies, ao invés de o servidor alocar imediatamente memória e recursos para uma conexão ao receber um pacote SYN, o uso de SYN Cookies permite que o servidor continue a responder aos pedidos de conexão sem armazenar o estado para cada requisição recebida. Assim permitiu que o Yahoo, continuasse a operar sob pressão de um ataque DDoS de larga escala.

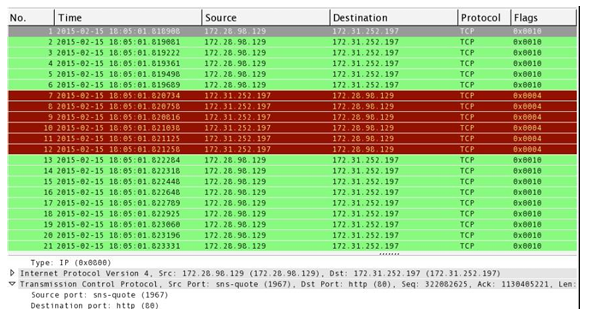

Ao examinar os pacotes capturados, nota-se um grande número de SYN sendo enviados do IP 172.28.98.129 para o IP 172.31.252.197, porém não existe uma sequência completa de handshakes TCP. O servidor de destino tenta responder, porém, devido à falta de conclusão das conexões, os recursos do servidor são destinados a essas conexões parciais, o que pode levar a uma possível interrupção do serviço para os usuários legítimos. Conforme a figura 9.

Figura 9: Único pacote ACK sendo enviado para a porta 80

Fonte: Site Mazebolt.

Esta característica de múltiplos pacotes SYN em sequência, sem o retorno adequado de ACK, é um forte sinal de um ataque de SYN Flood, cujo propósito é acabar com a capacidade do servidor de estabelecer novas conexões.

6. ModSecurity (WAF)

O ModSecurity é um firewall de aplicação web (WAF) que protege contra ataques na camada de aplicação no protocolo TCP, onde é protegido do HTTP Flood. Ele monitora e filtra o tráfego HTTP, bloqueando requisições suspeitas com base em protocolos de seguranças configuradas. Então por ser configurado é ideal para detectar padrões falsos para o protocolo HTTP e assim bloqueando antes que sobrecarreguem os servidores Web.

O pacote é intitulado captura. Como visualizado, há uma série de pedidos HTTP feitos por um atacante que tem o endereço IP detectado em 10.0.0.2, destinado ao servidor, cujo IP é identificado em 10.128.0.2. O invasor faz várias solicitações de GET e POST para o servidor solicitando recursos e tentando enviar ou transmitir dados. De todas as solicitações realizadas no servidor, algumas recebem respostas positivas, cujas são detectadas como HTTP/1.1 200 OK, sugestíveis para um sinal de que o servidor recebeu a solicitação e devolveu o recurso solicitado. Conforme a figura número 10.

Por outro lado, várias respostas produziram HTTP/1.1 403 FORBIDDEN, uma vez que o servidor detectou as solicitações, mas negou o acesso a recursos especiais. Pode-se supor que o atacante tenta acessar áreas ou aspectos restritos e não permitidos do servidor.

Figura 10: Troca de pacotes HTTP entre um atacante e um alvo

Fonte: Site Mazebolt.

Essa análise revela um padrão de comportamento suspeito, onde o invasor tenta realizar diferentes tipos de requisições na tentativa de explorar possíveis vulnerabilidades ou acessar áreas restritas do servidor. O bloqueio por parte do servidor, com o retorno de códigos 403, indica que ele está corretamente configurado para restringir o acesso a recursos sem a devida permissão.

Deste modo, no caso descrito, o dispositivo ModSecurity ofereceria uma melhoria marcante na proteção do servidor. Então, enquanto o servidor nega qualquer solicitação usando um 403 FORBIDDEN para rejeitar o acesso ao recurso protegido, o ModSecurity também reconheceria a agressão sendo realizada e interromperia qualquer futura tentativa de invasão.

7.Scrubbing Centers (Cloudflare, AWS Shield)

Os scrubbing centers, disponibilizados por Cloudflare e AWS Shield, servem como “defensores” da rede e “líderes” na “limpeza” do tráfego. Antes do pacote ser alocado para o servidor de destino, ele é separado e eliminado do tráfego legítimo, sendo interrompido do tráfego derrogatório por esses passos “guardas”. Esses centros são úteis na defesa contra um ataque verídico, porquê não afetam o desempenho. Eles são capazes de interpretar a larga mercê de volume de dados, filtrá-los e ajudar a “limpar” o tráfego para uma entrega segura ao servidor.

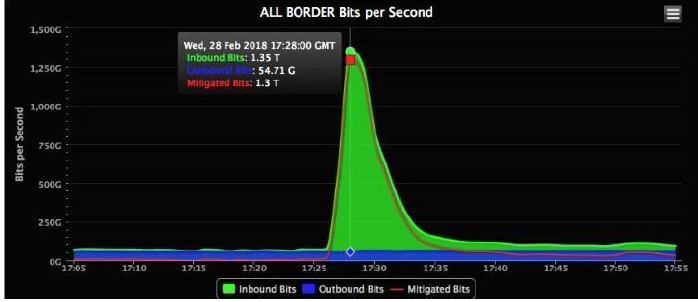

No estudo de caso do Scrubbing Centers foi analisado por um ataque realizado em fevereiro de 2018 no Github por ataques DDoS de amplificação memcached que encheram os servidores com uma enorme linha de tráfego,”começando por pacotes de menores requisições e recebendo respostas muito maiores, assim deixando os servidores vulneráveis em todo mundo”. (Lily Hay Newman, Wired). Conforme a figura 11.

Figura 11: Todos os pedidos por segundo

Fonte: Lily Hay Newman, Wired

O Github chamou a empresa de mitigação Akamai que utilizou o Scrubbing para a absorver e filtrar. “Assim que eles perceberam o tipo do ataque foi feito a configuração do Scrubbing, onde assim foi mitigado o ataque”. (Blog Github)

5.1. SYN Cookies

Eficiência na Detecção: Os SYN Cookies são super eficientes quando se trata de ataques SYN Flood. O servidor continua funcionando normalmente, mesmo com o ataque em execução. Não havendo a necessidade de parar os servidores, porque o SYN Cookies cuida das requisições sem travar o servidor, mantendo tudo em ordem pra quem está acessando de forma legítima.

Impacto no Desempenho: Quando você usa SYN Cookies, praticamente não tem impacto. Isso porque ele não necessita de recursos extras. Ele basicamente bloqueia as conexões falsas e deixa o servidor livre para atender quem realmente está tentando acessar, sem sobrecarregar a memória ou processador.

Escalabilidade: Outro ponto forte dos SYN Cookies é que eles são super escaláveis. Mesmo que venha várias conexões ao mesmo tempo, o servidor consegue lidar com tudo.

Ele não depende tanto da memória ou do estado das conexões, os usuários legítimos continuam navegando sem problema.

Facilidade de Implementação: Implementar SYN Cookies é bem fácil. A maioria dos sistemas operacionais mais modernos, como o Linux, já tem essa função embutida. É só realizar configurações rápidas no kernel, você já está protegido contra ataques SYN Flood.

Adaptabilidade: Agora, o único ponto fraco dos SYN Cookies é que eles são bem focados em ataques SYN Flood. Ou seja, eles funcionam super bem pra esse tipo de ataque, mas quando o ataque é outro, tipo um HTTP Flood, aí já não são tão úteis. Eles não conseguem se adaptar tão bem a outras formas de ataque, só protegem mesmo na hora de estabelecer a conexão.

Figura 7: Tabela criada para melhor visualização da comparação.

Fonte:Própria, 2024.

6.1. ModSecurity

Eficiência na Detecção: O ModSecurity é bem eficiente pra detectar e bloquear ataques que vêm na camada de aplicação, tipo o HTTP Flood. Ele basicamente monitora as requisições HTTP e consegue identificar quando algo está estranho, cortando o ataque antes que derrube o servidor.

Impacto no Desempenho: Agora, o impacto no desempenho pode ser meio moderado. Se você colocar muitas regras pra ele filtrar o tráfego, pode acabar sofrendo um baixo desempenho, isso porque ele vai analisar cada requisição HTTP uma por uma, se o volume for muito grande, pode aumentar a latência. Então, é bom ajustar isso conforme o tamanho do tráfego.

Escalabilidade: Quanto à escalabilidade, ele vai bem em redes de tamanho médio, mas em redes muito grandes, com muito tráfego, ele pode virar um problema.

Facilidade de Implementação: Implementar não é tão simples assim. Você vai precisar criar regras específicas para filtrar o tráfego HTTP, e isso exige um certo conhecimento técnico. E conhecimento na rede que está sendo configurado.

Adaptabilidade: Um ponto super positivo do ModSecurity é que ele é bem adaptável. Dá pra personalizar as regras e ajustar o firewall para bloquear diferentes tipos de ataque na camada de aplicação. Se aparecer um ataque novo, você só ajusta as regras,o firewall continua funcionando bem para proteger o servidor

Figura 8: Tabela criada para melhor visualização da comparação.

Fonte: Própria, 2024.

7.1. Scrubbing Centers (Cloudflare, AWS Shield)

Eficiência na Detecção: A rede de Scrubbing Centers da Akamai foi capaz de identificar e filtrar o tráfego malicioso em tempo real. Essa eficiência na detecção impediu que o ataque DDoS sobrecarregasse os servidores do GitHub em menos de 10 minutos.

Impacto no Desempenho: na medida em que os Scrubbing Centers foram usados, o desempenho do GitHub não foi afetado. Sem direcionar o tráfego para o destino final, mas para os centros onde ocorre a seleção da parte maliciosa, os servidores do GitHub não necessitaram de processar a quantidade de ataques e, assim, não se afetarem.

Escalabilidade: O ataque ao GitHub atingiu 1,35 Tbps(Terabites por segundos) em volume e os Scrubbing Centers conseguiram fornecer alívio para essa quantidade maciça de tráfego. Esta é uma capacidade altamente escalável e de importância crítica, uma vez que protege a infraestrutura até volumes extremamente elevados de ataques.

Facilidade de Implementação: Por fim, a mitigação foi automática e quase instantânea; após a identificação do ataque, o tráfego foi roteado para os Scrubbing Centers da Akamai, sem um grande envolvimento manual da equipe do GitHub, sendo um exemplo da facilidade de uso das soluções de Scrubbing Centers de DDoS flooding.

Adaptabilidade: O ataque ao GitHub ilustra um tipo particular de amplificação, empregando servidores memcached para intensificar a intensidade do ataque. Contudo, o sistema de Centros de Scrubbing se adaptou rapidamente para detectar o tipo de tráfego malicioso e bloqueá-lo de maneira eficiente. Esta capacidade de adaptação é um atributo crucial das soluções de Scrubbing Centers, que estão em constante atualização e ajuste para enfrentar variados tipos de ataques DDoS.

Figura 12: Tabela criada para melhor visualização da comparação.

Fonte : Própria,2024

8. CONCLUSÃO

Com a dificuldade e repetição crescidas das demandas DDoS, conforme experimentado em eventos preexistentes e no grande número de operações realizadas, a futura possibilidade de ofertas produtivas em larga escala é um item essencial. A tecnologia é vital para o futuro.

A partir da realização da pesquisa, foi possível constatar que as técnicas tradicionais de defesa, como SYN Cookies, firewall de aplicação web são eficazes em certos tipos, tal como SYN Flood e HTTP Flood. Porém, a dificuldade de identificação dos ataques DoS que atuam de forma a similar tráfego legítimo, como é o caso do HTTP Flood. Com o auxílio de ferramentas como Wireshark e o estudo acerca dos padrões de tráfego pôde-se, ainda, identificar as características de cada ataque, o que faz da implementação deste tipo de abordagem algo extremamente relevante.

A integração de soluções modernas, posse do centro de scrubbing (Cloudflare e AWS Shield) e modelos híbridos de aprendizado de máquina, demonstraram ser promissores, principalmente devido à sua prontidão para se ajustar rapidamente a novos vetores de ataque e diminuir o número de contemplações acidentais. Essas soluções são fortes em seu mecanismo de filtragem de tráfego nocivo, antes que ele atinja o servidor de destino. É notável seus resultados de escalabilidade e alocamento mínimo de impactos nos ritmos de performance e de desempenho.

Portanto, conclui-se que a defesa efetiva contra ataques DDoS no protocolo TCP depende de uma abordagem multifacetada que combina detecção de assinatura e técnicas de detecção de anomalias com a utilização de ferramentas de emprego para mitigação. Além disso, o trabalho também mostra que, dado o rápido desenvolvimento de novas ferramentas e técnicas de evasão, soluções de defesa dinâmica e atualizações regulares de regras e parâmetros de detecção de tráfego mal-intencionado são cruciais para lidar com o cenário em evolução de ameaças cibernéticas. Por fim, espera-se que as descobertas e recomendações deste estudo possam contribuir para uma maior eficácia das medidas de proteção das redes contra ataques de negação de serviço distribuído significantes, garantindo a segurança e a estabilidade dos serviços online.

REFERÊNCIAS BIBLIOGRÁFICAS

Cyber War: Sabotaging the System. Disponível em: . Acesso em Abril de 2024. FÁBIO P. M. R. DA C. M. J. D. G. ROCHA. ANÁLISE DE ATAQUES DDOS. 2012. Disponível em: http://www.defesacibernetica.ime.eb.br/pub/repositorio/2010- Pinhao_Mendes_Daniel.pdf.

Acesso em: 29 mai. 2024.

Diego Véras de Queiroz: Universidad Politécnica de Madrid | PM: https://www.researchgate.net/publication/282827905_Deteccao_de_Ataques_de_Negacao _de_Servico_Utilizando_Ferramentas_de_Monitoramento_e_Analise_de_Trafego

KRIZHEVSKY, A.; NAIR, V.; HINTON, G. CIFAR-10. Canadian Institute For Advanced Research-CIFAR. 2009. Disponível em: https://www.cs.toronto.edu/~kriz/cifar.html. Acesso em: 03 jun. 2024.

KRIZHEVSKY, A.; NAIR, V.; HINTON, G. Learning Multiple Layers of Features from Tiny Images. 2009. Disponível em: https://www.cs.toronto.edu/~kriz/learning-features- 2009TR.pdf. Acesso em: 03 jun. 2024.

KRIZHEVSKY, A.; SUTSKEVER, I.; HINTON, G. E. ImageNet Classification with Deep Convolutional Neural Networks. In: Advances in neural information processing systems (NeurIPS), 2012. Disponível em: https://papers.nips.cc/paper/4824-imagenet- classificationwith-deep-convolutional-neural-networks.pdf. Acesso em: 29 maio 2024.

Mirkovic, J., & Reiher, P. (2019). A taxonomy of DDoS attack and DDoS defense mechanisms. ACM SIGCOMM Computer Communication Review.

MORETTIN, P. A.; SINGER, J. M. Estatística e Ciência de Dados. [S.l.]: LTC, 2022. ISBN 978-85-216-3816-2.

SOUZA, A.; NOBRE, R.; GONÇALVES, V.; FILHO, G. R. Uma solução em névoa via objetos inteligentes para lidar com a heterogeneidade dos dados em um ambiente residencial. In: Anais Estendidos do XXXIX Simpósio Brasileiro de Redes de Computadores e Sistemas Distribuídos. Porto Alegre, RS, Brasil: SBC, 2021. p. 257–264. ISSN 2177-9384. Disponível em: .

Tripwire, “Tripwire for servers”. Disponível em: . Acesso em Abril de 2010.

Wang, H., Liu, Y., & Zhang, L. (2020). “Hybrid approaches for detecting and mitigating DDoS attacks: A survey”. Journal of Network and Computer Applications.

Wang, H., Zhang, D., & Shin, K.G. (2020). Detecting SYN flooding attacks. In Proceedings of the IEEE INFOCOM Conference on Computer Communications.

Yu, S., Zhou, W., & Jia W. (2021). A Framework for Mitigating DDoS Attacks Using Resource Accounting and Control. IEEE Transactions on Parallel and Distributed Systems.

Zargar, S.T., Joshi, J., & Tipper, D. (2013). “A survey of defense mechanisms against distributed denial of service (DDoS) flooding attacks”. IEEE Communications Surveys & Tutorials.

Kambourakis G., Moschos T., Geneiatakis D., Gritzalis S.(2017). Detecting DNS amplification attacks. In Proceedings of the 3rd International Conference on Critical Information Infrastructures Security.

Zargar S.T., Joshi J.B.D., Tipper D.S.(2021). A Survey of Defense Mechanisms Against Distributed Denial of Service (DDoS) Flooding Attacks. IEEE Communications Surveys & Tutorials.

Steve Mansfield-Devine, Anonymous: serious threat or mere annoyance?, Network Security, Volume 2011, Issue 1, January 2011, Pages 4-10, ISSN 1353-4858.

The New York Times, How the Cyberattack on Spamhaus Unfolded, [online], http://www.nytimes.com/interactive/2013/03/30/technology/howthe-cyberattack-on- spamhaus-unfolded.html (acessado em 20 de novembro de 2013).

Sang Min Lee, Dong Seong Kim, Je Hak Lee, Jong Sou Park, Detection of DDoS attacks using optimized traffic matrix, Computers and Mathematics with Applications, Volume 63, Issue 2, January 2012, Pages 501-510, ISSN 0898-1221.

February 28th DDoS Incident Report https://github.blog/news-insights/company- news/ddos-incident-report/

Lily Hay Newman, GitHub Survived the Biggest DDoS Attack Ever Recorded https://www.wired.com/story/github-ddos-memcached/

https://www.akamai.com/blog

1 Graduando do Curso de Sistemas de Informação da Universidade de Araraquara- UNIARA.

Araraquara-SP. E- mail: matheus.fernandes@uniara.edu.br

2 Orientador. Docente Curso de Sistemas de Informação da Universidade de Araraquara- UNIARA. Araraquara- SP. E-mail: jhgborges@uniara.edu.br

3 Coorientador. Docente Curso de Sistemas de Informação da Universidade de Araraquara- UNIARA. Araraquara-SP. E-mail: fflorian@uniara.edu.br